翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

宣言ポリシー

宣言型ポリシーを使用すると、組織全体AWS のサービスで特定の に必要な設定を一元的に宣言して適用できます。一度接続すると、サービスに新しい機能や API が追加されても、設定は常に維持されます。宣言型ポリシーは、準拠していないアクションを防止する際に使用します。例えば、組織全体の Amazon VPC リソースへのパブリックインターネットアクセスをブロックできます。

宣言型ポリシーを使用する主な利点は次のとおりです。

-

使いやすさ: AWS OrganizationsAWS Control Towerとコンソールでいくつかの選択AWS のサービスを行うか、AWS CLI&AWSSDKs を使用していくつかのコマンドを使用して、 のベースライン設定を適用できます。

-

Set once and forget: サービスが新機能や API を導入しても、 のベースライン設定AWS のサービスは常に維持されます。 APIs ベースライン設定は、新しいアカウントが組織に追加された場合や、新しいプリンシパルやリソースが作成された場合でも維持されます。

-

透明性: アカウントステータスレポートでは、対象アカウントの宣言型ポリシーでサポートされているすべての属性の現在のステータスを確認できます。カスタマイズ可能なエラーメッセージを作成することもできるため、管理者はエンドユーザーを内部 wiki ページにリダイレクトしたり、アクションが失敗した理由をエンドユーザーが理解するのために役立つ説明メッセージを提供したりできます。

サポートされている AWS のサービスおよび 属性の完全なリストについては、「」を参照してくださいサポートされている AWS のサービスと属性。

宣言型ポリシーの仕組み

宣言型ポリシーは、サービスのコントロールプレーンで適用されます。この点は、サービスコントロールポリシー (SCP) やリソースコントロールポリシー (RCP) などの認可ポリシーと大きく異なります。認可ポリシーは API へのアクセスを規制しますが、宣言型ポリシーはサービスレベルで直接適用され、インテントを持続的に適用します。これにより、サービスによって新機能や API が導入された場合でも、ベースライン設定が常に適用されます。

次の表では、この区別を説明するとともに、いくつかのユースケースを示しています。

| サービスコントロールポリシー | リソースコントロールポリシー | 宣言ポリシー | |

|---|---|---|---|

| 目的 |

プリンシパル (IAM ユーザーや IAM ロールなど) に一元的にアクセスコントロールを定義し、全体に一貫したアクセスコントロールを適用するため。 |

リソースに対して一貫したアクセスコントロールを一元的に定義し、大規模に適用するため。 |

AWS サービスのベースライン設定を一元的に定義し、大規模に適用するため。 |

| その方法は? |

API レベルでプリンシパルに対して許可されるアクセス許可の上限を制御。 |

API レベルでリソースに対して許可されるアクセス許可の上限を制御。 |

API アクションを使用AWS のサービスせずに の必要な設定を適用します。 |

| サービスにリンクされたロールを管理しているか? | いいえ | なし | はい |

| フィードバックメカニズム | カスタマイズ不可のアクセス拒否 SCP エラー。 | カスタマイズ不可のアクセス拒否 RCP エラー。 | カスタマイズ可能なエラーメッセージ。詳細については、「宣言型ポリシーのカスタムエラーメッセージ」を参照してください。 |

| ポリシーの例 | メンバーアカウントによる組織からの退出を拒否する |

リソースへの HTTPS 接続のみへのアクセスを制限する |

Allowed Images Settings |

宣言型ポリシーを作成してアタッチすると、組織全体に適用および強制されます。宣言型ポリシーは、組織全体、組織単位 (OU)、またはアカウントに適用できます。組織に参加するアカウントは、組織内の宣言型ポリシーを自動的に継承します。詳細については、「管理ポリシーの継承を理解する」を参照してください。

有効なポリシーは、組織ルートと OU から継承されるルールのセットと、アカウントに直接アタッチされたルールのセットです。有効なポリシーは、アカウントに適用される最終的なルールセットを指定します。詳細については、「効果的な管理ポリシーの表示」を参照してください。

宣言型ポリシーがデタッチされると、属性の状態は宣言型ポリシーがアタッチされる前の状態にロールバックされます。

宣言型ポリシーのカスタムエラーメッセージ

宣言型ポリシーを使用すると、カスタムエラーメッセージを作成できます。例えば、宣言型ポリシーが原因で API オペレーションが失敗した場合、エラーメッセージを設定したり、カスタム URL (内部 Wiki へのリンクや失敗について説明するメッセージへのリンクなど) を指定したりできます。カスタムエラーメッセージを指定しない場合、 はデフォルトのエラーメッセージ AWS Organizationsを提供しますExample: This action is denied due to an organizational policy in effect。

宣言ポリシーの作成、宣言ポリシーの更新、宣言ポリシーの削除のプロセスも監査できますAWS CloudTrail。CloudTrail は、宣言型ポリシーによる API オペレーションの失敗にフラグを付けることができます。詳細については、「Logging and monitoring」を参照してください。

重要

カスタムエラーメッセージには、個人を特定できる情報 (PII) やその他の機密情報を含めないでください。PII には、個人を特定または所在を特定するために使用できる一般的な情報が含まれます。財務記録、医療記録、教育関連の記録、雇用に関する記録なども含まれます。PII の例には、住所、銀行口座番号、電話番号などがあります。

宣言型ポリシーのアカウントステータスレポート

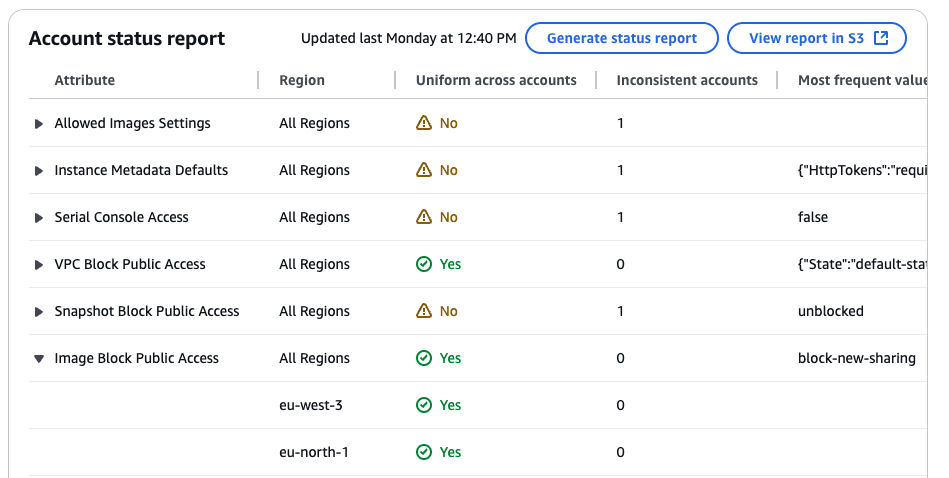

アカウントステータスレポートでは、対象アカウントの宣言型ポリシーでサポートされているすべての属性の現在のステータスを確認できます。レポート対象に含めるアカウントや組織単位 (OU) を選択したり、ルートを選択して組織全体を選択したりできます。

このレポートは、リージョンの内訳と、属性の現在の状態がアカウント間で統一されている (numberOfMatchedAccounts 経由) か、一貫性がない (numberOfUnmatchedAccounts 経由) かを示すため、準備状況を評価するのに役立ちます。また、最も頻繁にみられる値を表示することもできます。これは、その属性で最も頻繁に観測される設定値を指します。

図 1 には生成されたアカウントステータスレポートが示されており、次の属性にはアカウント全体で一貫性があることが確認できます: VPC Block Public Access および Image Block Public Access。これは、各属性において、範囲内のすべてのアカウントがその属性に対して同じ設定を持つことを示しています。

生成されたアカウントステータスレポートでは、次の属性に対して一貫性のないアカウントが示されています: Allowed Images Settings、Instance Metadata defaults、Serial Console Access、Snapshot Block Public Access。この例では、各属性に一貫性のないアカウントがあるのは、異なる設定値を持つアカウントが 1 つあることが原因です。

最も頻繁な値が存在する場合、その値が該当する列に表示されます。各属性がコントロールする機能の詳細については、「Declarative policy syntax and example policies」を参照してください。

属性を展開して、リージョンの内訳を表示することもできます。この例では、Image Block Public Access が展開されており、各リージョンでアカウント間に一貫性があることも確認できます。

ベースライン設定の適用のために宣言型ポリシーをアタッチするかどうかの選択は、ユースケースに応じて異なります。アカウントステータスレポートは、宣言型ポリシーをアタッチする前に準備状況を評価するのに役立ちます。

詳細については、「Generating the account status report」を参照してください。

図 1: アカウント間で VPC Block Public Access と Image Block Public Access に一貫性があることわかるアカウントステータスレポートの例。

サポートされている AWS のサービスと属性

EC2 の宣言型ポリシーでサポートされている属性

次の表は、Amazon EC2 関連サービスでサポートされている属性を示しています。

| AWSサービス | 属性 | ポリシーの効果 | ポリシーの内容 | 詳細情報 |

|---|---|---|---|---|

| Amazon VPC | VPC Block Public Access | Amazon VPC とサブネットのリソースがインターネットゲートウェイ (IGW) を介してインターネットにアクセスできるかどうかをコントロールします。 | ポリシーを表示 | 詳細については、「Amazon VPC ユーザーガイド」の「VPC とサブネットへのパブリックアクセスをブロックする」を参照してください。 |

| Amazon EC2 | Serial Console Access | EC2 シリアルコンソールにアクセスできるかどうかをコントロールします。 | ポリシーを表示 | 詳細については、「Amazon Elastic Compute Cloud ユーザーガイド」の「EC2 シリアルコンソールへのアクセスを設定する」を参照してください。 |

| Image Block Public Access | Amazon マシンイメージ (AMI) がパブリックに共有可能かどうかをコントロールします。 | ポリシーを表示 | 詳細については、「Amazon Elastic Compute Cloud ユーザーガイド」の「AMI のパブリックアクセスのブロックについて」を参照してください。 | |

| Allowed Images Settings | 許可された AMI を使用して、Amazon EC2 での Amazon マシンイメージ (AMI) の検出と使用をコントロールします。 | ポリシーを表示 | 詳細については、「Amazon Elastic Compute Cloud ユーザーガイド」の「Amazon マシンイメージ (AMI)」を参照してください。 | |

| Instance Metadata Defaults | すべての新しい EC2 インスタンス起動で、IMDS のデフォルトをコントロールします。 | ポリシーを表示 | 詳細については、「Amazon Elastic Compute Cloud ユーザーガイド」の「新規インスタンスのインスタンスメタデータオプションの設定」を参照してください。 | |

| Amazon EBS | Snapshot Block Public Access | Amazon EBS スナップショットがパブリックにアクセス可能かどうかをコントロールします。 | ポリシーを表示 | 詳細については、「Amazon Elastic Block Store ユーザーガイド」の「Block public access for Amazon EBS snapshots」を参照してください。 |