翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Puppet Enterprise マスターの作成

重要

この AWS OpsWorks for Puppet Enterprise サービスは 2024 年 3 月 31 日にサポート終了となり、新規および既存のお客様の両方で無効になっています。できるだけ早くワークロードを他のソリューションに移行することを強くお勧めします。移行についてご質問がある場合は、AWS re:Post

OpsWorks for Puppet Enterprise のコンソールまたは AWS CLIを使用して、Puppet マスターを作成することができます。

トピック

を使用して Puppet Enterprise Master を作成する AWS Management Console

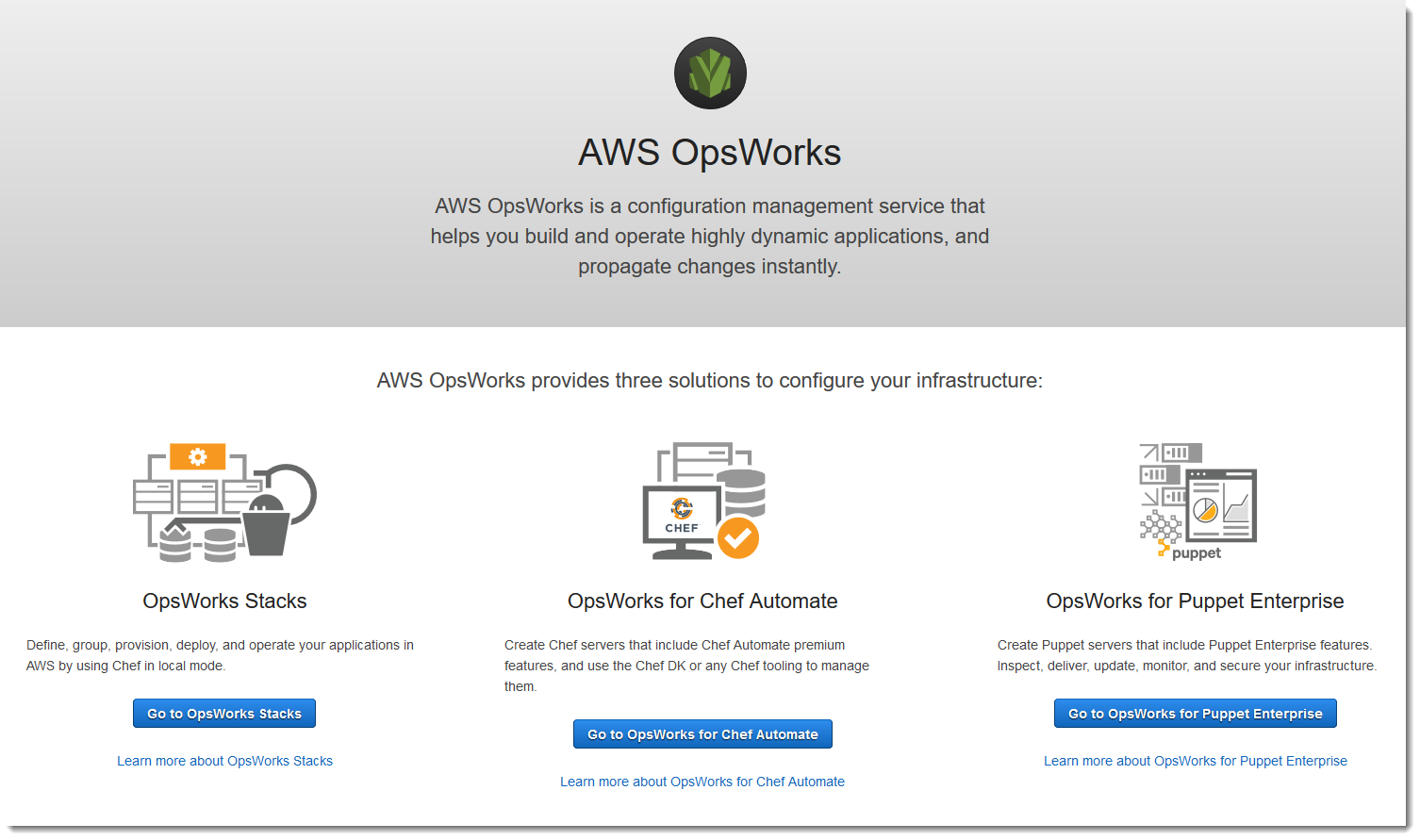

にサインイン AWS Management Console し、https://console.aws.amazon.com/opsworks/

で OpsWorks コンソールを開きます。 -

OpsWorks ホームページで、OpsWorks for Puppet Enterprise に移動します。

-

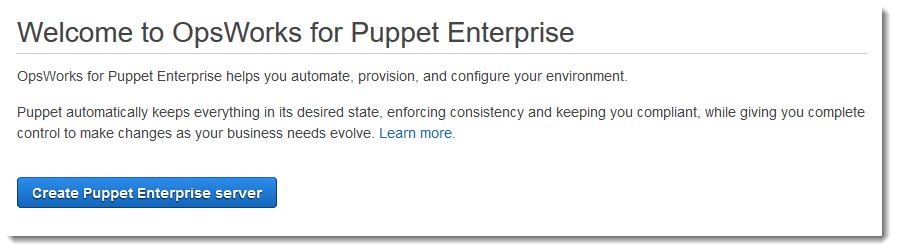

OpsWorks for Puppet Enterprise のホームページで [Create Puppet Enterprise server (Puppet Enterprise サーバーを作成)] を選択します。

-

[Set name, region, and type] ページで、サーバーの名前を指定します。Puppet マスター名は 40 文字以内で、文字で始まる必要があります。英数字とハイフンのみを使用できます。サポートされているリージョンを選択し、管理するノード数をサポートしているインスタンスタイプを選択します。サーバーを作成した後でも、必要に応じてインスタンスタイプを変更できます。このチュートリアルでは、米国西部 (オレゴン) リージョンに [m5.xlarge] のインスタンスタイプを作成します。[次へ] を選択します。

![[Set name, region, and type] ページ](images/opspup_setname.png)

-

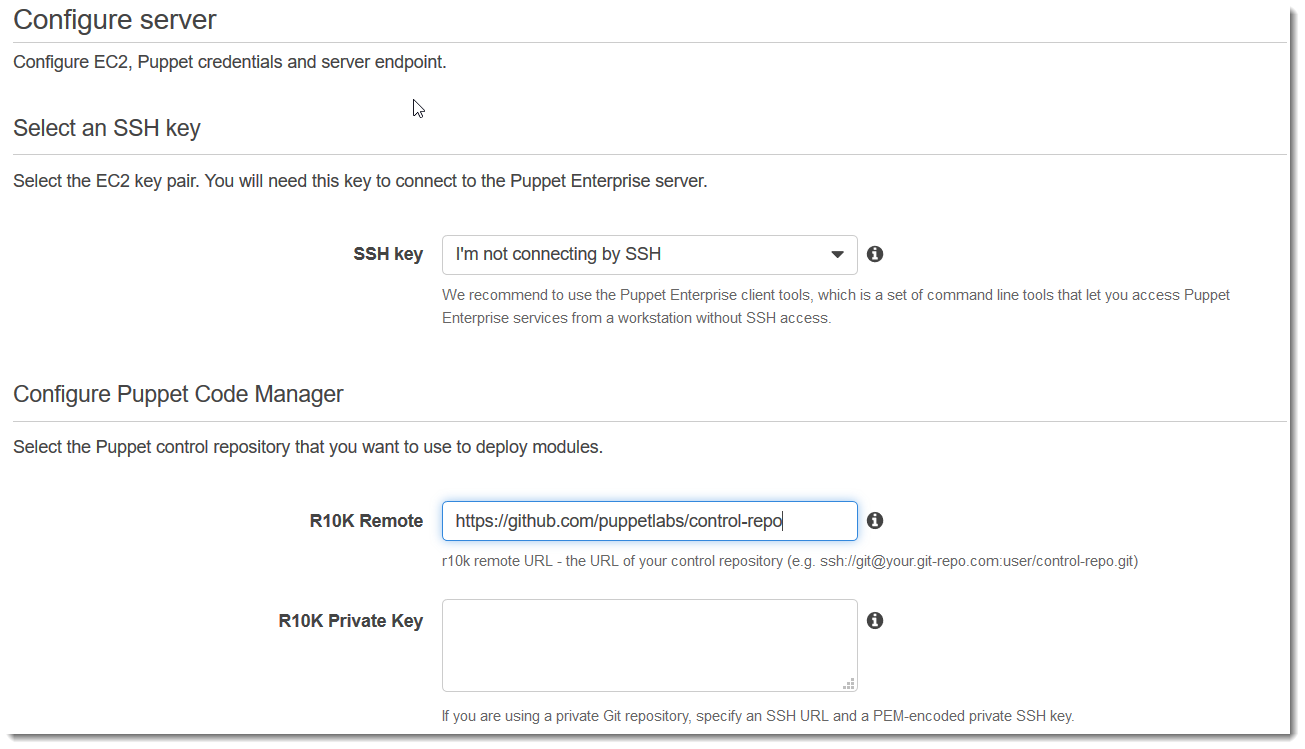

[Configure server (サーバーの構成)] ページで、キーペア名を指定しない場合は、[SSH key (SSH キー)] ドロップダウンリストでデフォルトの選択のままにします。[Configure Puppet Code Manager] 領域の [r10k remote] フィールドで、Git リモートの有効な SSH URL 値 を指定します。r10k プライベートキーフィールドで、r10k リモートリポジトリへのアクセス OpsWorks に使用できる SSH プライベートキーを貼り付けます。これはプライベートリポジトリを作成するときに Git によって提供されますが、HTTPS 認証を使用してコントロールリポジトリアクセスしている場合は必要ありません。[次へ] を選択します。

-

サーバーを独自のカスタムドメインで使用しない場合は、[Specify server endpoint (サーバーエンドポイントを指定)] をデフォルトの [Use an automatically-generated endpoint (自動的に生成されたエンドポイントを指定する)] のままにして、[Next (次へ)] を選択します。カスタムドメインを設定するには、次のステップに進みます。

-

カスタムドメインを使用するには、[Specify server endpoint (サーバーエンドポイントを指定)] で、ドロップダウンリストから [Use a custom domain (カスタムドメインを使用)] を選択します。

-

[Fully qualified domain name (FQDN) (完全修飾ドメイン名 (FQDN))] で、FQDN を指定します。使用するドメイン名を所有している必要があります。

-

[SSL certificate] (SSL 証明書) に、PEM 形式の証明書全体を貼り付けます。この証明書は

–––--BEGIN CERTIFICATE-----で始まり、–––--END CERTIFICATE-----で終わります。SSL 証明書のサブジェクトは、前のステップで入力した FQDN と一致する必要があります。証明書の前後の余分な行を削除します。 -

[SSL private key] (SSL プライベートキー) には、RSA プライベートキー全体を貼り付けます。このプライベートキーは

–––--BEGIN RSA PRIVATE KEY-----で始まり、–––--END RSA PRIVATE KEY-----で終わります。SSL プライベートキーは、前のステップで入力した SSL 証明書のパブリックキーと一致する必要があります。プライベートキーの前後の余分な行を削除します。[次へ] を選択します。

-

-

詳細設定の設定ページのネットワークとセキュリティエリアで、VPC、サブネット、および 1 つ以上のセキュリティグループを選択します。使用するセキュリティグループ、サービスロール、インスタンスプロファイルがまだない場合は、 で生成 OpsWorks できます。サーバーは複数のセキュリティグループのメンバーにできます。このページから次に進んだ後に、Puppet マスターのネットワーク設定およびセキュリティ設定を変更することはできません。

![[Network and Security]](images/opspup_network_sec.png)

-

[System maintenance] セクションで、システムメンテナンスを開始する日付と時刻を設定します。システムメンテナンス中はサーバーがオフラインになることを想定する必要があるため、通常の営業時間内でサーバー需要が低い時刻を選択します。

メンテナンス時間は必須です。開始日時を後で変更するには AWS Management Console、、 AWS CLI、または APIsを使用します。

![[System maintenance]](images/opspup_sysmaint.png)

-

バックアップを設定します。デフォルトでは、自動バックアップが有効になっています。自動バックアップを開始する頻度と時刻を設定し、Amazon Simple Storage Service に保存するバックアップの世代数を設定します。最大で 30 個のバックアップを保持でき、最大数に達すると、OpsWorks for Puppet Enterprise は最も古いバックアップ削除して、新規バックアップ用のスペースを確保します。

![[Automatic backups(自動バックアップ)]](images/opspup_backupconfig.png)

-

(オプション) [Tags] (タグ) で、サーバーおよび関連リソース (EC2 インスタンス、Elastic IP アドレス、セキュリティグループ、S3 バケット、バックアップなど) にタグを追加します。OpsWorks for Puppet Enterprise サーバーのタグ付けの詳細については、「AWS OpsWorks for Puppet Enterprise リソースでのタグの使用」を参照してください。

-

詳細設定が完了したら、[Next] を選択します。

-

[確認] ページで選択内容を確認します。サーバーを作成する準備ができたら、[Launch] を選択します。

Puppet マスターの作成 OpsWorks を待っている間に、「」に進み、スターターキットと Puppet Enterprise コンソールの認証情報スターターキットを使用して Puppet マスターを設定するをダウンロードします。これらをダウンロードするために、サーバーがオンラインになるまで待つ必要はありません。

サーバーの作成が完了すると、OpsWorks for Puppet Enterprise のホームページで、Puppet マスターが [online] (オンライン) のステータスになり、利用可能になります。サーバーがオンラインになると、Puppet Enterprise コンソールがサーバーのドメインで

https://の形式の URL で利用できます。your_server_name-randomID.region.opsworks-cm.io

を使用して Puppet Enterprise Master を作成する AWS CLI

重要

この AWS OpsWorks for Puppet Enterprise サービスは 2024 年 3 月 31 日にサポート終了となり、新規および既存のお客様の両方で無効になっています。できるだけ早くワークロードを他のソリューションに移行することを強くお勧めします。移行についてご質問がある場合は、AWS re:Post

AWS CLI コマンドを実行して OpsWorks for Puppet Enterprise マスターサーバーを作成することは、コンソールでのサーバーの作成とは異なります。コンソールで、使用する既存のロールを指定しない場合、 はサービスロールとセキュリティグループ OpsWorks を作成します。でセキュリティグループを指定しない場合 AWS CLI、 OpsWorks はセキュリティグループを作成できますが、サービスロールは自動的に作成されません。create-serverコマンドの一部としてサービスロール ARN を指定する必要があります。コンソールで、 OpsWorks が Puppet マスターを作成している間、Puppet Enterprise コンソールのスターターキットとサインイン認証情報をダウンロードします。を使用して OpsWorks for Puppet Enterprise マスターを作成するときにこれを行うことはできないため AWS CLI、JSON 処理ユーティリティを使用して、新しい OpsWorks for Puppet Enterprise マスターがオンラインになった後、 create-server コマンドの結果からサインイン認証情報とスターターキットを取得します。

ローカルコンピュータで がまだ実行されていない場合は AWS CLI、AWS コマンドラインインターフェイスユーザーガイド AWS CLI のインストール手順に従って、 をダウンロードしてインストールします。このセクションでは、create-server コマンドで使用できるパラメータのすべては説明しません。create-server パラメータの詳細については、「create-serverリファレンス」の「AWS CLI

」を参照してください。

-

「前提条件」を必ず完了してください。Puppet マスターを作成するには、サブネット ID が必要になるため、VPC が必要です。

-

サービスロールとインスタンスプロファイルを作成します。

-

アカウントでサービスロールの ARNs を検索してコピーします。

aws iam list-roles --path-prefix "/service-role/" --no-paginatelist-rolesコマンドの結果内で、次のようなサービスロール ARN のエントリを探します。サービスロール ARN を書き留めます。Puppet Enterprise マスターを作成するにはこれらの値が必要です。 -

アカウントでインスタンスプロファイルの ARN を検索してコピーします。

aws iam list-instance-profiles --no-paginatelist-instance-profilesコマンドの結果内で、次のようなインスタンスプロファイル ARN のエントリを探します。インスタンスプロファイルの ARN を書き留めます。Puppet Enterprise マスターを作成するにはこれらの値が必要です。 -

create-serverコマンドを実行して、OpsWorks for Puppet Enterprise マスターを作成します。-

--engine値はPuppetで、--engine-modelはMonolithicです。また、--engine-versionは2019または2017になり得ます。 -

サーバー名は、 AWS アカウント内で各リージョン内で一意である必要があります。サーバー名は文字で始める必要があります。その後は文字、数字、またはハイフン (-) を最大 40 文字まで使用できます。

-

ステップ 3 と 4 でコピーしたインスタンスプロファイル ARN とサービスロール ARN を使用します。

-

有効なインスタンスタイプは

m5.xlarge、c5.2xlarge、またはc5.4xlargeです。これらのインスタンスタイプの仕様についての詳細は、「Amazon EC2 User Guide」(Amazon EC2 ユーザーガイド) の「Instance Types」(インスタンスタイプ) を参照してください。 -

--engine-attributesパラメータはオプションです。Puppet 管理者パスワードを指定しない場合、サーバー作成プロセスで生成されます。--engine-attributesを追加する場合は、PUPPET_ADMIN_PASSWORDを指定します。これは、Puppet Enterprise コンソールウェブページにサインインする管理者パスワードです。パスワードに使用できる文字数は 8~32 文字 (ASCII) です。 -

SSH キーペアはオプションですが、コンソール管理者パスワードをリセットする必要がある場合に Puppet マスターに接続することができます。SSH キーペアの作成の詳細については、「Amazon EC2 User Guide」(Amazon EC2 ユーザーガイド) の「Amazon EC2 Key Pairs」(Amazon EC2 キーペア) を参照してください。

-

カスタムドメインを使用するには、コマンドに以下のパラメータを追加します。それ以外の場合は、Puppet マスター作成プロセスによって自動的にエンドポイントが生成されます。カスタムドメインを構成するには、3 つのパラメータすべてが必要です。これらのパラメータを使用するための追加の要件については、CM API リファレンスのCreateServer OpsWorks 」を参照してください。

-

--custom-domain- サーバーのオプションのパブリックエンドポイント (https://aws.my-company.comなど)。 -

--custom-certificate- PEM 形式の HTTPS 証明書。値には、単一の自己署名証明書、または証明書チェーンを指定できます。 -

--custom-private-key- HTTPS を使用してサーバーに接続するための PEM 形式のプライベートキー。プライベートキーは暗号化しないでください。パスワードやパスフレーズで保護することはできません。

-

-

週 1 回のシステムメンテナンスが必要です。次の形式で有効な値を指定する必要があります:

DDD:HH:MM。指定時刻は協定世界時 (UTC) です。--preferred-maintenance-windowの値を指定しない場合、火曜日、水曜日、または金曜日の 1 時間がランダムでデフォルト値になります。 -

--preferred-backup-windowの有効な値は次の形式のいずれかで指定する必要があります: 日次バックアップの場合はHH:MM、週次バックアップの場合はDDD:HH:MM。指定時刻は UTC です。デフォルト値は日次で開始時間はランダムです。自動バックアップを無効にするには、代わりにパラメータ--disable-automated-backupを追加します。 -

--security-group-idsに、1 つ以上のセキュリティグループ ID をスペースで区切って入力します。 -

--subnet-idsには、サブネット ID を入力します。

aws opsworks-cm create-server --engine "Puppet" --engine-model "Monolithic" --engine-version "2019" --server-name "server_name" --instance-profile-arn "instance_profile_ARN" --instance-type "instance_type" --engine-attributes '{"PUPPET_ADMIN_PASSWORD":"ASCII_password"}' --key-pair "key_pair_name" --preferred-maintenance-window "ddd:hh:mm" --preferred-backup-window "ddd:hh:mm" --security-group-idssecurity_group_id1security_group_id2--service-role-arn "service_role_ARN" --subnet-idssubnet_ID以下に例を示します。

aws opsworks-cm create-server --engine "Puppet" --engine-model "Monolithic" --engine-version "2019" --server-name "puppet-02" --instance-profile-arn "arn:aws:iam::111122223333:instance-profile/aws-opsworks-cm-ec2-role" --instance-type "m5.xlarge" --engine-attributes '{"PUPPET_ADMIN_PASSWORD":"zZZzDj2DLYXSZFRv1d"}' --key-pair "amazon-test" --preferred-maintenance-window "Mon:08:00" --preferred-backup-window "Sun:02:00" --security-group-ids sg-b00000001 sg-b0000008 --service-role-arn "arn:aws:iam::111122223333:role/service-role/aws-opsworks-cm-service-role" --subnet-ids subnet-383daa71次の例では、カスタムドメインを使用する Puppet マスターを作成します。

aws opsworks-cm create-server \ --engine "Puppet" \ --engine-model "Monolithic" \ --engine-version "2019" \ --server-name "puppet-02" \ --instance-profile-arn "arn:aws:iam::111122223333:instance-profile/aws-opsworks-cm-ec2-role" \ --instance-type "m5.xlarge" \ --engine-attributes '{"PUPPET_ADMIN_PASSWORD":"zZZzDj2DLYXSZFRv1d"}' \ --custom-domain "my-puppet-master.my-corp.com" \ --custom-certificate "-----BEGIN CERTIFICATE----- EXAMPLEqEXAMPLE== -----END CERTIFICATE-----" \ --custom-private-key "-----BEGIN RSA PRIVATE KEY----- EXAMPLEqEXAMPLE= -----END RSA PRIVATE KEY-----" \ --key-pair "amazon-test" --preferred-maintenance-window "Mon:08:00" \ --preferred-backup-window "Sun:02:00" \ --security-group-ids sg-b00000001 sg-b0000008 \ --service-role-arn "arn:aws:iam::111122223333:role/service-role/aws-opsworks-cm-service-role" \ --subnet-ids subnet-383daa71以下の例では、2 つのタグ

Stage: ProductionおよびDepartment: Marketingを追加する Puppet マスターを作成します。OpsWorks for Puppet Enterprise サーバーでのタグの追加と管理の詳細については、このガイドの「AWS OpsWorks for Puppet Enterprise リソースでのタグの使用」を参照してください。aws opsworks-cm create-server \ --engine "Puppet" \ --engine-model "Monolithic" \ --engine-version "2019" \ --server-name "puppet-02" \ --instance-profile-arn "arn:aws:iam::111122223333:instance-profile/aws-opsworks-cm-ec2-role" \ --instance-type "m5.xlarge" \ --engine-attributes '{"PUPPET_ADMIN_PASSWORD":"zZZzDj2DLYXSZFRv1d"}' \ --key-pair "amazon-test" --preferred-maintenance-window "Mon:08:00" \ --preferred-backup-window "Sun:02:00" \ --security-group-ids sg-b00000001 sg-b0000008 \ --service-role-arn "arn:aws:iam::111122223333:role/service-role/aws-opsworks-cm-service-role" \ --subnet-ids subnet-383daa71 \ --tags [{\"Key\":\"Stage\",\"Value\":\"Production\"},{\"Key\":\"Department\",\"Value\":\"Marketing\"}] -

-

OpsWorks for Puppet Enterprise が新しいサーバーを作成するには約 15 分かかります。

create-serverコマンドの出力を閉じたり、シェルセッションを閉じたりしないでください。今後表示されない重要な情報が出力に含まれている場合があります。create-serverの結果からパスワードとスターターキットを取得するには、次のステップに進みます。サーバーでカスタムドメインを使用している場合は、

create-serverコマンドの出力でEndpoint属性の値をコピーします。以下に例を示します。"Endpoint": "puppet-07-exampleexample.opsworks-cm.us-east-1.amazonaws.com" -

OpsWorks for Puppet Enterprise でパスワードを生成するように選択した場合、jq

などの JSON プロセッサーを使用して create-serverの結果から使用可能な形式で抽出できます。jqをインストールした後、以下のコマンドを実行して Puppet 管理者パスワードとスターターキットを抽出できます。ステップ 3 で独自のパスワードを指定しなかった場合は、抽出した管理者パスワードを使いやすく安全な場所に保存してください。 #Get the Puppet password: cat resp.json | jq -r '.Server.EngineAttributes[] | select(.Name == "PUPPET_ADMIN_PASSWORD") | .Value' #Get the Puppet Starter Kit: cat resp.json | jq -r '.Server.EngineAttributes[] | select(.Name == "PUPPET_STARTER_KIT") | .Value' | base64 -D > starterkit.zip注記

AWS Management Consoleで新しい Puppet マスタースターターキットを再生成することはできません。を使用して Puppet マスターを作成する場合は AWS CLI、前述の

jqコマンドを実行して base64 でエンコードされたスターターキットを ZIP ファイルとしてcreate-server結果に保存します。 -

カスタムドメインを使用していない場合は、次のステップに進みます。サーバーでカスタムドメインを使用している場合は、エンタープライズの DNS 管理ツールで CNAME エントリを作成し、ステップ 6 でコピーした OpsWorks for Puppet Enterprise エンドポイントにカスタムドメインをポイントします。このステップを完了するまで、カスタムドメインを使用するサーバーにアクセスしたりサインインしたりすることはできません。

-

次のセクション「スターターキットを使用して Puppet マスターを設定する」に進みます。