翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Amazon OpenSearch Serverless のセキュリティの概要

Amazon OpenSearch Serverless のセキュリティは、次の点で Amazon OpenSearch Service のセキュリティと根本的に異なります。

| 機能 | OpenSearch Service | OpenSearch サーバーレス |

|---|---|---|

| データアクセスコントロール | きめ細かなアクセスコントロールと IAM ポリシーによりデータアクセスが決定します。 | データアクセスポリシーによりデータアクセスが決定します。 |

| 保管時の暗号化 | ドメインについては、保管時の暗号化はオプションとなります。 | コレクションについては、保管時の暗号化は必須となります。 |

| セキュリティの設定および管理者 | ネットワーク、暗号化、およびデータアクセスは、ドメインごとに個別に設定する必要があります。 | セキュリティポリシーを使用して、複数のコレクションのセキュリティ設定を大規模に管理できます。 |

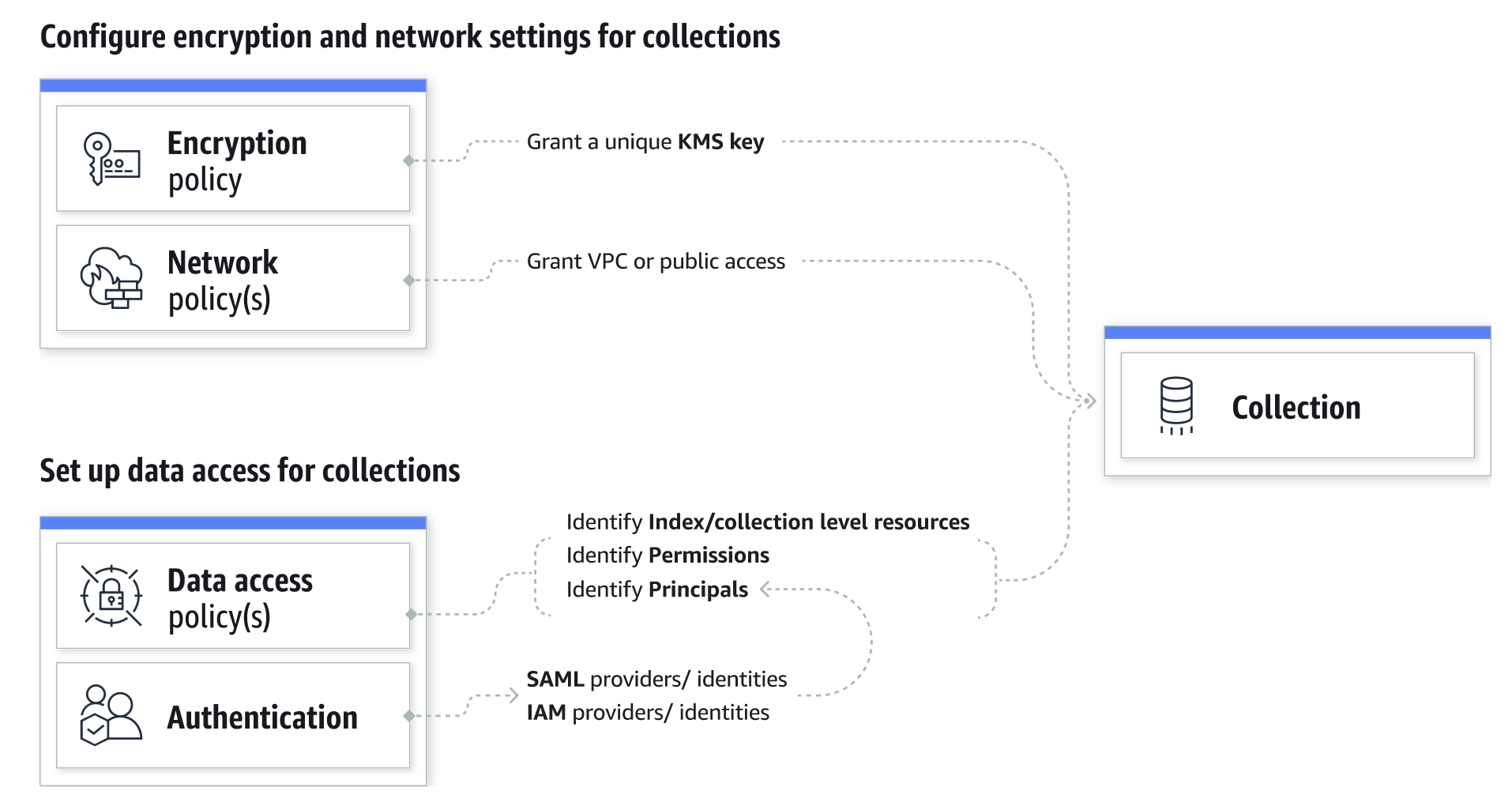

次の図は、機能的なコレクションを設定するセキュリティのコンポーネントを示しています。コレクションには、暗号化キー、ネットワークアクセス設定、リソースへのアクセス許可を付与するデータアクセスポリシーが割り当てられている必要があります。

暗号化ポリシー

暗号化ポリシーは、コレクションを AWS 所有のキー で暗号化するか、カスタマーマネージドキーで暗号化するかを定義します。暗号化ポリシーは、リソースパターンと暗号化キーの 2 つの要素で構成されます。リソースパターンは、ポリシーが適用される 1 つまたは複数のコレクションを定義します。暗号化キーは、関連するコレクションを保護する方法を決定します。

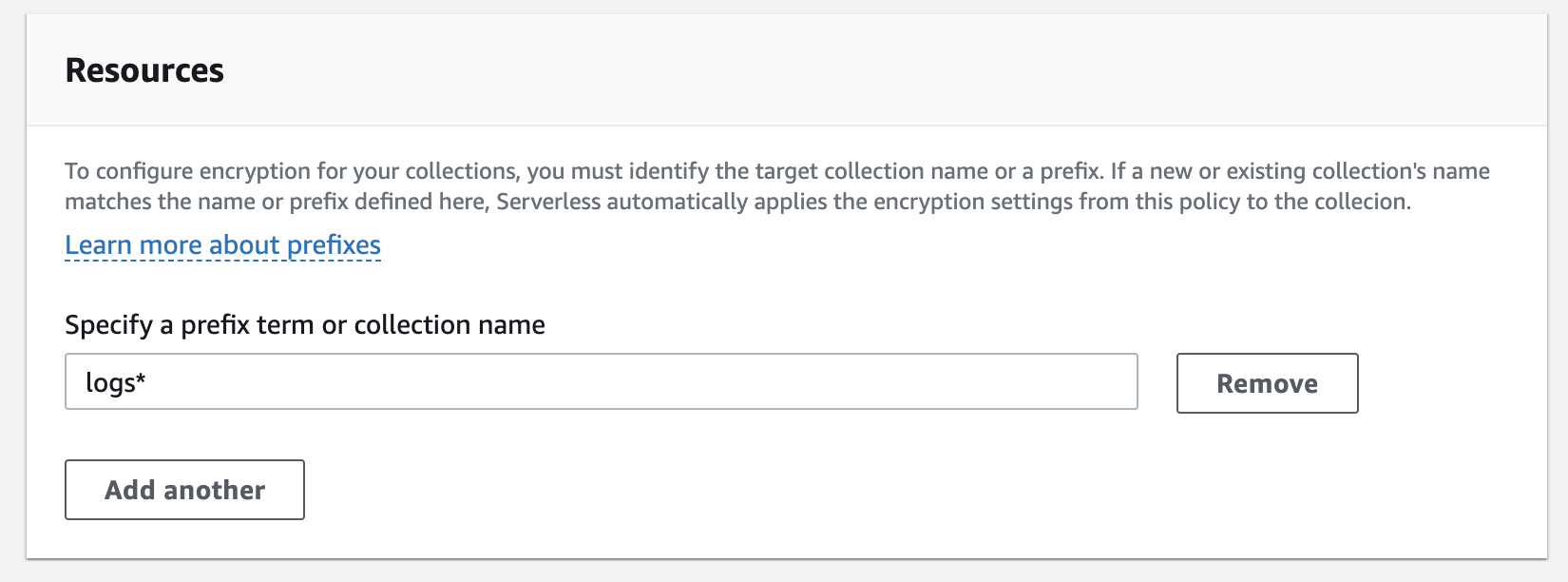

ポリシーを複数のコレクションに適用するには、ポリシーのルールにワイルドカード (*) を含めます。例えば、次のポリシーは、名前が「logs」で始まるすべてのコレクションに適用されます。

暗号化ポリシーは、特にプログラムで行う場合に、コレクションの作成と管理のプロセスを効率化します。コレクションは名前を指定することで作成でき、作成時に暗号化キーが自動的に割り当てられます。

ネットワークポリシー

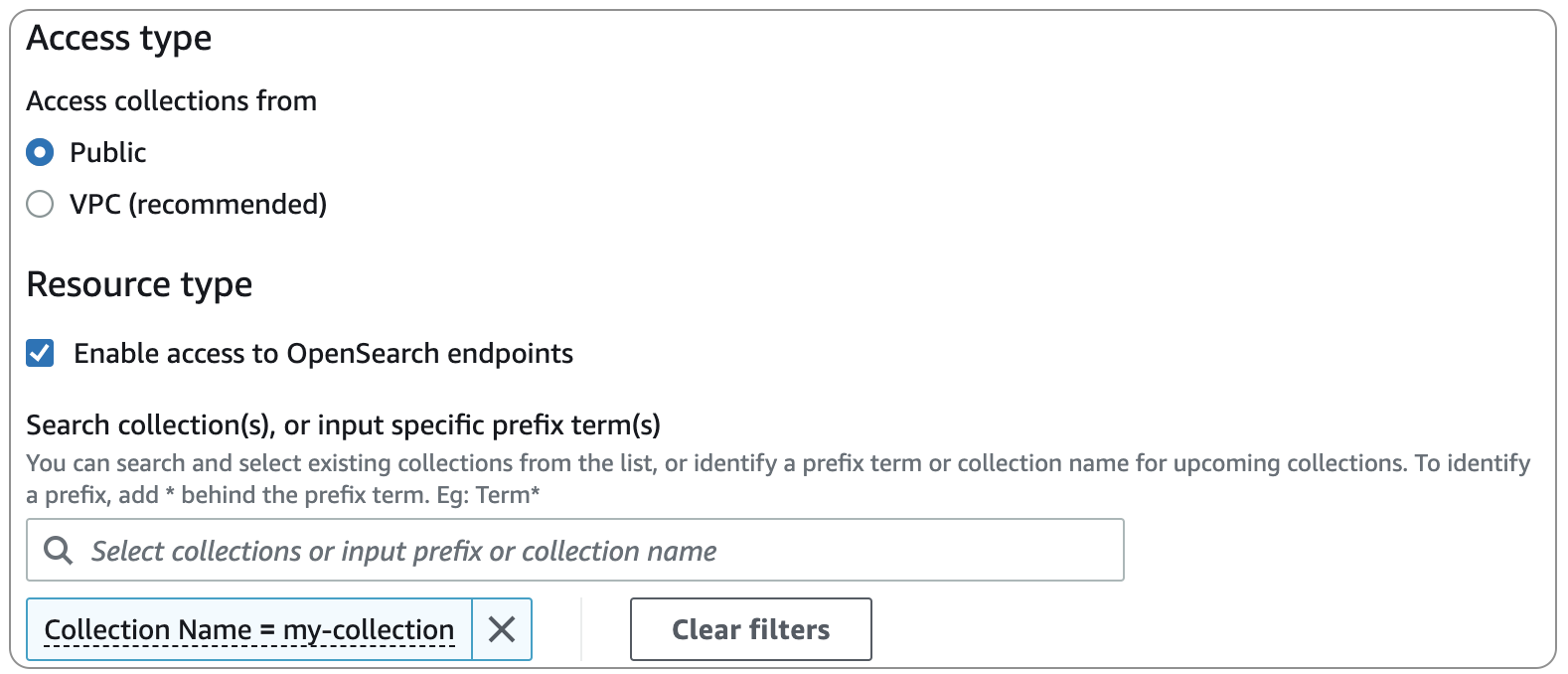

ネットワークポリシーは、コレクションにプライベートでアクセスするか、パブリックネットワークからインターネット経由でアクセスするかを定義します。プライベートコレクションには、OpenSearch Serverless が管理する VPC エンドポイント、またはAWS のサービス プライベートアクセスを使用して Amazon Bedrock などの特定の AWS のサービス からアクセスできます。ネットワークポリシーは、暗号化ポリシーと同様に複数のコレクションに適用できるため、多数のコレクションのネットワークアクセスを大規模に管理できます。

ネットワークポリシーは、アクセスタイプとリソースタイプの 2 つの要素で構成されます。アクセスタイプはパブリックでもプライベートでもかまいません。リソースタイプによって、選択したアクセスがコレクションエンドポイント、OpenSearch Dashboards エンドポイント、またはその両方に適用されるかが決まります。

ネットワークポリシー内で VPC アクセスを設定する場合は、まず OpenSearch Serverless マネージド VPC エンドポイントを 1 つ以上作成する必要があります。これらのエンドポイントを使用すると、インターネットゲートウェイ、NAT デバイス、VPN 接続、または Direct Connect 接続を使用せずに、VPC 内にあるかのように OpenSearch Serverless にアクセスできます。

へのプライベートアクセス AWS のサービス は、コレクションの OpenSearch エンドポイントにのみ適用 AWS のサービス でき、OpenSearch Dashboards エンドポイントには適用されません。OpenSearch Dashboards へのアクセスを許可することはできません。

データアクセスポリシー

データアクセスポリシーは、ユーザーがコレクション内のデータにアクセスする方法を定義します。データアクセスポリシーは、特定のパターンに一致するコレクションとインデックスにアクセス許可を自動的に割り当てることにより、大規模なコレクションを管理するのに役立ちます。複数のポリシーを単一のリソースに適用できます。

データアクセスポリシーはルールのセットで構成され、それぞれに 3 つの構成要素 (リソースタイプ、付与されたリソース、およびアクセス許可のセット) があります。リソースタイプはコレクションでもインデックスでもかまいません。付与されたリソースは、コレクション名またはインデックス名、あるいはワイルドカード (*) 付きのパターンにすることができます。アクセス許可のリストは、ポリシーがアクセスを許可する OpenSearch API オペレーションを指定します。さらにポリシーには、アクセスを許可する IAM ロール、ユーザー、SAML ID を指定するプリンシパルのリストが含まれています。

データアクセスポリシーの形式の詳細については、ポリシー構文を参照してください。

データアクセスポリシーを作成する前に、ポリシーでアクセスを提供するための、1 つ、または複数の IAM ロールもしくはユーザー、または SAML ID が必要です。詳細については、次のセクションを参照ください。

注記

コレクションをパブリックアクセスからプライベートアクセスに切り替えると、OpenSearch Serverless コレクションコンソールの [インデックス] タブが削除されます。

IAM および SAML 認証

IAM プリンシパルおよび SAML ID は、データアクセスポリシーの構成要素の 1 つです。アクセスポリシーの principal ステートメントには、IAM ロール、ユーザー、および SAML ID を含めることができます。その後、関連するポリシールールで指定したアクセス許可がこれらのプリンシパルに付与されます。

[ { "Rules":[ { "ResourceType":"index", "Resource":[ "index/marketing/orders*" ], "Permission":[ "aoss:*" ] } ], "Principal":[ "arn:aws:iam::123456789012:user/Dale", "arn:aws:iam::123456789012:role/RegulatoryCompliance", "saml/123456789012/myprovider/user/Annie" ] } ]

SAML 認証は、OpenSearch Serverless 内で直接設定します。詳細については、「Amazon OpenSearch Serverless での SAML 認証」を参照してください。

インフラストラクチャセキュリティ

Amazon OpenSearch Serverless は AWS グローバルネットワークセキュリティで保護されています。セキュリティサービスと AWS がインフラストラクチャ AWS を保護する方法については、AWS 「 クラウドセキュリティ

AWS 公開された API コールを使用して、ネットワーク経由で Amazon OpenSearch Serverless にアクセスします。クライアントは Transport Layer Security (TLS) をサポートしている必要があります。TLS 1.2 は必須ですが、TLS 1.3 を推奨します。TLS 1.3 でサポートされている暗号のリストについては、Elastic Load Balancing ドキュメントの「TLS protocols and ciphers」を参照してください。

また、アクセスキー ID と、IAM プリンシパルに関連付けられているシークレットアクセスキーを使用してリクエストに署名する必要があります。または、AWS Security Token Service (AWS STS) を使用して、一時的なセキュリティ認証情報を生成し、リクエストに署名することもできます。