翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

チュートリアル: Amazon OpenSearch Ingestion を使用してドメインにデータを取り込む

このチュートリアルでは、Amazon OpenSearch Ingestion を使用してシンプルなパイプラインを設定し、Amazon OpenSearch Service ドメインにデータを取り込む方法を示します。パイプラインは、OpenSearch Ingestion がプロビジョニングおよび管理するリソースです。パイプラインを使用すると、OpenSearch Service におけるダウンストリームの分析とビジュアライゼーションのために、データのフィルタリング、強化、変換、正規化、集計を行うことができます。

このチュートリアルでは、パイプラインをすばやく起動するための基本的な手順を説明します。より包括的な手順については、「パイプラインの作成」を参照してください。

このチュートリアルでは、次の手順を実行します。

このチュートリアルでは、次のリソースを作成します。

-

パイプラインの書き込み先となる、

ingestion-domainという名前のドメイン -

ingestion-pipelineという名前のパイプライン

必要なアクセス許可

このチュートリアルを完了するには、ユーザーまたはロールに、次の最低限の許可を含む ID ベースのポリシーが、アタッチされている必要があります。これらの許可により、パイプラインロールの作成とポリシーのアタッチ (iam:Create* および iam:Attach*)、ドメインの作成または変更 (es:*)、パイプラインの使用 (osis:*) が可能になります。

ステップ 1: パイプラインロールを作成する

まず、OpenSearch Service ドメインのシンクにアクセスするために、パイプラインが引き受けるロールを作成します。これは、このチュートリアルの後半でパイプライン設定に含めます。

パイプラインロールを作成するには

-

https://console.aws.amazon.com/iamv2/

で AWS Identity and Access Management コンソールを開きます。 -

[ポリシー] を選択してから、[ポリシーを作成] を選択します。

-

このチュートリアルでは、次のステップで作成する

ingestion-domainというドメインにデータを取り込みます。[JSON] を選択し、次のポリシーをエディタに貼り付けます。your-account-id既存のドメインにデータを書き込む場合は、

ingestion-domainを自分のドメイン名に置き換えます。注記

このチュートリアルでは、わかりやすいように広範なアクセスポリシーを使用します。しかし、本番稼働用環境では、パイプラインロールに制限の厳しいアクセスポリシーを適用することをお勧めします。必要最低限のアクセス許可を付与するポリシーの例については、「Amazon OpenSearch Ingestion パイプラインにドメインへのアクセスを付与する」を参照してください。

-

[次へ]、[次へ] の順にクリックし、ポリシーに pipeline-policy という名前を付けます。

-

[Create policy] (ポリシーの作成) を選択します。

-

次に、ポリシーを作成してロールにアタッチします。[ロール]、[ロールの作成] の順に選択します。

-

[カスタム信頼ポリシー] をクリックし、次のポリシーをエディタに貼り付けます。

-

[次へ] を選択します。その後、pipeline-policy (先ほど作成したもの) を検索して選択します。

-

[次へ] をクリックし、ロールに [PipelineRole] という名前を付けます。

-

[ロールの作成] を選択してください。

ロールの Amazon リソースネーム (ARN) (例: arn:aws:iam::) を覚えておいてください。これは、パイプラインを作成するときに必要です。your-account-id:role/PipelineRole

ステップ 2: ドメインを作成する

まず、データを取り込む、ingestion-domain という名前のドメインを作成します。

Amazon OpenSearch Service コンソール (https://console.aws.amazon.com/aos/home

-

OpenSearch 1.0 以降、または Elasticsearch 7.4 以降を実行している

-

パブリックアクセスを使用する

-

きめ細かいアクセスコントロールを使用しない

注記

これらの要件は、このチュートリアルをわかりやすくするためのものです。本番環境では、VPC アクセスを使用してドメインを設定できるほか、きめ細かなアクセスコントロールを使用することも可能です。きめ細かなアクセスコントロールを使用するには、「v」を参照してください。

ドメインには、OpenSearch Service が次のステップで作成する OpenSearchIngestion-PipelineRole IAM ロールにアクセス許可を付与するアクセスポリシーが必要です。パイプラインは、ドメインシンクにデータを送信するためにこの役割を引き受けます。

ドメインが次のドメインレベルのアクセスポリシーを持っていることを確認します。このポリシーは、パイプラインロールにドメインへのアクセスを付与します。リージョンとアカウント ID を自分のものに置き換えます。

ドメインレベルでのアクセスポリシーの作成方法については、「リソースベースのポリシー」を参照してください。

ドメインを既に作成済みの場合、その既存のアクセスポリシーを変更し、OpenSearchIngestion-PipelineRole に上記のアクセス許可を付与します。

ステップ 3: パイプラインを作成する

これでドメインが作成され、パイプラインを作成できます。

パイプラインを作成するには

-

Amazon OpenSearch Service コンソールで、左側のナビゲーションペインから [パイプライン] をクリックします。

-

パイプラインの作成 を選択します。

-

[空] のパイプラインを選択し、[ブループリントを選択] を選択します。

-

このチュートリアルでは、HTTP source

プラグインを使用するシンプルなパイプラインを作成します。プラグインは、JSON 配列形式のログデータを受け入れます。1 つの OpenSearch Service ドメインをシンクとして指定し、すべてのデータを application_logsインデックスに取り込みます。[ソース] メニューで、[HTTP] を選択します。[パス] には、[/logs] と入力します。

-

このチュートリアルでは、わかりやすいようにパイプラインにパブリックアクセスを設定します。[ソースネットワークオプション] で、[パブリックアクセス] を選択します。VPC アクセスの設定の詳細については、「Amazon OpenSearch Ingestion パイプラインの VPC アクセスの設定」を参照してください。

-

[次へ] を選択します。

-

[プロセッサ] に [日付] と入力し、[追加] を選択します。

-

[受信からの時間] を有効にします。その他すべての設定はデフォルトのままにします。

-

[次へ] を選択します。

-

シンクの詳細を設定します。[OpenSearch リソースタイプ] で、[マネージドクラスター] を選択します。次に、前のセクションで作成した [OpenSearch Service ドメイン] を選択します。

[インデックス名] に [application_logs] と入力します。OpenSearch Ingestion は、このインデックスが存在しない場合、ドメインに自動的にインデックスを作成します。

-

[次へ] を選択します。

-

パイプラインに ingestion-pipeline という名前を付けます。容量設定はデフォルトのままにします。

-

[パイプラインロール] で、[新しいサービスロールを作成して使用する] を選択します。パイプラインロールは、パイプラインからドメインシンクに書き込んだり、プル型のソースから読み込んだりするために必要なアクセス許可を付与します。このオプションを選択すると、OpenSearch Ingestion が IAM で手動でロールを作成するのではなく、自動的にロールを作成できるようになります。詳細については、「Amazon OpenSearch Ingestion のロールとユーザーの設定」を参照してください。

-

[サービスロール名のサフィックス] に [PipelineRole] と入力します。IAM では、ロールの形式は

arn:aws:iam::になります。your-account-id:role/OpenSearchIngestion-PipelineRole -

[次へ] を選択します。パイプライン設定を確認し、[パイプラインの作成] をクリックします。パイプラインがアクティブになるまでに 5~10 分かかります。

ステップ 4: サンプルデータを取り込む

パイプラインのステータスが Active になると、パイプラインへのデータの取り込みを開始できます。Signature Version 4 を使用して、パイプラインへのすべての HTTP リクエストに署名する必要があります。Postman

注記

リクエストに署名するプリンシパルは、osis:Ingest という IAM アクセス許可を持っている必要があります。

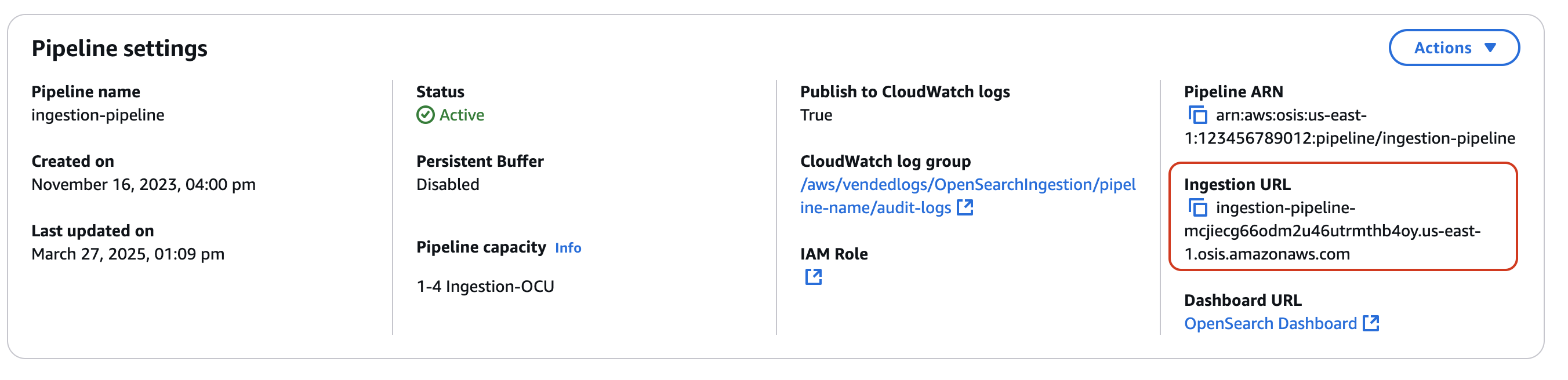

まず、[パイプライン設定] ページから取り込み URL を取得します。

次に、いくつかのサンプルデータを取り込みます。次のリクエストでは、awscurl

awscurl --service osis --regionus-east-1\ -X POST \ -H "Content-Type: application/json" \ -d '[{"time":"2014-08-11T11:40:13+00:00","remote_addr":"122.226.223.69","status":"404","request":"GET http://www.k2proxy.com//hello.html HTTP/1.1","http_user_agent":"Mozilla/4.0 (compatible; WOW64; SLCC2;)"}]' \ https://pipeline-endpoint.us-east-1.osis.amazonaws.com/logs

200 OK というレスポンスが確認できるはずです。認証エラーが発生した場合は、パイプラインとは別のアカウントからデータを取り込んでいることが原因かもしれません。「アクセス許可に関する問題に対応する」を参照してください。

次に、application_logs インデックスにクエリを実行して、ログエントリが正常に取り込まれたことを確認します。

awscurl --service es --regionus-east-1\ -X GET \ https://search-ingestion-domain.us-east-1.es.amazonaws.com/application_logs/_search | json_pp

レスポンス例:

{ "took":984, "timed_out":false, "_shards":{ "total":1, "successful":5, "skipped":0, "failed":0 }, "hits":{ "total":{ "value":1, "relation":"eq" }, "max_score":1.0, "hits":[ { "_index":"application_logs", "_type":"_doc", "_id":"z6VY_IMBRpceX-DU6V4O", "_score":1.0, "_source":{ "time":"2014-08-11T11:40:13+00:00", "remote_addr":"122.226.223.69", "status":"404", "request":"GET http://www.k2proxy.com//hello.html HTTP/1.1", "http_user_agent":"Mozilla/4.0 (compatible; WOW64; SLCC2;)", "@timestamp":"2022-10-21T21:00:25.502Z" } } ] } }

アクセス許可に関する問題に対応する

チュートリアルのステップに従っても、データを取り込もうとしたときに認証エラーが表示される場合は、パイプラインに書き込むロールがパイプライン自体 AWS アカウント とは異なる にある可能性があります。この場合は、明確にデータの取り込みを可能にするロールを作成して引き受ける必要があります。手順については、「クロスアカウント取り込みアクセスの提供」を参照してください。

関連リソース

このチュートリアルでは、HTTP 経由で 1 つのドキュメントを取り込むというシンプルなユースケースを紹介しました。本番シナリオでは、1 つ以上のパイプラインにデータを送信するように、クライアントアプリケーション (Fluent Bit、Kubernetes、OpenTelemetry Collector など) を設定します。パイプラインは、このチュートリアルのシンプルな例よりも複雑になる可能性があります。

クライアントの設定とデータの取り込みを開始するには、次のリソースを参照してください。