翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Amazon EC2 インスタンスから同じ VPC 内に存在する Amazon Neptune クラスターへの接続

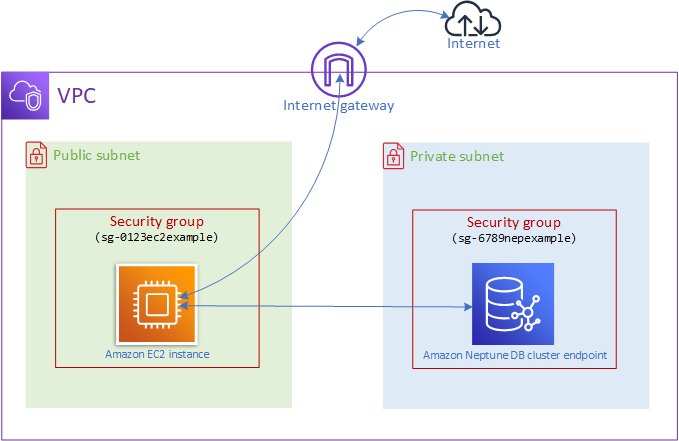

Neptune データベースに接続する最も一般的な方法の 1 つは、Neptune DB クラスターと同じ VPC の Amazon EC2 インスタンスから接続することです。例えば、EC2 インスタンスはインターネットに接続するウェブサーバーを実行している場合があります。この場合、EC2 インスタンスのみが Neptune DB クラスターにアクセスでき、インターネットは EC2 インスタンスにのみアクセスできます。

この設定を有効にするには、適切な VPC セキュリティグループとサブネットグループを設定する必要があります。ウェブサーバーはパブリックインターネットにアクセスできるようにパブリックサブネットでホストされ、Neptune クラスターインスタンスはプライベートサブネットでホストされ、安全な状態に保たれます。「Amazon Neptune DB クラスターが配置される Amazon VPC をセットアップする」を参照してください。

Amazon EC2 インスタンスがポート 8182 などの Neptune エンドポイントに接続するには、セキュリティグループを設定する必要があります。Amazon EC2 インスタンスで、たとえば ec2-sg1 という名前のセキュリティグループを使用している場合、ポート 8182 のインバウンドルールを持ち、ソースとして ec2-sg1 を持つ別の Amazon EC2 セキュリティグループ (例:db-sg1) を作成する必要があります。次に、db-sg1 を Neptune クラスターに追加して接続を許可します。

Amazon EC2 インスタンスを作成したら、SSH を使用してログインし、Neptune DB クラスターに接続できます。SSH を使用して Amazon EC2 インスタンスに接続する場合については、「Amazon EC2 ユーザーガイド」の「Linux インスタンスへの接続」を参照してください。

Linux または macOS コマンドラインを使用して EC2 インスタンスに接続する場合は、 CloudFormation スタックの Outputs セクションの SSHAccess 項目から SSH コマンドを貼り付けることができます。現在のディレクトリに PEM ファイルがあり、PEM ファイルのアクセス権限が 400 (chmod 400 ) に設定されていることが必要です。keypair.pem

プライベートサブネットとパブリックサブネットの両方を持つ VPC を作成するには

にサインイン AWS マネジメントコンソール し、https://console.aws.amazon.com/vpc/

で Amazon VPC コンソールを開きます。 の右上隅で AWS マネジメントコンソール、VPC を作成するリージョンを選択します。

[VPC ダッシュボード] で、[VPC ウィザードの起動] を選択します。

-

[VPC の作成] ページの [VPC 設定] エリアに入力します。

[Resources to create] (作成するリソース) で、[VPC, subnets, etc.] (VPC、サブネットなど) を選択します。

デフォルトの名前タグをそのまま使用するか、任意の名前を入力するか、[自動生成] チェックボックスをオフにして名前タグの生成を無効にします。

IPv4 CIDR ブロックの値は

10.0.0.0/16のままにしておきます。[IPv6 CIDR ブロック] の値は、[IPv6 CIDR ブロックなし] のままにしておきます。

[テナンシー] は [デフォルト] のままにしておきます。

[アベイラビリティーゾーン (AZ)] の数は [2] のままにしておきます。

1 つ以上の NAT ゲートウェイが必要になる場合を除いて、[NAT ゲートウェイ ($)] は [なし] のままにしておきます。

Amazon S3 を使用する場合を除き、[VPC エンドポイント] を [なし] に設定します。

[DNS ホスト名を有効化] と [DNS 解決を有効化] の両方がオンになっていることを確認します。

[Create VPC(VPC の作成)] を選択します。