翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

共有サービスアカウント

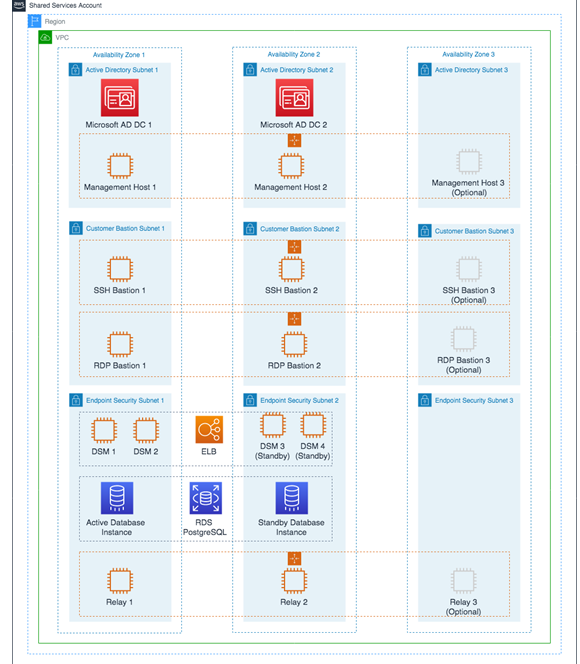

共有サービスアカウントは、ほとんどの AMS データプレーンサービスの中央ハブとして機能します。アカウントには、アクセス管理 (AD)、エンドポイントセキュリティ管理 (Trend Micro)、カスタマー踏み台 (SSH/RDP) に必要なインフラストラクチャとリソースが含まれています。共有サービスアカウントに含まれるリソースの概要を次の図に示します。

共有サービス VPC は、3 つのアベイラビリティーゾーン (AZs) の AD サブネット、EPS サブネット、カスタマー踏み台サブネットで構成されます。共有サービス VPC で作成されたリソースを以下に示します。入力が必要です。

共有サービス VPC CIDR 範囲: VPC を作成するときは、10.0.1.0/24 など、Classless Inter-Domain Routing (CIDR) ブロックの形式で VPC の IPv4 アドレスの範囲を指定する必要があります。これは VPC のプライマリ CIDR ブロックです。

注記

AMS チームは /23 の範囲を推奨します。

Active Directory の詳細: Microsoft Active Directory (AD) は、すべての AMS マルチアカウントランディングゾーンアカウントで、ユーザー/リソース管理、認証/認可、DNS に使用されます。AMS AD には、信頼ベースの認証のために Active Directory への一方向の信頼も設定されています。AD を作成するには、次の入力が必要です。

ドメイン完全修飾ドメイン名 (FQDN): AWS Managed Microsoft AD ディレクトリの完全修飾ドメイン名。ドメインは、ネットワーク内の既存のドメインの既存のドメインまたは子ドメインにすることはできません。

ドメイン NetBIOS 名: NetBIOS 名を指定しない場合、AMS はデフォルトでディレクトリ DNS の最初の部分に名前を付けます。たとえば、ディレクトリ DNS corp.example.com の corp です。

Trend Micro – エンドポイント保護セキュリティ (EPS): Trend Micro エンドポイント保護 (EPS) は、オペレーティングシステムのセキュリティのための AMS 内の主要なコンポーネントです。システムは、Deep Security Manager (DSM)、EC2 インスタンス、リレー EC2 インスタンス、およびすべてのデータプレーンとカスタマー EC2 インスタンス内に存在するエージェントで構成されます。

共有サービスアカウント

EPSMarketplaceSubscriptionRoleで を引き受け、Trend Micro Deep Security (BYOL) AMI または Trend Micro Deep Security (Marketplace) のいずれかにサブスクライブする必要があります。EPS を作成するには、次のデフォルト入力が必要です (デフォルトから変更する場合)。

リレーインスタンスタイプ: デフォルト値 - m5.large

DSM インスタンスタイプ: デフォルト値 - m5.xlarge

DB インスタンスサイズ: デフォルト値 - 200 GB

RDS インスタンスタイプ: デフォルト値 - db.m5.large

カスタマー踏み台: AMS 環境内の他のホストにアクセスするために、共有サービスアカウントで SSH または RDP 踏み台 (またはその両方) が提供されます。ユーザー (SSH/RDP) として AMS ネットワークにアクセスするには、「customer」踏み台をエントリポイントとして使用する必要があります。ネットワークパスはオンプレミスネットワークから発信され、DX/VPN を介してトランジットゲートウェイ (TGW) に移動し、共有サービス VPC にルーティングされます。踏み台にアクセスできるようになったら、アクセスリクエストが付与されていれば、AMS 環境内の他のホストにジャンプできます。

SSH 踏み台には次の入力が必要です。

SSH 踏み台に必要なインスタンス容量: デフォルト値 - 2。

SSH 踏み台最大インスタンス: デフォルト値 - 4。

SSH 踏み台最小インスタンス: デフォルト値 -2。

SSH 踏み台インスタンスタイプ: デフォルト値 - m5.large (t3.medium など、コストを節約するために変更できます)。

SSH 踏み台入力 CIDRs: ネットワーク内のユーザーが SSH 踏み台にアクセスする IP アドレス範囲。

-

Windows RDP 踏み台には、次の入力が必要です。

RDP 踏み台インスタンスタイプ: デフォルト値 - t3.medium。

RDP 踏み台で必要な最小セッション数: デフォルト値 - 2。

RDP 最大セッション数: デフォルト値 -10。

RDP 踏み台設定タイプ: 次のいずれかの設定を選択できます。

SecureStandard = ユーザーは 1 つの踏み台を受け取り、1 人のユーザーだけが踏み台に接続できます。

SecureHA = ユーザーは 2 つの異なる AZ で 2 つの踏み台を受け取り、1 人のユーザーだけが踏み台に接続できます。

SharedStandard = ユーザーは に接続するための踏み台を 1 つ受け取り、2 人のユーザーは一度に同じ踏み台に接続できます。

SharedHA = ユーザーは 2 つの異なる AZ で 2 つの踏み台を受け取り、2 人のユーザーは一度に同じ踏み台に接続できます。

お客様の RDP Ingress CIDRs: ネットワーク内のユーザーが RDP 踏み台にアクセスする IP アドレス範囲。