翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AMS SSP を使用して AMS アカウント AWS Secrets Manager でプロビジョニングする

AMS セルフサービスプロビジョニング (SSP) モードを使用して、AMS マネージドアカウント内の AWS Secrets Manager 機能に直接アクセスします。アプリケーション、サービス、IT リソースへのアクセスに必要なシークレットを保護する AWS Secrets Manager のに役立ちます。このサービスを使用すると、データベースクレデンシャル、APIキー、およびその他のシークレットをライフサイクル全体で簡単にローテーション、管理、および取得できます。ユーザーとアプリケーションは Secrets Manager APIs を呼び出すことでシークレットを取得するため、機密情報をプレーンテキストでハードコードする必要がなくなります。Secrets Manager には、Amazon RDS、Amazon Redshift、Amazon DocumentDB の統合機能が組み込まれたシークレットローテーションが用意されています。また、このサービスは API キーや OAuth トークンなど、他のタイプのシークレットにも拡張できます。詳細についてはAWS Secrets Manager

注記

デフォルトでは、AMS 演算子は、アカウントのデフォルト AWS KMS キー (CMK) を使用して暗号化 AWS Secrets Manager された のシークレットにアクセスできます。シークレットを AMS オペレーションにアクセスできるようにするには、シークレットに保存されているデータに適したアクセス許可を定義する AWS Key Management Service (AWS KMS) キーポリシーを持つカスタム CMK を使用します。

AWS Managed Services の Secrets Manager に関するよくある質問

Q: AWS Secrets Manager AMS アカウントの へのアクセスをリクエストするにはどうすればよいですか?

管理 | AWS サービス | セルフプロビジョニングサービス | 追加 (ct-3qe6io8t6jtny) 変更タイプで RFC を送信して Secrets Manager へのアクセスをリクエストします。この RFC は、 customer_secrets_manager_console_roleおよび の IAM ロールをアカウントにプロビジョニングしますcustomer-rotate-secrets-lambda-role。customer_secrets_manager_console_role は、シークレットをプロビジョニングおよび管理するための管理者ロールとして使用され、シークレットをローテーションする Lambda 関数の Lambda 実行ロールとしてcustomer-rotate-secrets-lambda-role使用されます。アカウントにプロビジョニングされたら、フェデレーションソリューションでcustomer_secrets_manager_console_roleロールをオンボードする必要があります。

Q: AMS アカウント AWS Secrets Manager での の使用にはどのような制限がありますか?

のフル機能は、シークレットの自動ローテーション機能とともに、AMS アカウントで AWS Secrets Manager 使用できます。ただし、「ローテーションを実行するための新しい Lambda 関数の作成」を使用したローテーションの設定はサポートされていません。これは、変更管理プロセスをバイパスする CloudFormation スタックの作成 (IAM ロールと Lambda 関数の作成) に昇格されたアクセス許可が必要なためです。AMS Advanced は、「既存の Lambda 関数を使用してローテーションを実行する」のみをサポートします。ここでは、Lambda 関数を管理し、 AWS Lambda SSPS 管理者ロールを使用してシークレットをローテーションします。AMS Advanced は、シークレットをローテーションするために Lambda を作成または管理しません。

Q: AMS アカウント AWS Secrets Manager で を使用するための前提条件または依存関係は何ですか?

次の名前空間は AMS が使用するために予約されており、 への直接アクセスの一部としては使用できません AWS Secrets Manager。

arn:aws:secretsmanager:*:*:secret:ams-shared/*

arn:aws:secretsmanager:*:*:secret:customer-shared/*

arn:aws:secretsmanager:*:*:secret:ams/*

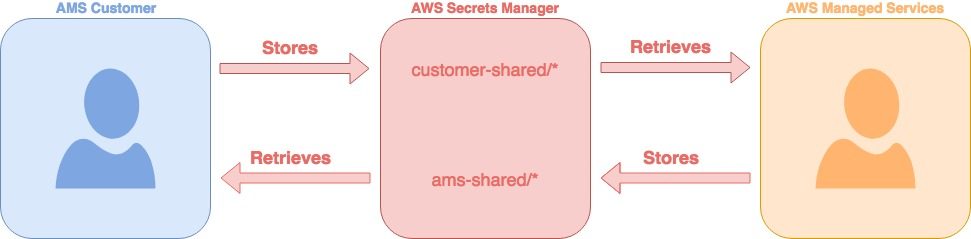

Secrets Manager を使用したキーの共有 (AMS SSPS)

RFC、サービスリクエスト、またはインシデントレポートのプレーンテキストでシークレットを AMS と共有すると、情報開示インシデントが発生し、AMS はケースからの情報とキーを再生成するリクエストを編集します。

AWS Secrets Managercustomer-shared。

Secrets Manager を使用したキーの共有に関するよくある質問

Q: Secrets Manager を使用して共有する必要があるシークレットのタイプは何ですか?

例としては、VPN 作成用の事前共有キー、認証キー (IAM、SSH)、ライセンスキー、パスワードなどの機密キーなどがあります。

Q: Secrets Manager を使用して AMS とキーを共有するにはどうすればよいですか?

フェデレーティッドアクセスと適切なロールを使用して、 AWS マネジメントコンソールにログインします。

SALZ の場合は、

Customer_ReadOnly_RoleMALZ の場合は、

AWSManagedServicesChangeManagementRole。AWS Secrets Manager コンソール

に移動し、新しいシークレットを保存するをクリックします。 [その他のシークレット] を選択します。

シークレット値をプレーンテキストとして入力し、デフォルトの KMS 暗号化を使用します。[次へ] をクリックします。

シークレット名と説明を入力します。名前は常にカスタマー共有/ で始まります。たとえば、customer-shared/mykey2022 などです。[次へ] をクリックします。

自動ローテーションを無効にしたまま、次へをクリックします。

Store を確認してクリックし、シークレットを保存します。

シークレットを識別して取得できるように、サービスリクエスト、RFC、またはインシデントレポートを通じてシークレット名を返信してください。

Q: Secrets Manager を使用してキーを共有するには、どのようなアクセス許可が必要ですか?

SALZ: customer_secrets_manager_shared_policyマネージド IAM ポリシーを探し、ポリシードキュメントが以下の作成ステップでアタッチされているものと同じであることを確認します。ポリシーが次の IAM ロールにアタッチされていることを確認します: Customer_ReadOnly_Role。

MALZ: ams-shared名前空間で GetSecretValueアクションを許可するAWSManagedServicesChangeManagementRoleロールに AMSSecretsManagerSharedPolicyがアタッチされていることを確認します。

例:

{ "Action": "secretsmanager:*", "Resource": [ "arn:aws:secretsmanager:*:*:secret:ams-shared/*", "arn:aws:secretsmanager:*:*:secret:customer-shared/*" ], "Effect": "Allow", "Sid": "AllowAccessToSharedNameSpaces" }

注記

セルフサービスプロビジョニングサービス AWS Secrets Manager として を追加すると、必要なアクセス許可が付与されます。