翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Identity and Access Management

AWS Identity and Access Management (IAM) は、 AWS リソースへのアクセスを安全に制御するのに役立つウェブサービスです。IAM により、誰を認証 (サインイン) し、誰にリソースの使用を承認する (アクセス権限を持たせる) かを制御します。AMS オンボーディング中、各マネージドアカウント内にクロスアカウント IAM 管理者ロールを作成する責任があります。

マルチアカウントランディングゾーン (MALZ) IAM 保護

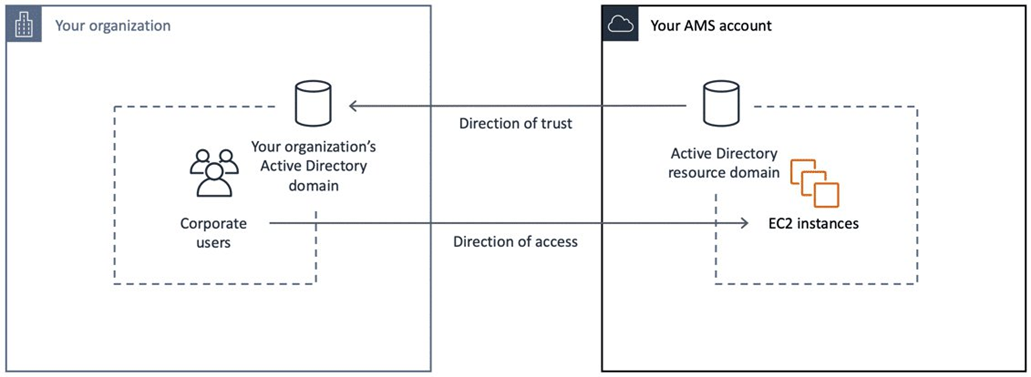

AMS マルチアカウントランディングゾーン (MALZ) では、各組織 (AMS と顧客の両方) が自分の ID のライフサイクルを管理できるように、AMS アクセス管理の主な設計目標として Active Directory (AD) 信頼が必要です。これにより、相互の ディレクトリに認証情報を持つ必要がなくなります。一方向信頼は、 内の Managed Active Directory がカスタマー所有またはマネージド AD を AWS アカウント 信頼してユーザーを認証するように設定されます。信頼は 1 つの方法にすぎないため、マネージド AD がカスタマーアクティブディレクトリによって信頼されているわけではありません。

この設定では、ユーザー ID を管理するカスタマーディレクトリはユーザーフォレストと呼ばれ、Amazon EC2 インスタンスがアタッチされている Managed AD はリソースフォレストと呼ばれます。これは Windows 認証用に一般的に活用されている Microsoft 設計パターンです。詳細については、「フォレスト設計モデル

このモデルにより、両方の組織がそれぞれのライフサイクルを自動化し、従業員が組織を離れた場合に AMS とユーザーの両方がアクセスを迅速に取り消すことができます。このモデルがないと、両方の組織が共通のディレクトリを使用した場合 (または互いのディレクトリにユーザー/グループを作成した場合)、両方の組織は、従業員の開始と退出を考慮して、追加のワークフローとユーザー同期を行う必要があります。これにより、プロセスにレイテンシーがあり、エラーが発生しやすいため、リスクが発生します。

MALZ アクセスの前提条件

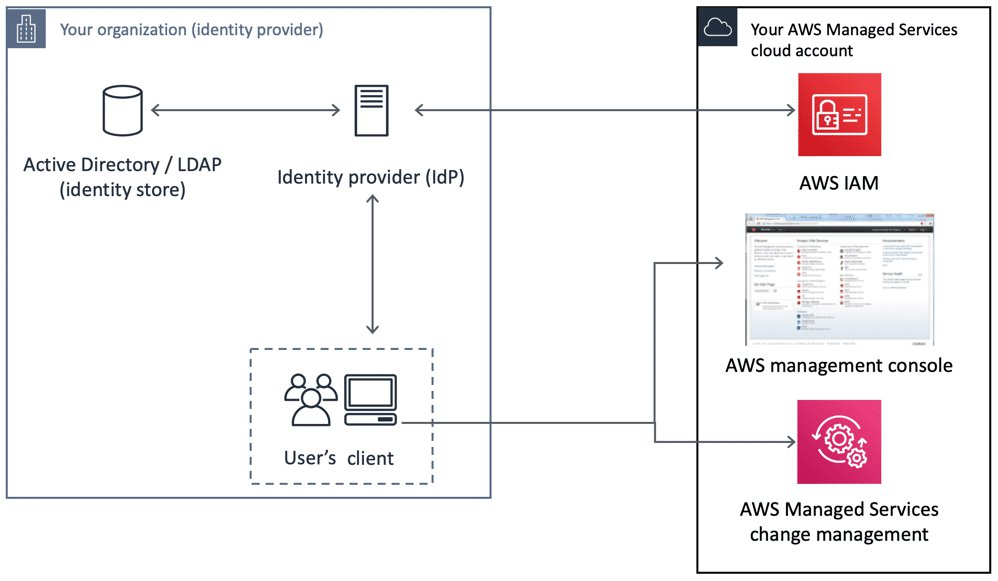

AWS/AMS コンソール、CLI、SDK にアクセスするための MALZ Identity Provider Integration。

AMS アカウントの Amazon EC2 インスタンスに対する一方向の信頼。

Amazon Inspector のセキュリティ

Amazon Inspector サービスは、AMS マネージドスタックのセキュリティをモニタリングします。Amazon Inspector は、デプロイされたインフラストラクチャのセキュリティとコンプライアンスのギャップを特定するのに役立つ自動セキュリティ評価サービスです AWS。Amazon Inspector セキュリティ評価では、Amazon EC2 インスタンスの意図しないネットワークアクセシビリティと脆弱性をチェックすることで、スタックの露出、脆弱性、ベストプラクティスからの逸脱を自動的に評価できます。評価を実行した後、Amazon Inspector は、重要度のレベルごとに優先順位が付けられたセキュリティ結果の詳細なリストを作成します。Amazon Inspector の評価は、一般的なセキュリティのベストプラクティスと定義にマッピングされた事前定義されたルールパッケージとして提供されます。これらのルールは、 AWS セキュリティ研究者によって定期的に更新されます。Amazon Inspector の詳細については、Amazon Inspector

AMS Amazon Inspector FAQs

Amazon Inspector はデフォルトで AMS アカウントにインストールされていますか?

いいえ。Amazon Inspector はデフォルトの AMI ビルドまたはワークロード取り込みの一部ではありません。

Amazon Inspector にアクセスしてインストールするにはどうすればよいですか?

RFC (管理 | その他 | その他 | 作成) を送信して、アカウントアクセスとインストールを Inspector にリクエストします。AMS オペレーションチームは Customer_ReadOnly_Role を変更して、Amazon Inspector コンソールアクセス (SSM アクセスなし) を提供します。

Amazon Inspector エージェントは、評価するすべての Amazon EC2 インスタンスにインストールする必要がありますか?

いいえ。ネットワーク到達可能性ルールパッケージを使用した Amazon Inspector 評価は、Amazon EC2 インスタンスのエージェントなしで実行できます。エージェントはホスト評価ルールパッケージに必要です。エージェントのインストールの詳細については、Amazon Inspector エージェントのインストール」を参照してください。

このサービスには追加料金がかかりますか?

はい。Amazon Inspector の料金は、Amazon Inspector の料金

サイトで確認できます。 Amazon Inspector の検出結果とは

検出結果は、選択した評価ターゲットの Amazon Inspector 評価中に検出された潜在的なセキュリティ問題です。結果は Amazon Inspector コンソールまたは API に表示され、セキュリティの問題の詳細な説明とそれらを解決するための推奨事項の両方が含まれます。

Amazon Inspector 評価のレポートは利用できますか?

はい。評価レポートは評価の実行で行われたテストの詳細と、評価の結果を記述したドキュメントです。評価の結果はスタンダードレポート形式です。このレポートはチーム内で結果を共有できるように生成し、コンプライアンスの監査データの強化または今後の参照情報として保存することができます。Amazon Inspector 評価レポートは、評価が正常に完了すると、評価の実行用に生成できます。

タグを使用して Amazon Inspector レポートを実行するスタックを識別できますか?

はい。

AMS オペレーションチームは Amazon Inspector の評価結果にアクセスできますか?

はい。AWS で Amazon Inspector コンソールにアクセスできるユーザーは、結果と評価レポートを表示できます。

AMS オペレーションチームは、Amazon Inspector レポートの結果に基づいて推奨またはアクションを実行しますか?

いいえ。Amazon Inspector レポートの結果に基づいて変更を行う場合は、RFC (管理 | その他 | その他 | 更新) を通じて変更をリクエストする必要があります。

Amazon Inspector レポートを実行すると、AMS に通知されますか?

Amazon Inspector アクセスをリクエストすると、RFC を実行している AMS オペレーターがリクエストを CSDM に通知します。

詳細については、Amazon Inspector のFAQs

AMS マルチアカウントランディングゾーン EPS のデフォルト以外の設定

このセクションは、機密性の高い AMS セキュリティ関連情報が含まれているため、編集されています。この情報は、AMS コンソールのドキュメントから入手できます。AWS Artifact にアクセスするには、CSDM に連絡して手順を確認するか、「AWS Artifact の開始方法

AMS ガードレール

ガードレールは、AMS 環境全体に継続的なガバナンスを提供する高レベルのルールです。

このセクションは、機密性の高い AMS セキュリティ関連情報が含まれているため、編集されています。この情報は、AMS コンソールのドキュメントから入手できます。AWS Artifact にアクセスするには、CSDM に連絡して手順を確認するか、「AWS Artifact の開始方法

MALZ サービスコントロールポリシー

このセクションは、機密性の高い AMS セキュリティ関連情報が含まれているため、編集されています。この情報は、AMS コンソールのドキュメントから入手できます。AWS Artifact にアクセスするには、CSDM に連絡して手順を確認するか、「AWS Artifact の開始方法