翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

マネージド型 Palo Alto Egress ファイアウォール

AMS は、マルチアカウントランディングゾーン環境内のすべてのネットワーク (パブリック向けサービスを除く) に対してインターネットバウンドアウトバウンドトラフィックフィルタリングを可能にする Managed Palo Alto Egress ファイアウォールソリューションを提供します。このソリューションは、業界をリードするファイアウォールテクノロジー (Palo Alto VM-300) と AMS のインフラストラクチャ管理機能を組み合わせて、準拠した運用環境内でインフラストラクチャをデプロイ、モニタリング、管理、スケーリング、復元します。Palo Alto Networks を含むサードパーティーは、ファイアウォールにアクセスできず、AMS エンジニアによってのみ管理されます。

トラフィックコントロール

マネージドアウトバウンドファイアウォールソリューションは、バックアップやパッチなどのサービスの AMS 必須ドメインと、定義されたドメインで構成されるドメイン許可リストを管理します。アウトバウンドインターネットトラフィックがファイアウォールにルーティングされると、セッションが開かれ、トラフィックが評価され、許可されたドメインと一致する場合、トラフィックは送信先に転送されます。

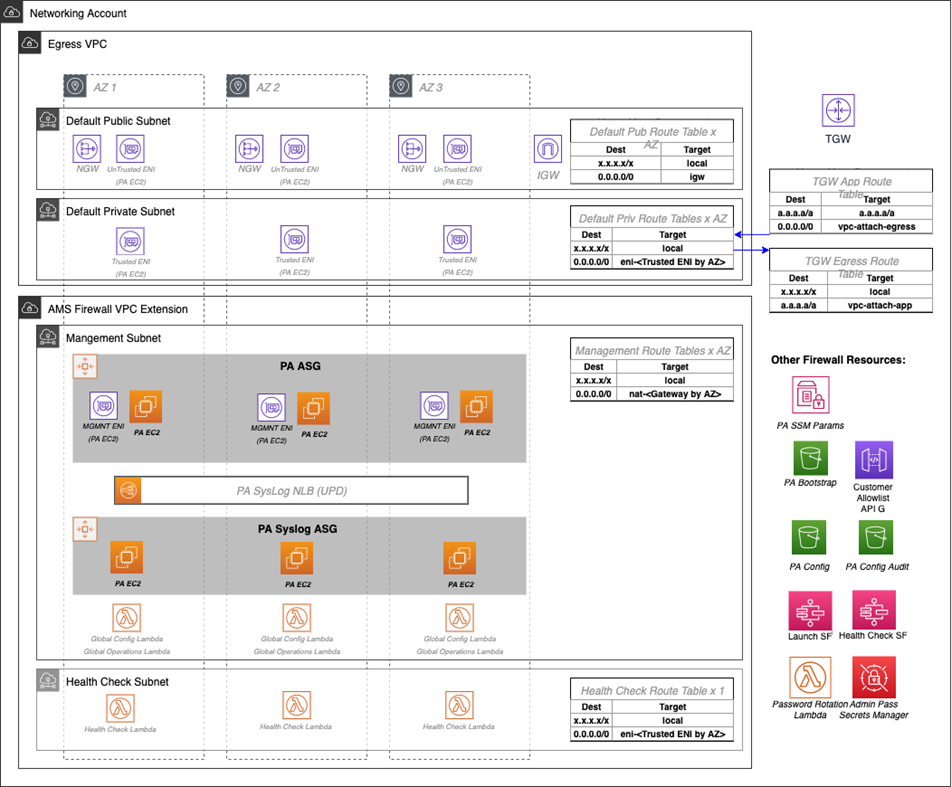

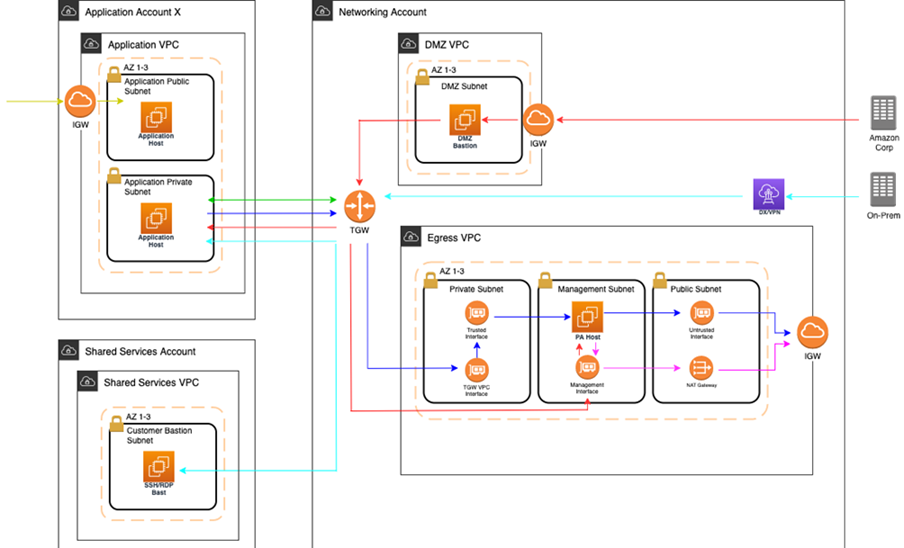

アーキテクチャ

マネージド Egress ファイアウォールソリューションは、高可用性モデルに従います。このモデルでは、アベイラビリティーゾーン (AZs。このソリューションは、デフォルトの Egress VPC の IP スペースの一部を使用しますが、ファイアウォールの管理に必要な追加のリソース用に VPC 拡張機能 (/24) もプロビジョニングします。

ネットワークフロー

大まかに言うと、パブリックエグレストラフィックルーティングは、エグレス VPC からインターネットにトラフィックをルーティングする方法を除いて変わりません。

インターネット宛ての Egress トラフィックは、VPC ルートテーブルを介して Transit Gateway (TGW) に送信されます。

TGW は TGW ルートテーブルを介して送信 VPC にトラフィックをルーティングします

VPC は、プライベートサブネットルートテーブルを介してトラフィックをインターネットにルーティングします。

デフォルトのマルチアカウントランディングゾーン環境では、インターネットトラフィックはネットワークアドレス変換 (NAT) ゲートウェイに直接送信されます。マネージドファイアウォールソリューションは、代わりにファイアウォールインターフェイスへのデフォルトルート (0.0.0.0/0) を指すようにプライベートサブネットルートテーブルを再設定します。

ファイアウォール自体には 3 つのインターフェイスが含まれています。

信頼できるインターフェイス: 処理するトラフィックを受信するためのプライベートインターフェイス。

信頼できないインターフェイス: インターネットにトラフィックを送信するパブリックインターフェイス。ファイアウォールは NAT を実行するため、外部サーバーはこれらのパブリック IP アドレスからのリクエストを受け入れます。

管理インターフェイス: ファイアウォール API、更新、コンソールなどのプライベートインターフェイス。

すべてのルーティングを通じて、トラフィックは同じアベイラビリティーゾーン (AZ) 内に維持され、AZ 間のトラフィックが減少します。トラフィックは、フェイルオーバーが発生したときにのみ AZs を通過します。

許可リストの変更

オンボーディング後、 という名前のデフォルトの許可リストams-allowlistが作成され、AMS が必要とするパブリックエンドポイントと、Windows および Linux ホストにパッチを適用するためのパブリックエンドポイントが含まれます。運用後、AMS コンソールの Management | Managed Firewall | Outbound (Palo Alto) カテゴリで RFC を作成して、許可リストを作成または削除したり、ドメインを変更したりできます。は変更ams-allowlistできないことに注意してください。RFC は完全な自動化で処理されます (手動ではありません)。

カスタムセキュリティポリシー

セキュリティポリシーは、送信元と送信先のセキュリティゾーン、送信元と送信先の IP アドレス、サービスなどのトラフィック属性に基づいて、セッションをブロックするか許可するかを決定します。カスタムセキュリティポリシーは、完全に自動化された RFCs。セキュリティポリシーを作成または削除する CTsは、管理 | マネージドファイアウォール | アウトバウンド (Palo Alto) カテゴリにあり、既存のセキュリティポリシーを編集する CT は、デプロイ | マネージドファイアウォール | アウトバウンド (Palo Alto) カテゴリにあります。新しいセキュリティポリシーの作成、セキュリティポリシーの変更、セキュリティポリシーの削除を行うことができます。

注記

デフォルトのセキュリティポリシーは変更ams-allowlistできません

CloudWatch PA 出力ダッシュボード

CloudWatch には、パロアルト (PA) の集約ビューを提供する 2 つのダッシュボードがあります。AMS-MF-PA-Egress-Config-Dashboard には、PA 設定の概要、許可リストへのリンク、属性を含むすべてのセキュリティポリシーのリストが用意されています。AMS-MF-PA-Egress-Dashboard は、トラフィックログをフィルタリングするようにカスタマイズできます。たとえば、セキュリティポリシーのダッシュボードを作成するには、次のようなフィルターを使用して RFC を作成できます。

fields @timestamp, @message | filter @logStream like /pa-traffic-logs/ | filter @message like /<Security Policy Name>/ | parse @message "*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*," as x1, @x2, @x3, @x4, @type, @x6, @x7, @source_ip, @destination_ip, @source_nat_ip, @dest_nat_ip, @rule, @x13, @x14, @application, @x16, @from_zone, @to_zone, @x19, @x20, @x21, @x22, @session_id, @x24, @source_port, @destination_port, @source_nat_port, @destination_nat_port, @x29, @protocol, @action, @bytes, @bytes_sent, @bytes_recieved, @packets, @x36, @x37, @category, @x39, @x40, @x41, @source_country, @destination_country, @x44, @packets_sent, @packets_recieved, @session_end_reason, @x48, @x49, @x50 | display @timestamp, @rule, @action, @session_end_reason, @protocol, @source_ip, @destination_ip, @source_port, @destination_port, @session_id, @from_zone, @to_zone, @category, @bytes_sent, @bytes_recieved, @packets_sent, @packets_recieved, @source_country, @destination_country

フェイルオーバーモデル

ファイアウォールソリューションには、2 3 つの Palo Alto (PA) ホスト (AZ ごとに 1 つ) が含まれています。正常チェック Canary は、ホストの状態を評価するために一定のスケジュールで実行されます。ホストが異常と識別された場合、AMS に通知され、その AZ のトラフィックはルートテーブルの変更によって別の AZ の正常なホストに自動的に移行されます。ヘルスチェックワークフローは常に実行されているため、一時的な問題や手動修復によりホストが再び正常になった場合、トラフィックは正常なホストを持つ正しい AZ に戻ります。

スケーリング

AMS は、スループットとスケーリングの制限についてファイアウォールをモニタリングします。スループット制限がより低いウォーターマークしきい値 (CPU/ネットワーキング) を超えると、AMS はアラートを受け取ります。ウォーターメーカーのしきい値が低い場合は、リソースが飽和に近づいており、AMS が時間の経過とともにメトリクスを評価し、スケーリングソリューションを提案するポイントに達していることを示します。

バックアップと復元

バックアップは、初回起動時、設定変更後、および定期的な間隔で作成されます。初期起動バックアップはホストごとに作成されますが、バックアップワークフローが呼び出されると、設定変更と定期的な間隔のバックアップがすべてのファイアウォールホストで実行されます。AMS エンジニアは、これらのウィンドウ外で追加のバックアップを作成したり、必要に応じてバックアップの詳細を提供したりできます。

AMS エンジニアは、必要に応じて設定バックアップの復元を実行できます。復元が必要な場合は、すべてのホスト間で復元が行われ、ホスト間の設定が同期されます。

復元は、ホストがインスタンスを完全にリサイクルする必要がある場合にも発生する可能性があります。最新のバックアップの自動復元は、新しい EC2 インスタンスがプロビジョニングされたときに行われます。一般的に、ホストは定期的にリサイクルされず、重大な障害や必要な AMI スワップ用に予約されています。ホストのリサイクルは手動で開始され、リサイクルが発生する前に通知されます。

ファイアウォール設定バックアップを除き、特定の許可リストルールは個別にバックアップされます。バックアップは、定義された許可リストルールが変更されると自動的に作成されます。許可リストバックアップの復元は、必要に応じて AMS エンジニアが実行できます。

更新

AMS Managed Firewall Solution では、システムの改善、機能の追加、ファイアウォールオペレーティングシステム (OS) またはソフトウェアの更新を追加するために、時間の経過とともにさまざまな更新が必要です。

ほとんどの変更は、自動化インフラストラクチャの更新など、実行中の環境には影響しませんが、ファイアウォールインスタンスのローテーションや OS の更新など、その他の変更は中断を引き起こす可能性があります。更新によるサービス中断の可能性が評価されると、AMS はメンテナンスウィンドウに対応するためにお客様と調整します。

オペレーターアクセス

AMS 演算子は ActiveDirectory 認証情報を使用して Palo Alto デバイスにログインし、オペレーション (パッチ適用、イベントへの応答など) を実行します。このソリューションは、標準の AMS Operator 認証および設定変更ログを保持して、Palo Alto ホストで実行されたアクションを追跡します。

デフォルトログ

デフォルトでは、ファイアウォールによって生成されたログは、各ファイアウォールのローカルストレージにあります。時間の経過とともに、ローカルログはストレージ使用率に基づいて削除されます。AMS ソリューションは、マシンから CloudWatch Logs にログをリアルタイムで送信します。詳細については、「」を参照してくださいCloudWatch Logs の統合。

AMS エンジニアは、必要に応じてマシンから直接ログをクエリおよびエクスポートできます。さらに、ログは顧客所有の Panorama に配送できます。詳細については、「」を参照してくださいPanorama 統合。

ソリューションによって収集されたログは次のとおりです。

| ログのタイプ | 説明 |

|---|---|

トラフィック |

各セッションの開始と終了のエントリを表示します。各エントリには、日付と時刻、送信元ゾーンと送信先ゾーン、アドレスとポート、アプリケーション名、フローに適用されるセキュリティルール名、ルールアクション (許可、拒否、ドロップ)、進入と退出のインターフェイス、バイト数、セッション終了の理由が含まれます。 Type 列は、エントリがセッションの開始用か終了用か、セッションが拒否されたか削除されたかを示します。「drop」は「any」アプリケーションをブロックしたセキュリティルールを示し、「deny」はルールが特定のアプリケーションを識別したことを示します。 ルールが特定のサービスのすべてのトラフィックを削除するなど、アプリケーションが特定される前にトラフィックがドロップされた場合、アプリケーションは「該当なし」として表示されます。 |

脅威 |

ファイアウォールによって生成された各セキュリティアラームのエントリを表示します。各エントリには、日付と時刻、脅威名または URL、送信元ゾーンと送信先ゾーン、アドレス、ポート、アプリケーション名、アラームアクション (許可またはブロック) と重要度が含まれます。 Type 列は、「ウイルス」や「スパイウェア」などの脅威のタイプを示します。Name 列は脅威の説明または URL、Category 列は脅威カテゴリ (「キーロガー」など) または URL カテゴリです。 |

URL フィルタリング |

ウェブサイトへのアクセスと、ユーザーがウェブサイトに認証情報を送信できるかどうかを制御する URL フィルターのログを表示します。 |

設定 |

各設定変更のエントリを表示します。各エントリには、日付と時刻、管理者ユーザー名、変更元の IP アドレス、クライアントのタイプ (ウェブインターフェイスまたは CLI)、コマンド実行のタイプ、コマンドが成功したか失敗したか、設定パス、変更前後の値が含まれます。 |

システム |

各システムイベントのエントリを表示します。各エントリには、日付と時刻、イベントの重要度、およびイベントの説明が含まれます。 |

Alarms |

アラームログには、システムによって生成されたアラームに関する詳細情報が記録されます。このログの情報は、アラームでも報告されます。「アラーム設定の定義」を参照してください。 |

認証 |

エンドユーザーが、認証ポリシールールによってアクセスが制御されるネットワークリソースにアクセスしようとしたときに発生する認証イベントに関する情報を表示します。ユーザーはこの情報を使用して、アクセスの問題をトラブルシューティングし、必要に応じてユーザー認証ポリシーを調整できます。相関オブジェクトと組み合わせて、ユーザーは認証ログを使用して、ブルートフォース攻撃などのユーザーネットワーク上の疑わしいアクティビティを特定することもできます。 オプションで、ユーザーは認証タイムアウトをログに記録するように認証ルールを設定できます。これらのタイムアウトは、ユーザーがリソースに対して一度だけ認証する必要があるが、繰り返しアクセスできる期間に関連しています。タイムアウトに関する情報を表示すると、ユーザーはタイムアウトを調整するかどうか、および調整方法を決定できます。 |

統合 |

最新のトラフィック、脅威、URL フィルタリング、WildFire 送信、データフィルタリングのログエントリを 1 つのビューに表示します。集合ログビューを使用すると、ユーザーはこれらのさまざまなタイプのログを一緒に調査およびフィルタリングできます (各ログセットを個別に検索する代わりに)。または、ユーザーは表示するログタイプを選択できます。フィルターフィールドの左側にある矢印をクリックし、トラフィック、脅威、URL、データ、および/または山火事を選択して、選択したログタイプのみを表示できます。 |

イベント管理

AMS は、ファイアウォールの容量、ヘルスステータス、可用性を継続的にモニタリングします。ファイアウォールから生成されたメトリクスと AWS/AMS で生成されたメトリクスは、AMS オペレーションエンジニアが受信したアラームを作成するために使用されます。アラームは、問題を調査して解決します。現在のアラームは、次のケースを対象としています。

イベントアラーム:

Firewall Dataplane CPU 使用率

CPU 使用率 - Dataplane CPU (トラフィックの処理)

Firewall Dataplane パケット使用率が 80% を超えている

パケット使用率 - Dataplane (トラフィックの処理)

Firewall Dataplane セッション使用率

Firewall Dataplane セッションがアクティブ

ファイアウォール CPU 使用率の集計

すべての CPU CPUs 使用率

AZ によるフェイルオーバー

AZ でフェイルオーバーが発生した場合のアラーム

異常な Syslog ホスト

Syslog ホストがヘルスチェックに失敗する

管理アラーム:

ヘルスチェックモニターの障害アラーム

ヘルスチェックワークフローが予期せず失敗した場合

これは、ファイアウォールのヘルスチェックが失敗した場合ではなく、ワークフロー自体用です。

パスワードローテーション失敗アラーム

パスワードのローテーションが失敗した場合

API/サービスユーザーのパスワードは 90 日ごとにローテーションされます

メトリクス

すべてのメトリクスがキャプチャされ、ネットワークアカウントの CloudWatch に保存されます。これらは、ネットワークアカウントへのコンソールアクセスを取得し、CloudWatch コンソールに移動することで表示できます。個々のメトリクスは、メトリクスタブまたは選択したメトリクスの単一ペインダッシュボードビューで表示でき、集計されたメトリクスは、ダッシュボードタブに移動して AMS-MF-PA-Egress-Dashboard を選択することで表示できます。

カスタムメトリクス:

ヘルスチェック

名前空間: AMS/MF/PA/Egress

PARouteTableConnectionsByAZ

PAUnhealthyByInstance

PAUnhealthyAggregatedByAZ

PAHealthCheckLockState

生成されたファイアウォール

名前空間: AMS/MF/PA/Egress/<instance-id>

DataPlaneCPUUtilizationPct

DataPlanePacketBuffferUtilization

panGPGatewayUtilizationPct

panSessionActive

panSessionUtilization

CloudWatch Logs の統合

CloudWatch Logs 統合は、ファイアウォールから CloudWatch Logs にログを転送します。これにより、ローカルストレージの使用率が原因でログが失われるリスクを軽減できます。ログは、ファイアウォールがログを生成するとリアルタイムで入力され、コンソールまたは API を介してオンデマンドで表示できます。

複雑なクエリは、ログ分析用に構築することも、CloudWatch Insights を使用して CSV にエクスポートすることもできます。さらに、カスタム AMS Managed Firewall CloudWatch ダッシュボードには、特定のトラフィックログクエリのクイックビューと、時間の経過に伴うトラフィックとポリシーヒットのグラフ視覚化も表示されます。CloudWatch ログを使用すると、AWS Kinesis などの他の AWS サービスとのネイティブ統合も可能になります。

注記

PA ログを既存のオンプレミスまたはサードパーティーの Syslog コレクターに直接転送することはできません。AMS Managed Firewall ソリューションは、PA マシンから AWS CloudWatch Logs にログをリアルタイムで送信します。CloudWatch Logs Insight 機能を使用して、アドホッククエリを実行できます。さらに、Palo Alto の Panorama 管理ソリューションにログを出荷することもできます。CloudWatch サブスクリプションフィルターを使用して、CloudWatch ログを他の送信先に転送することもできます。Panorama の詳細については、次のセクションを参照してください。Splunk の詳細については、「Splunk との統合」を参照してください。

Panorama 統合

AMS Managed Firewall は、オプションで既存の Panorama と統合できます。これにより、Panorama からファイアウォール設定を表示したり、ファイアウォールから Panorama にログを転送したりできます。Panorama と AMS Managed Firewall の統合は読み取り専用であり、Panorama からのファイアウォールの設定変更は許可されません。Panorama は完全に管理され、ユーザーによって設定されます。AMS は、それと通信するようにファイアウォールを設定する責任のみを担います。

ライセンス

AMS Managed Firewall の料金は、使用されるライセンスのタイプ、時間単位または持ち込みライセンス (BYOL)、アプライアンスが実行されるインスタンスサイズによって異なります。AWS Marketplace を通じて希望する Palo Alto ファイアウォールのインスタンスサイズとライセンスを注文する必要があります。

Marketplace ライセンス: MALZ のネットワークアカウントから VM シリーズ次世代ファイアウォールバンドル 1 の利用規約を承諾します。

BYOL ライセンス: MALZ のネットワークアカウントから VM-Series Next-Generation Firewall (BYOL) の利用規約に同意し、AMS にライセンスを購入した後に取得した「BYOL 認証コード」を共有します。

制限

現時点では、AMS は VM-300 シリーズまたは VM-500 シリーズファイアウォールをサポートしています。設定は、AWS EC2 インスタンスの VM シリーズモデル、

注記

AMS ソリューションは、AZ 内の各 PA インスタンスが尊重される AZ の出力トラフィックを処理するため、アクティブ/アクティブモードで実行されます。したがって、2 つの AZs では、各 PA インスタンスは最大 5 Gbps の出力トラフィックを処理し、2 つの AZs 全体で 10 Gbps のスループットを効果的に提供します。各 AZ のすべての制限に同じことが当てはまります。AMS ヘルスチェックが失敗した場合、不正な PA を持つ AZ から別の AZ にトラフィックを移行します。インスタンスの置き換え中、容量は残りの AZs制限に削減されます。

AMS は現在、AWS Marketplace で利用可能な他の Palo Alto バンドルをサポートしていません。たとえば、「VM シリーズ次世代ファイアウォールバンドル 2」をリクエストすることはできません。Palo Alto を使用する AMS Managed Firewall ソリューションは現在、出力トラフィックフィルタリングサービスのみを提供しているため、高度な VM シリーズバンドルを使用しても、追加の機能や利点は提供されません。

オンボーディング要件

AWS Marketplace の Palo Alto の VM シリーズ次世代ファイアウォールの利用規約を確認して同意する必要があります。

予想されるワークロードに基づいて、使用するインスタンスサイズを確認する必要があります。

マルチアカウントランディングゾーン環境またはオンプレミスのネットワークと競合しない /24 CIDR ブロックを指定する必要があります。これは、Egress VPC と同じクラスである必要があります (ソリューションは /24 VPC 拡張を Egress VPC にプロビジョニングします)。

料金

AMS Managed Firewall の基本インフラストラクチャコストは、Palo Alto ファイアウォールをホストする EC2 インスタンス、ソフトウェアライセンス Palo Alto VM シリーズライセンス、および CloudWatch Integrations の 3 つの主要なドライバーに分かれています。

次の料金は、VM-300 シリーズファイアウォールに基づいています。

EC2 インスタンス: Palo Alto ファイアウォールは、2~3 個の EC2 インスタンスの高可用性モデルで実行され、インスタンスは予想されるワークロードに基づいています。インスタンスのコストは、リージョンと AZs

例: us-east-1、m5.xlarge、3AZs

0.192 USD * 24 * 30 * 3 = 414.72 USD

https://aws.amazon.com/ec2/pricing/on-demand/

Palo Alto ライセンス: Palo Alto VM-300 次世代ファイアウォールのソフトウェアライセンスコストは、AZ の数とインスタンスタイプによって異なります。

例: us-east-1、m5.xlarge、3AZs

0.87 USD * 24 * 30 * 3 = 1879.20 USD

https://aws.amazon.com/marketplace/pp/B083M7JPKB?ref_=srh_res_product_title#pdp-pricing

CloudWatch Logs 統合: CloudWatch Logs 統合は、SysLog サーバー (EC2 - t3.medium)、NLB、CloudWatch Logs を使用します。サーバーのコストはリージョンと AZs の数に基づいており、NLB/CloudWatch ログのコストはトラフィック使用率によって異なります。

例: us-east-1、t3.medium、3AZ

0.0416 USD * 24 * 30 * 3 = 89.86 USD

https://aws.amazon.com/ec2/pricing/on-demand/

https://aws.amazon.com/cloudwatch/pricing/