翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AD FS と AMS の統合の仕組み

スタックと VPCs。VPC とスタックが作成されると、事前設定された Active Directory セキュリティグループを介してアクセスが許可されます。さらに、 へのアクセス AWS マネジメントコンソール は、Active Directory フェデレーションサービス (AD FS)、または SAML をサポートするフェデレーションソフトウェアを使用して、 AWS マネジメントコンソールへのシングルサインオン (SSO) 用に設定できます。

注記

AMS は、Ping、Okta など、多くのフェデレーションサービスにフェデレーションできます。AD FS に限定されません。ここでは、利用可能な 1 つのフェデレーションテクノロジーの例を示します。

ここでの情報は、このブログ記事「Windows Active Directory、AD FS、および SAML 2.0 AWS の使用へのフェデレーションの有効化

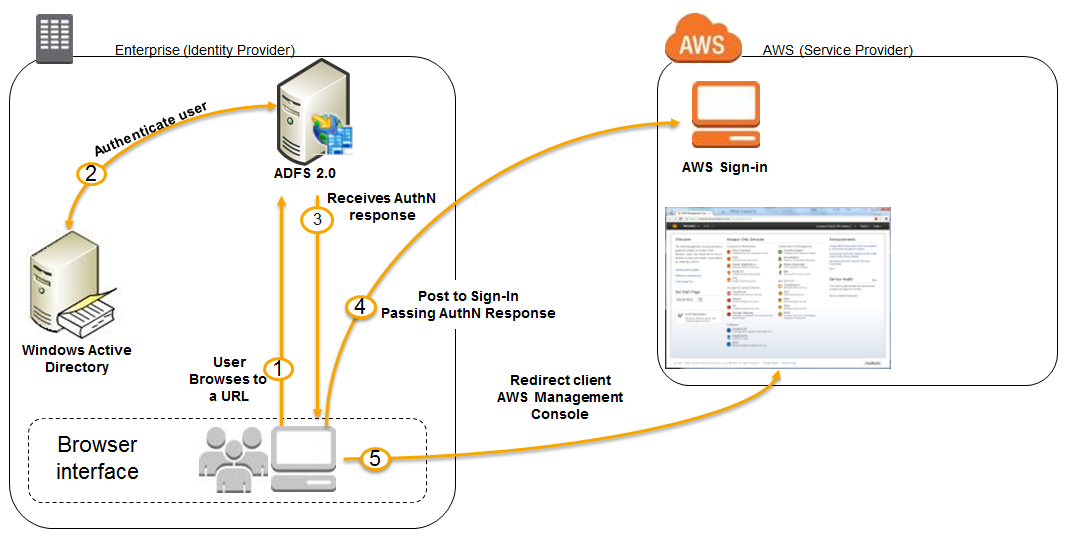

フローは、ユーザー (ボブを呼び出します) がドメイン内の AD FS サンプルサイト (https://Fully.Qualified.Domain.Name.Here/adfs/ls/IdpInitiatedSignOn.aspx) を参照したときに開始されます。AD FS をインストールすると、このページを含むデフォルトのウェブサイトの adfs という名前の新しい仮想ディレクトリを取得します。

サインオンページは、AD に対して Bob を認証します。Bob が使用しているブラウザによっては、AD のユーザー名とパスワードの入力を求められる場合があります。

Bob のブラウザは、AD FS からの認証レスポンスの形式で SAML アサーションを受け取ります。

Bob のブラウザは、SAML アサーションを AWS SAML のサインインエンドポイント (https://signin.aws.amazon.com/saml) に投稿します。バックグラウンドでは、サインインは AssumeRoleWithSAML API を使用して一時的なセキュリティ認証情報をリクエストし、 のサインイン URL を構築します AWS マネジメントコンソール。

Bob のブラウザはサインイン URL を受け取り、コンソールにリダイレクトされます。

Bob の視点では、プロセスは透過的に行われます。彼は内部ウェブサイトから始めて、 AWS 認証情報を指定しなくても AWS マネジメントコンソールにたどり着きます。

注記

AMS コンソールへのフェデレーションの設定の詳細については、以下を参照してください。

マルチアカウントランディングゾーン: AMS コンソールへのフェデレーションの設定

単一アカウントランディングゾーン: AMS コンソールへのフェデレーションの設定

さらに、「付録: AD FS クレームルールと SAML 設定」を参照してください。 AWS Microsoft AD を使用して、コンプライアンス要件の対象となる Active Directory 対応アプリケーションを AWS クラウドでサポートする方法については、「Microsoft AD コンプライアンスの管理」を参照してください。