翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

セキュリティグループ | 受信ルールの承認

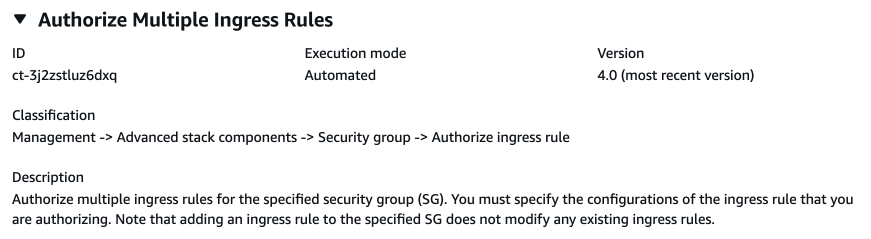

指定されたセキュリティグループ (SG) に対して複数の進入ルールを承認します。承認する進入ルールの設定を指定する必要があります。指定された SG に進入ルールを追加しても、既存の進入ルールは変更されないことに注意してください。

完全分類: 管理 | 高度なスタックコンポーネント | セキュリティグループ | 進入ルールの承認

変更タイプの詳細

変更タイプ ID |

ct-3j2zstluz6dxq |

現在のバージョン |

4.0 |

予想される実行期間 |

60 分 |

AWS の承認 |

必須 |

お客様の承認 |

不要 |

実行モード |

自動 |

追加情報

セキュリティグループの進入ルールを承認する

AMS コンソールでこの変更タイプのスクリーンショットを次に示します。

仕組み:

RFC の作成ページに移動します。AMS コンソールの左側のナビゲーションペインでRFCs をクリックして RFCsリストページを開き、RFC の作成をクリックします。

デフォルトの変更タイプ参照ビューで一般的な変更タイプ (CT) を選択するか、カテゴリ別選択ビューで CT を選択します。

変更タイプ別に参照: クイック作成エリアで一般的な CT をクリックすると、すぐに RFC の実行ページを開くことができます。クイック作成で古い CT バージョンを選択することはできません。

CTs をソートするには、カードビューまたはテーブルビューですべての変更タイプ領域を使用します。どちらのビューでも、CT を選択し、RFC の作成をクリックして RFC の実行ページを開きます。必要に応じて、RFC の作成ボタンの横に古いバージョンで作成オプションが表示されます。

カテゴリ別に選択: カテゴリ、サブカテゴリ、項目、オペレーションを選択すると、CT 詳細ボックスが開き、必要に応じて古いバージョンで作成するオプションが表示されます。RFC の作成をクリックして、RFC の実行ページを開きます。

RFC の実行ページで、CT 名エリアを開き、CT の詳細ボックスを表示します。件名は必須です (変更タイプの参照ビューで CT を選択した場合は入力されます)。追加設定エリアを開き、RFC に関する情報を追加します。

実行設定領域で、使用可能なドロップダウンリストを使用するか、必要なパラメータの値を入力します。オプションの実行パラメータを設定するには、追加設定エリアを開きます。

完了したら、実行 をクリックします。エラーがない場合、RFC が正常に作成されたページに、送信された RFC の詳細と最初の実行出力が表示されます。

Run parameters 領域を開き、送信した設定を確認します。ページを更新して RFC 実行ステータスを更新します。必要に応じて、RFC をキャンセルするか、ページ上部のオプションを使用してコピーを作成します。

仕組み:

インライン作成 (すべての RFC と実行パラメータを含む

create-rfcコマンドを発行) またはテンプレート作成 (2 つの JSON ファイルを作成し、1 つは RFC パラメータ用、もう 1 つは実行パラメータ用) のいずれかを使用し、2 つのファイルを入力としてcreate-rfcコマンドを発行します。どちらの方法もここで説明します。返された RFC ID を使用して RFC:

aws amscm submit-rfc --rfc-idコマンドを送信します。IDRFC:

aws amscm get-rfc --rfc-idコマンドをモニタリングします。ID

変更タイプのバージョンを確認するには、次のコマンドを使用します。

aws amscm list-change-type-version-summaries --filter Attribute=ChangeTypeId,Value=CT_ID

注記

変更タイプのスキーマの一部であるかどうかにかかわらず、任意の RFC で任意のCreateRfcパラメータを使用できます。たとえば、RFC ステータスが変更されたときに通知を受け取るには、リクエストの RFC パラメータ部分 (実行パラメータではなく) --notification "{\"Email\": {\"EmailRecipients\" : [\"email@example.com\"]}}"にこの行を追加します。すべての CreateRfc パラメータのリストについては、AMS 変更管理 API リファレンスを参照してください。

インライン作成:

インラインで指定された実行パラメータ (インラインで実行パラメータを指定する場合は引用符をエスケープ) を指定して create RFC コマンドを発行し、返された RFC ID を送信します。たとえば、コンテンツを次のような内容に置き換えることができます。

aws amscm create-rfc --change-type-id "ct-3j2zstluz6dxq" --change-type-version "4.0" --title "AWSManagedServices-AuthorizeSecurityGroupIngressRulesV4" --execution-parameters "{\"DocumentName\": \"AWSManagedServices-AuthorizeSecurityGroupIngressRulesV4\",\"Region\": \"us-east-1\",\"Parameters\": {\"SecurityGroupId\": [ \"sg-03b5e3a1ad874bdd7\"],\"InboundRules\": [{\"IpProtocol\": \"tcp\",\"FromPort\": \"80\",\"ToPort\": \"80\",\"Source\": \"192.168.1.0/24\"},{\"IpProtocol\": \"tcp\",\"FromPort\": \"99\",\"ToPort\": \"99\",\"Source\": \"172.16.0.0/24\", \"Description\": \"On-prem IP\"}]}}"

テンプレートの作成:

この変更タイプの実行パラメータ JSON スキーマをファイルに出力します。この例では、AuthSGIngressParams.json.

aws amscm get-change-type-version --change-type-id "ct-3j2zstluz6dxq" --query "ChangeTypeVersion.ExecutionInputSchema" --output text > AuthSGIngressParams.jsonAuthSGIngressParams ファイルを変更して保存します。たとえば、コンテンツを次のような内容に置き換えることができます。

{ "DocumentName": "AWSManagedServices-AuthorizeSecurityGroupIngressRulesV4", "Region": "us-east-1", "Parameters": { { "SecurityGroupId": [ "sg-03b5e3a1ad874bdd7" ], "InboundRules": [ { "IpProtocol": "tcp", "FromPort": "80", "ToPort": "80", "Source": "192.168.1.0/24", }, { "IpProtocol": "tcp", "FromPort": "99", "ToPort": "99", "Source": "172.16.0.0/24", "Description": "On-prem IP" } ] } } }RFC テンプレート JSON ファイルを AuthSGIngressRfc.json:

aws amscm create-rfc --generate-cli-skeleton > AuthSGIngressRfc.jsonAuthSGIngressRfc.json ファイルを変更して保存します。たとえば、コンテンツを次のような内容に置き換えることができます。

{ "ChangeTypeVersion": "4.0", "ChangeTypeId": "ct-3j2zstluz6dxq", "Title": "Authorize Multiple Ingress Rules" }RFC を作成し、AuthSGIngressRfc ファイルと AuthSGIngressParams ファイルを指定します。

aws amscm create-rfc --cli-input-json file://AuthSGIngressRfc.json --execution-parameters file://AuthSGIngressParams.jsonレスポンスで新しい RFC の ID を受け取り、それを使用して RFC を送信およびモニタリングできます。送信するまで、RFC は編集状態のままであり、開始されません。

注記

この変更タイプはバージョン 2.0 です。2 つの個別のオプションのソースパラメータである CidrIp と SourceSecurityGroupId は、2 つのオプションを持つ 1 つの必須パラメータである Source に結合されます。この変更は、ソースが確実に提供されるようにするのに役立ちます。ソースがない場合、RFC は失敗します。

新しい進入ルールを承認するには、次の 2 つの方法があります。

セキュリティグループ | 変更タイプの更新 (ct-3memthlcmvc1b): これは手動の変更タイプであり、AMS オペレーションが安全を確認する必要があるため、実装に時間がかかります。追加の通信が必要になる場合があります。

セキュリティグループ | Ingress Rule の認可 (ct-3j2zstluz6dxq): これは自動変更タイプであるため、 はより迅速に実装されます。この変更タイプは、標準の TCP/UDP または ICMP 進入ルールを削除するためのオプションを提供します。

ソースがパブリック IP の場合、RFC は失敗します。パブリック IP で新しい進入ルールを追加するには、セキュリティグループ | 更新変更タイプ (ct-3memthlcmvc1b) を使用します。

AWS セキュリティグループとセキュリティグループルールの詳細については、「セキュリティグループルールリファレンス」を参照してください。この情報は、必要なルールを決定するのに役立ちます。重要なのは、他のリソースの作成時にセキュリティグループを選択するのが直感的になるようにセキュリティグループに名前を付ける方法です。また、「VPC の Linux インスタンスセキュリティグループの Amazon EC2 セキュリティグループ」も参照してください。

セキュリティグループを作成したら、 セキュリティグループをリソースに関連付ける を使用してセキュリティグループを AMS リソースに関連付けます。セキュリティグループを削除するには、リソースが関連付けられている必要があります。

実行入力パラメータ

実行入力パラメータの詳細については、「」を参照してください変更タイプ ct-3j2zstluz6dxq のスキーマ。

例: 必須パラメータ

Example not available.

例: すべてのパラメータ

Example not available.