翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

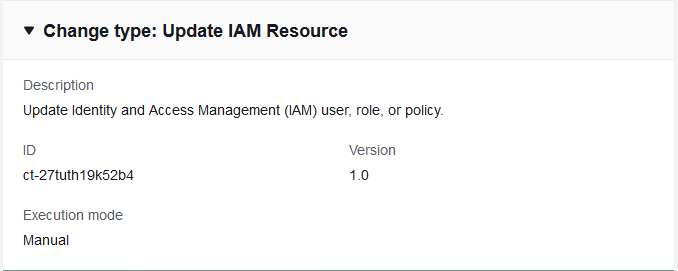

Identity and Access Management (IAM) | エンティティまたはポリシーの更新 (レビューが必要)

Identity and Access Management (IAM) ユーザー、ロール、またはポリシーを更新します。

完全分類: 管理 | 高度なスタックコンポーネント | Identity and Access Management (IAM) | エンティティまたはポリシーの更新 (レビューが必要)

変更タイプの詳細

変更タイプ ID |

ct-27tuth19k52b4 |

現在のバージョン |

2.0 |

予想される実行期間 |

240 分 |

AWS の承認 |

必須 |

お客様の承認 |

送信者の場合は必須ではありません |

実行モード |

手動 |

追加情報

IAM エンティティまたはポリシーを更新する

仕組み:

RFC の作成ページに移動します。AMS コンソールの左側のナビゲーションペインでRFCs をクリックして RFCsリストページを開き、RFC の作成をクリックします。

デフォルトの変更タイプ参照ビューで一般的な変更タイプ (CT) を選択するか、カテゴリ別選択ビューで CT を選択します。

変更タイプ別に参照: クイック作成エリアで一般的な CT をクリックすると、すぐに RFC の実行ページを開くことができます。クイック作成で古い CT バージョンを選択することはできません。

CTs をソートするには、カードビューまたはテーブルビューですべての変更タイプ領域を使用します。どちらのビューでも、CT を選択し、RFC の作成をクリックして RFC の実行ページを開きます。必要に応じて、RFC の作成ボタンの横に古いバージョンで作成オプションが表示されます。

カテゴリ別に選択: カテゴリ、サブカテゴリ、項目、オペレーションを選択すると、CT 詳細ボックスが開き、必要に応じて古いバージョンで作成するオプションが表示されます。RFC の作成をクリックして、RFC の実行ページを開きます。

RFC の実行ページで、CT 名エリアを開き、CT の詳細ボックスを表示します。件名は必須です (変更タイプの参照ビューで CT を選択した場合は入力されます)。追加設定エリアを開き、RFC に関する情報を追加します。

実行設定領域で、使用可能なドロップダウンリストを使用するか、必要なパラメータの値を入力します。オプションの実行パラメータを設定するには、追加設定エリアを開きます。

完了したら、実行 をクリックします。エラーがない場合、RFC が正常に作成されたページに、送信された RFC の詳細と最初の実行出力が表示されます。

Run parameters 領域を開き、送信した設定を確認します。ページを更新して RFC 実行ステータスを更新します。必要に応じて、RFC をキャンセルするか、ページ上部のオプションを使用してコピーを作成します。

仕組み:

インライン作成 (すべての RFC と実行パラメータを含む

create-rfcコマンドを発行) またはテンプレート作成 (2 つの JSON ファイルを作成し、1 つは RFC パラメータ用、もう 1 つは実行パラメータ用) のいずれかを使用し、2 つのファイルを入力としてcreate-rfcコマンドを発行します。どちらの方法もここで説明します。返された RFC ID を使用して RFC:

aws amscm submit-rfc --rfc-idコマンドを送信します。IDRFC:

aws amscm get-rfc --rfc-idコマンドをモニタリングします。ID

変更タイプのバージョンを確認するには、次のコマンドを使用します。

aws amscm list-change-type-version-summaries --filter Attribute=ChangeTypeId,Value=CT_ID

注記

変更タイプのスキーマの一部であるかどうかにかかわらず、任意の RFC で任意のCreateRfcパラメータを使用できます。たとえば、RFC ステータスが変更されたときに通知を受け取るには、リクエストの RFC パラメータ部分 (実行パラメータではなく) --notification "{\"Email\": {\"EmailRecipients\" : [\"email@example.com\"]}}"にこの行を追加します。すべての CreateRfc パラメータのリストについては、AMS 変更管理 API リファレンスを参照してください。

インライン作成:

インラインで指定された実行パラメータ (インラインで実行パラメータを指定する場合は引用符をエスケープ) を指定して create RFC コマンドを発行し、返された RFC ID を送信します。たとえば、コンテンツを次のような内容に置き換えることができます。

aws amscm create-rfc --change-type-id "ct-27tuth19k52b4" --change-type-version "1.0" --title "TestIamUpdate" --execution-parameters "{\"UseCase\":\"IAM_RESOURCE_DETAILS\",\"IAM Role\":[{\"RoleName\":\"ROLE_NAME\",\"TrustPolicy\":\"TRUST_POLICY\",\"RolePermissions\":\"ROLE_PERMISSIONS\"}],\"Operation\":\"Update\"}"

テンプレートの作成:

この変更タイプの実行パラメータ JSON スキーマをファイルに出力します。この例では UpdateIamResourceParams.json:

aws amscm get-change-type-version --change-type-id "ct-27tuth19k52b4" --query "ChangeTypeVersion.ExecutionInputSchema" --output text > UpdateIamResourceParams.jsonUpdateIamResourceParams ファイルを変更して保存します。たとえば、コンテンツを次のような内容に置き換えることができます。

{ "UseCase": "IAM_RESOURCE_DETAILS", "IAM Role": [ { "RoleName": "codebuild_ec2_test_role", "TrustPolicy": { "Version": "2008-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "codebuild.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }, "RolePermissions": { "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ec2:DescribeInstanceStatus" ], "Resource": "*" } ] } } ], "Operation": "Update" }RFC テンプレート JSON ファイルをファイルに出力します。この例では UpdateIamResourceRfc.json:

aws amscm create-rfc --generate-cli-skeleton > UpdateIamResourceRfc.jsonUpdateIamResourceRfc.json ファイルを変更して保存します。たとえば、コンテンツを次のような内容に置き換えることができます。

{ "ChangeTypeVersion": "1.0", "ChangeTypeId": "ct-27tuth19k52b4", "Title": "Update IAM Roles" }RFC を作成し、UpdateIamResourceRfc ファイルと UpdateIamResourceParams ファイルを指定します。

aws amscm create-rfc --cli-input-json file://UpdateIamResourceRfc.json --execution-parameters file://UpdateIamResourceParams.jsonレスポンスで新しい RFC の ID を受け取り、それを使用して RFC を送信およびモニタリングできます。送信するまで、RFC は編集状態のままであり、開始されません。

重要。一部の例外を除き、技術標準に従って AMS デフォルトおよび AMS セルフサービスプロビジョニングサービス (SSPS) IAM エンティティを更新または変更することはできません。別の方法として、カスタム名と、アカウントにデプロイするために必要なアクセス許可セットを使用して、これらのエンティティのクローンを作成できます。

手動 (承認が必要) CTs を使用する場合、AMS では ASAP オプション (コンソールで ASAP を選択し、API/CLI で開始時刻と終了時刻を空白のままにしておく) を使用することをお勧めします。これらの CTs では、AMS オペレータが RFC を調べ、承認して実行する前に通信する必要があるためです。

AMS デフォルトまたは AMS セルフサービスプロビジョニングサービス (SSPS) IAM エンティティを更新または変更することはできません。デフォルトおよび SSPS IAM エンティティで提供される同様のアクセス許可のセットが必要な場合は、RFC 実行パラメータ (UseCase) 内で提供できるカスタム名を使用してエンティティのクローンを作成できます。

これは「レビュー必須」変更タイプです (AMS オペレータは CT を確認して実行する必要があります)。つまり、RFC の実行に時間がかかり、RFC の詳細ページの対応オプションを使用して AMS と通信する必要がある場合があります。さらに、「レビュー必須」変更タイプ RFC をスケジュールする場合は、少なくとも 24 時間かかります。スケジュールされた開始時刻より前に承認が行われない場合、RFC は自動的に拒否されます。

実行入力パラメータ

実行入力パラメータの詳細については、「」を参照してください変更タイプ ct-27tuth19k52b4 のスキーマ。

例: 必須パラメータ

{ "UseCase": "Use case...", "Operation": "Update" }

例: すべてのパラメータ

{ "UseCase": "Use case...", "IAM User": [ { "UserName": "user-a", "UserPermissionPolicyName": "policy1", "UserPermissions": "Power User permissions", "Tags": [ { "Key": "foo", "Value": "bar" }, { "Key": "testkey", "Value": "testvalue" } ] } ], "IAM Role": [ { "RoleName": "role-b", "TrustPolicy": "Trust policy example", "RolePermissions": "Role permissions example", "RolePermissionPolicyName": "role-b-policy", "ManagedPolicyArns": [ "arn:aws:iam::123456789012:policy/policy01", "arn:aws:iam::123456789012:policy/policy02" ], "Tags": [ { "Key": "foo", "Value": "bar" }, { "Key": "testkey", "Value": "testvalue" } ] } ], "IAM Policy": [ { "PolicyName": "policy1", "PolicyType": "managed", "PolicyDocument": "Policy document example 1", "RelatedResources": [ "resourceA", "resourceB" ] }, { "PolicyName": "policy2", "PolicyType": "managed", "PolicyDocument": "Policy document example 2", "RelatedResources": [ "resourceC", "resourceD" ] } ], "Operation": "Update", "Priority": "Medium" }