翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

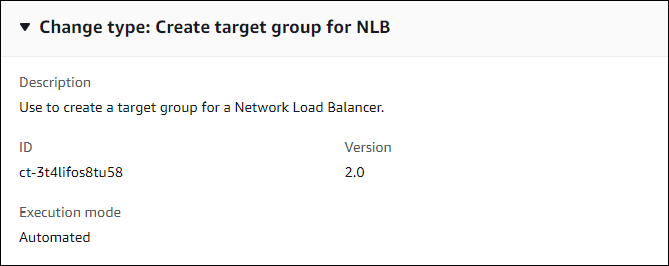

ターゲットグループ | 作成 (NLB の場合)

を使用して、Network Load Balancer のターゲットグループを作成します。

完全分類: デプロイ | 高度なスタックコンポーネント | ターゲットグループ | 作成 (NLB の場合)

変更タイプの詳細

変更タイプ ID |

ct-3t4lifos8tu58 |

現在のバージョン |

2.0 |

予想される実行期間 |

360 分 |

AWS の承認 |

必須 |

お客様の承認 |

不要 |

実行モード |

自動 |

追加情報

NLB ターゲットグループを作成する

AMS コンソールでのこの変更タイプのスクリーンショット:

仕組み:

RFC の作成ページに移動します。AMS コンソールの左側のナビゲーションペインでRFCs をクリックして RFCsリストページを開き、RFC の作成をクリックします。

デフォルトの変更タイプ参照ビューで一般的な変更タイプ (CT) を選択するか、カテゴリ別選択ビューで CT を選択します。

変更タイプ別に参照: クイック作成エリアで一般的な CT をクリックすると、すぐに RFC の実行ページを開くことができます。クイック作成で古い CT バージョンを選択することはできません。

CTs をソートするには、カードビューまたはテーブルビューですべての変更タイプ領域を使用します。どちらのビューでも、CT を選択し、RFC の作成をクリックして RFC の実行ページを開きます。必要に応じて、RFC の作成ボタンの横に古いバージョンで作成オプションが表示されます。

カテゴリ別に選択: カテゴリ、サブカテゴリ、項目、オペレーションを選択すると、CT 詳細ボックスが開き、必要に応じて古いバージョンで作成するオプションが表示されます。RFC の作成をクリックして、RFC の実行ページを開きます。

RFC の実行ページで、CT 名エリアを開き、CT の詳細ボックスを表示します。件名は必須です (変更タイプの参照ビューで CT を選択した場合は入力されます)。追加設定エリアを開き、RFC に関する情報を追加します。

実行設定領域で、使用可能なドロップダウンリストを使用するか、必要なパラメータの値を入力します。オプションの実行パラメータを設定するには、追加設定エリアを開きます。

完了したら、実行 をクリックします。エラーがない場合、RFC が正常に作成されたページに、送信された RFC の詳細と最初の実行出力が表示されます。

Run parameters エリアを開き、送信した設定を確認します。ページを更新して RFC 実行ステータスを更新します。必要に応じて、RFC をキャンセルするか、ページ上部のオプションを使用してコピーを作成します。

仕組み:

インライン作成 (すべての RFC と実行パラメータを含む

create-rfcコマンドを発行) またはテンプレート作成 (2 つの JSON ファイルを作成し、1 つは RFC パラメータ用、もう 1 つは実行パラメータ用) のいずれかを使用し、2 つのファイルを入力としてcreate-rfcコマンドを発行します。どちらの方法もここで説明します。返された RFC ID を使用して RFC:

aws amscm submit-rfc --rfc-idコマンドを送信します。IDRFC:

aws amscm get-rfc --rfc-idコマンドをモニタリングします。ID

変更タイプのバージョンを確認するには、次のコマンドを使用します。

aws amscm list-change-type-version-summaries --filter Attribute=ChangeTypeId,Value=CT_ID

注記

変更タイプのスキーマの一部であるかどうかにかかわらず、任意の RFC で任意のCreateRfcパラメータを使用できます。たとえば、RFC ステータスが変更されたときに通知を受け取るには、リクエストの RFC パラメータ部分 (実行パラメータではなく) --notification "{\"Email\": {\"EmailRecipients\" : [\"email@example.com\"]}}"にこの行を追加します。すべての CreateRfc パラメータのリストについては、AMS 変更管理 API リファレンスを参照してください。

インライン作成:

インラインで指定された実行パラメータ (インラインで実行パラメータを指定する場合は引用符をエスケープ) を指定して create RFC コマンドを発行し、返された RFC ID を送信します。たとえば、コンテンツを次のような内容に置き換えることができます。

バージョン 1.0:

aws --profile saml --region us-east-1 amscm create-rfc --change-type-id "ct-3t4lifos8tu58" --change-type-version "1.0" --title "TITLE" --execution-parameters "{\"Description\":\"TargetGroup-NLB\", \"VpcId\":\"VPC_ID\", \"StackTemplateId\": \"stm-6pvp2f7cp481g1r46\", \"Name\":\"TG-NLB\", \"TimeoutInMinutes\":60, \"Parameters\": {\"InstancePort\":\"80\",\"InstanceProtocol\":\"HTTP\"}}"

バージョン 2.0:

aws --profile saml --region us-east-1 amscm create-rfc --change-type-id "ct-3t4lifos8tu58" --change-type-version "2.0" --title "TITLE" --execution-parameters "{\"Description\":\"TargetGroup-NLB\", \"VpcId\":\"VPC_ID\", \"StackTemplateId\": \"stm-6pvp2f7cp481g1r47\", \"Name\":\"TG-NLB\", \"TimeoutInMinutes\":60, \"Parameters\": {\"NetworkLoadBalancerArn\":\"ARN\",\"InstancePort\":\"80\",\"InstanceProtocol\":\"HTTP\"}}"

テンプレートの作成:

この変更タイプの実行パラメータ JSON スキーマを JSON ファイルに出力します。この例では CreateTGNlbParams.json.

aws amscm get-change-type-version --change-type-id "ct-3t4lifos8tu58" --query "ChangeTypeVersion.ExecutionInputSchema" --output text > CreateTGNlbParams.jsonCreateTGNlbParams ファイルを変更して保存します。たとえば、コンテンツを次のような内容に置き換えることができます。

バージョン 1.0:

{ "Description": "Target-Group-NLB-Create", "VpcId": "VPC_ID", "StackTemplateId": "stm-6pvp2f7cp481g1r46", "Name": "My-NLB-Target-Group", "Parameters": { "InstancePort":PORT} }バージョン 2.0:

{ "Description": "Target-Group-NLB-Create", "VpcId": "VPC_ID", "StackTemplateId": "stm-6pvp2f7cp481g1r47", "Name": "My-NLB-Target-Group", "Parameters": { "NetworkLoadBalancerArn":ARN, "InstancePort":PORT} }RFC テンプレートを CreateTgNlbRfc.json:

aws amscm create-rfc --generate-cli-skeleton > CreateTgNlbRfc.jsonCreateTgNlbRfc.json ファイルを変更して保存します。たとえば、コンテンツを次のような内容に置き換えることができます。

バージョン 1.0:

{ "ChangeTypeVersion": "1.0", "ChangeTypeId": "ct-3t4lifos8tu58", "Title": "Target-Group-NLB-Create-RFC" }バージョン 2.0:

{ "ChangeTypeVersion": "2.0", "ChangeTypeId": "ct-3t4lifos8tu58", "Title": "Target-Group-NLB-Create-RFC" }-

CreateTgNlbRfc ファイルと CreateTgNlbParams ファイルを指定して、RFC を作成します。

aws amscm create-rfc --cli-input-json file://CreateTgNlbRfc.json --execution-parameters file://CreateTgNlbParams.jsonレスポンスで新しい RFC の ID を受け取り、それを使用して RFC を送信およびモニタリングできます。送信するまで、RFC は編集状態のままであり、開始されません。

次のステップ: NLB のリスナーを作成します。「NLB リスナー」を参照してください。ポートを開いてセキュリティグループを関連付けるには、管理 | その他 | その他 | 変更タイプを更新します。詳細については、「その他 | その他のリクエスト」を参照してください。

重要

この変更タイプには、別の StackTemplateId (stm-6pvp2f7cp481g1r47) を使用する新しいバージョン v2.0 があります。これは、コマンドラインでこの変更タイプを使用して RFC を送信する場合に重要です。新しいバージョンには、新しい必須パラメータ NetworkLoadBalancer が含まれています。

実行入力パラメータ

実行入力パラメータの詳細については、「」を参照してください変更タイプ ct-3t4lifos8tu58 のスキーマ。

例: 必須パラメータ

{ "Description": "Test description.", "VpcId": "vpc-1234567890abcdef0", "Name": "MyRFCName", "StackTemplateId": "stm-6pvp2f7cp481g1r47", "TimeoutInMinutes": 60, "Parameters": { "InstancePort": "80", "NetworkLoadBalancerArn": "arn:aws:elasticloadbalancing:us-west-2:123456789012:loadbalancer/net/my-nlb/abcdefghij" } }

例: すべてのパラメータ

{ "Description": "Test description.", "VpcId": "vpc-1234567890abcdef0", "Name": "MyRFCName", "StackTemplateId": "stm-6pvp2f7cp481g1r47", "TimeoutInMinutes": 60, "Parameters": { "NetworkLoadBalancerArn": "arn:aws:elasticloadbalancing:us-west-2:123456789012:loadbalancer/net/my-nlb/abcdefghij", "HealthCheckHealthyThreshold": "5", "HealthCheckInterval": 30, "HealthCheckTargetPath": "/healthcheck", "HealthCheckTargetPort": "80", "HealthCheckTargetProtocol": "HTTP", "InstancePort": "80", "Name": "mytargetgroup", "ProxyProtocolV2": "true", "DeregistrationDelayTimeout": "300", "TargetType": "ip", "Target1ID": "192.168.0.1", "Target1Port": "80", "Target1AvailabilityZone": "all", "Target2ID": "192.168.0.2", "Target2Port": "80", "Target2AvailabilityZone": "all", "Target3ID": "10.44.4.125", "Target3Port": "8080", "Target3AvailabilityZone": "", "Target4ID": "10.44.4.126", "Target4Port": "8080", "Target4AvailabilityZone": "", "Target5ID": "192.168.0.127", "Target5Port": "80", "Target5AvailabilityZone": "all", "Target6ID": "192.168.0.128", "Target6Port": "80", "Target6AvailabilityZone": "all", "Target7ID": "192.168.0.129", "Target7Port": "8080", "Target7AvailabilityZone": "", "Target8ID": "192.168.0.130", "Target8Port": "8080", "Target8AvailabilityZone": "" } }