サポート終了通知: 2026 年 10 月 7 日、 AWS はサポートを終了します AWS IoT Greengrass Version 1。2026 年 10 月 7 日以降、 AWS IoT Greengrass V1 リソースにアクセスできなくなります。詳細については、「 からの移行 AWS IoT Greengrass Version 1」を参照してください。

翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

シークレットを AWS IoT Greengrass コアにデプロイする

この機能は AWS IoT Greengrass Core v1.7 以降で使用できます。

AWS IoT Greengrass では、パスワード、トークン、その他のシークレットをハードコーディングすることなく、Greengrass デバイスからサービスやアプリケーションで認証できます。

AWS Secrets Manager は、シークレットをクラウドに安全に保存および管理するために使用できるサービスです。 は Secrets Manager を Greengrass コアデバイスに AWS IoT Greengrass 拡張するため、コネクタと Lambda 関数はローカルシークレットを使用してサービスやアプリケーションを操作できます。たとえば、Twilio 通知コネクタは、ローカルに保存された認証トークンを使用します。

シークレットを Greengrass グループ内に統合するには、Secrets Manager シークレットを参照するグループリソースを作成します。このシークレットリソースは ARN に基づいてクラウドシークレットを参照します。シークレットリソースを作成、管理、および使用する方法については、「シークレットリソースを使用する」を参照してください。

AWS IoT Greengrass は、転送中および保管中にシークレットを暗号化します。グループのデプロイ中に、 は Secrets Manager からシークレット AWS IoT Greengrass を取得し、Greengrass コアに暗号化されたローカルコピーを作成します。Secrets Manager でクラウドシークレットを更新した後、グループを再デプロイして、更新された値をコアに伝達します。

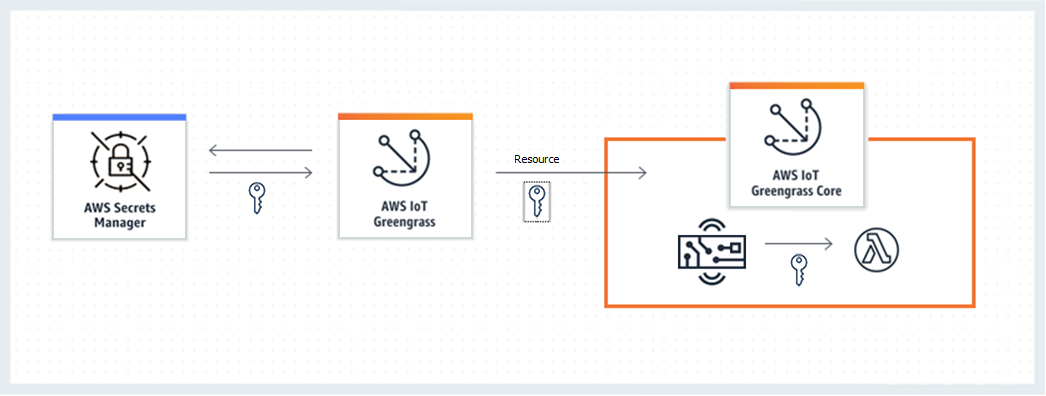

以下の図では、シークレットを Core にデプロイする大まかなプロセスを示しています。シークレットは転送中および保管時に暗号化されます。

AWS IoT Greengrass を使用してシークレットをローカルに保存すると、次の利点があります。

-

コードから分離 (ハードコードされない)。これにより、一元管理された認証情報がサポートされ、機密データを侵害のリスクから守ることができます。

-

オフラインシナリオで利用可能。コネクタと関数はインターネットから切断された状態でローカルサービスとソフトウェアに安全にアクセスできます。

-

シークレットへのアクセスをコントロール。グループの承認されたコネクタと関数のみがシークレットにアクセスできます。 AWS IoT Greengrass はプライベートキー暗号を使用してシークレットを保護します。シークレットは転送中および保管時に暗号化されます。詳細については、「シークレットの暗号化」を参照してください。

-

更新をコントロール。Secrets Manager でシークレットを更新した後、Greengrass グループを再デプロイして、シークレットのローカルコピーを更新します。詳細については、「シークレットの作成と管理」を参照してください。

重要

AWS IoT Greengrass は、クラウドバージョンがローテーションされた後、ローカルシークレットの値を自動的に更新しません。ローカル値を更新するには、グループを再デプロイする必要があります。

シークレットの暗号化

AWS IoT Greengrass は、転送中および保管中のシークレットを暗号化します。

重要

ユーザー定義の Lambda 関数がシークレットを安全に処理することと、シークレットに格納されている機密データをログに記録しないことを確認してください。詳細については、「AWS Secrets Manager ユーザーガイド」の「Lambda 関数のログ記録とデバッグのリスクを軽減する」を参照してください。このドキュメントでは特に回転関数について言及していますが、こうした推奨事項は Greengrass Lambda 関数にも適用されます。

- 転送時の暗号化

-

AWS IoT Greengrass は Transport Layer Security (TLS) を使用して、インターネットとローカルネットワークを介したすべての通信を暗号化します。これにより、転送中のシークレットが保護されます。この保護は、シークレットが Secrets Manager から取得されてコアにデプロイされるときに行われます。サポートされている TLS 暗号スイートについては、「TLS 暗号スイートのサポート」を参照してください。

- 保管時の暗号化

-

AWS IoT Greengrass は、 で指定されたプライベートキーconfig.jsonを使用して、コアに保存されているシークレットを暗号化します。このため、ローカルシークレットの保護には、プライベートキーの安全な保存が重要です。責任 AWS 共有モデル

では、コアデバイス上のプライベートキーの安全なストレージを保証するのはお客様の責任です。 AWS IoT Greengrass は、プライベートキーストレージの 2 つのモードをサポートしています。

-

ハードウェアセキュリティモジュールの使用。詳細については、「ハードウェアセキュリティ統合」を参照してください。

注記

現在、 は、ハードウェアベースのプライベートキーを使用する場合のローカルシークレットの暗号化と復号のための PKCS#1 v1.5

パディングメカニズムのみ AWS IoT Greengrass をサポートしています。ベンダーが提供する指示に従ってハードウェアベースのプライベートキーを手動で生成する場合は、PKCS#1 v1.5. AWS IoT Greengrass Doesn't support Optimal Asymmetric Encryption Padding (OAEP) を選択してください。 -

ファイルシステムアクセス許可の使用 (デフォルト)。

プライベートキーは、ローカルシークレットの暗号化用のデータキーを保護するために使用されます。データキーは、グループデプロイごとに更新されます。

AWS IoT Greengrass コアは、プライベートキーにアクセスできる唯一のエンティティです。シークレットリソースに関連付けられている Greengrass コネクタまたは Lambda 関数はコアからシークレットを取得します。

-

要件

以下に示しているのは、ローカルシークレットをサポートするための要件です。

-

AWS IoT Greengrass Core v1.7 以降を使用している必要があります。

-

ローカルシークレットの値を取得するには、ユーザー定義の Lambda 関数で AWS IoT Greengrass Core SDK v1.3.0 以降を使用する必要があります。

-

ローカルシークレットの暗号化に使用されるプライベートキーは、Greengrass 設定ファイルで指定する必要があります。デフォルトでは、 はファイルシステムに保存されているコアプライベートキー AWS IoT Greengrass を使用します。独自のプライベートキーを指定する場合は、「シークレット暗号化用のプライベートキーを指定する」を参照してください。RSA キータイプのみがサポートされています。

注記

現在、 は、ハードウェアベースのプライベートキーを使用する場合のローカルシークレットの暗号化と復号のための PKCS#1 v1.5

パディングメカニズムのみ AWS IoT Greengrass をサポートしています。ベンダーが提供する指示に従ってハードウェアベースのプライベートキーを手動で生成する場合は、PKCS#1 v1.5. AWS IoT Greengrass Doesn't support Optimal Asymmetric Encryption Padding (OAEP) を選択してください。 -

AWS IoT Greengrass シークレット値を取得するアクセス許可を付与する必要があります。これにより、 AWS IoT Greengrass はグループのデプロイ中に値を取得できます。デフォルトの Greengrass サービスロールを使用している場合、 AWS IoT Greengrass は既に greengrass- で始まる名前のシークレットにアクセスできます。アクセス権限をカスタマイズするには、「AWS IoT Greengrass シークレット値の取得を に許可する」を参照してください。

注記

この命名規則を使用して、アクセス許可をカスタマイズした場合でも、アクセスが AWS IoT Greengrass 許可されているシークレットを特定することをお勧めします。コンソールはシークレットを読み取るために異なるアクセス許可を使用するため、取得するアクセス許可 AWS IoT Greengrass を持たないシークレットをコンソールで選択できる可能性があります。命名規則を使用すると、デプロイエラーにつながるアクセス許可の競合を回避するのに役立ちます。

シークレット暗号化用のプライベートキーを指定する

この手順では、ローカルシークレット暗号化に使用されるプライベートキーのパスを提供します。ここでは、最少長の 2048 ビットの RSA キーを使用する必要があります。 AWS IoT Greengrass コアで使用されるプライベートキーの詳細については、「」を参照してくださいAWS IoT Greengrass コアセキュリティプリンシパル。

AWS IoT Greengrass は、ハードウェアベースまたはファイルシステムベース (デフォルト) の 2 つのプライベートキーストレージモードをサポートしています。詳細については、「シークレットの暗号化」を参照してください。

ファイルシステムのコアプライベートキーを使用するデフォルト設定を変更する場合にのみ以下の手順を実行します。これらの手順は、開始方法チュートリアルのモジュール 2 で説明したようにグループと Core を作成したとします。

-

/ディレクトリにある config.json ファイルを開きます。greengrass-root/config注記

greengrass-rootは、デバイスに AWS IoT Greengrass Core ソフトウェアがインストールされているパスを表します。通常、これは/greengrassディレクトリです。 -

crypto.principals.SecretsManagerオブジェクトのprivateKeyPathプロパティで、プライベートキーのパスを入力します。-

プライベートキーがファイルシステムに保存されている場合は、キーへの絶対パスを指定します。例:

"SecretsManager" : { "privateKeyPath" : "file:///somepath/hash.private.key" } -

プライベートキーがハードウェアセキュリティモジュール (HSM) に保存されている場合は、RFC 7512 PKCS#11

URI スキームを使用してパスを指定します。例: "SecretsManager" : { "privateKeyPath" : "pkcs11:object=private-key-label;type=private" }詳細については、「AWS IoT Greengrass コアのハードウェアセキュリティ設定」を参照してください。

注記

現在、 は、ハードウェアベースのプライベートキーを使用する場合のローカルシークレットの暗号化と復号のための PKCS#1 v1.5

パディングメカニズムのみ AWS IoT Greengrass をサポートしています。ベンダーが提供する指示に従ってハードウェアベースのプライベートキーを手動で生成する場合は、PKCS#1 v1.5. AWS IoT Greengrass Doesn't support Optimal Asymmetric Encryption Padding (OAEP) を選択してください。

-

AWS IoT Greengrass シークレット値の取得を に許可する

この手順では、 がシークレットの値 AWS IoT Greengrass を取得できるようにするインラインポリシーを Greengrass サービスロールに追加します。

シークレットに AWS IoT Greengrass カスタムアクセス許可を付与する場合、または Greengrass サービスロールに AWSGreengrassResourceAccessRolePolicy管理ポリシーが含まれていない場合にのみ、この手順に従います。 は greengrass- で始まる名前のシークレットへのアクセスAWSGreengrassResourceAccessRolePolicyを許可します。

-

以下の CLI コマンドを実行して、Greengrass サービスロールの ARN を取得します。

aws greengrass get-service-role-for-account --regionregion返された ARN にはロール名が含まれています。

{ "AssociatedAt": "time-stamp", "RoleArn": "arn:aws:iam::account-id:role/service-role/role-name" }以下の手順で ARN または名前を使用します。

-

secretsmanager:GetSecretValueアクションを許可するインラインポリシーを追加します。詳細については、「IAM ユーザーガイド」の「IAM ポリシーの追加と削除」を参照してください。シークレットを明示的に指定するかワイルドカード

*命名規則を使用することで、詳細なアクセスを許可できます。バージョニングまたはタグ付けされたシークレットへの条件付きアクセスを許可することもできます。たとえば、次のポリシーでは、 AWS IoT Greengrass が指定されたシークレットのみを読み取ることを許可します。注記

カスタマーマネージド AWS KMS キーを使用してシークレットを暗号化する場合、Greengrass サービスロールも

kms:Decryptアクションを許可する必要があります。

Secrets Manager の IAM ポリシーの詳細については、「AWS Secrets Manager ユーザーガイド」の「AWS Secrets Managerの認証とアクセスコントロール」および「AWS Secrets Managerの IAM ポリシーまたはシークレットポリシーで使用できるアクション、リソース、コンテキストキー」を参照してください。

関連情報

-

AWS Secrets Manager ユーザーガイドの「 AWS Secrets Managerとは」