翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

セルフマネージド Microsoft Active Directory を使用する

組織がオンプレミスまたはクラウドのセルフマネージド Active Directory を使用して ID とデバイスを管理している場合は、FSx for Windows File Server ファイルシステムを作成時に Active Directory ドメインに結合できます。

ファイルシステムをセルフマネージド Active Directory に結合すると、FSx for Windows File Server ファイルシステムは同じ Active Directory フォレスト (ドメイン、ユーザー、コンピュータを含む Active Directory 設定内の最上位の論理的なコンテナ) と、ユーザーおよび既存のリソース (既存のファイルサーバーを含む) と同じ Active Directory ドメイン内に存在します。

注記

Amazon FSx ファイルシステムを含むリソースを、ユーザーが常駐するフォレストとは別の Active Directory フォレストに分離できます。これを行うには、ファイルシステムを AWS 管理下にある Microsoft アクティブディレクトリに参加させ、作成した AWS 管理下にある Microsoft アクティブディレクトリと既存の自己管理型アクティブディレクトリとの間に一方向のフォレストの信頼関係を確立します。

-

Amazon FSx がファイルシステムを Active Directory ドメインを結合させるために使用する Active Directory ドメインのサービスアカウントのユーザー名とパスワード これらの認証情報をプレーンテキストとして提供することも、 に保存してシークレット ARN AWS Secrets Manager を指定することもできます (推奨)。

-

(オプション) ファイルシステムに結合させたいドメイン内の組織単位 (OU)

-

(オプション) ファイルシステム上で管理アクションを実行する許可を付与するドメイングループ。たとえば、このドメイングループは、Windows ファイル共有の管理、ファイルシステムのルートフォルダ上の Access Control Lists (ACLs) の管理、ファイルとフォルダの所有権を取得できます。このグループを指定しない場合は、Amazon FSx はデフォルトでこの許可を Active Directory ドメインのドメイン管理者ループに委任します。

注記

指定するドメイングループ名は、Active Directory で一意である必要があります。FSx for Windows File Server は、以下の状況ではドメイングループを作成しません。

指定した名前のグループが既に存在する場合

名前を指定せず、「ドメイン管理者」という名前のグループが Active Directory に既に存在する場合。

詳細については、「セルフマネージド Microsoft アクティブディレクトリドメインへの Amazon FSx ファイルシステムの結合」を参照してください。

トピック

前提条件

FSx for Windows File Server ファイルシステムをセルフマネージド Microsoft Active Directory ドメインに結合する前に、以下の前提条件を確認して、Amazon FSx ファイルシステムをセルフマネージド Active Directory に正常に結合できるようにします。

オンプレミス構成

これらは、Amazon FSx ファイルシステムを結合するオンプレミスまたはクラウドベースのセルフマネージド Microsoft Active Directory の前提条件です。

-

Active Directory ドメインコントローラー:

Windows Server 2008 R2 以降では、ドメイン機能レベルが必要です。

書き込み可能である必要があります。

到達可能なドメインコントローラーの少なくとも 1 つは、フォレストのグローバルカタログである必要があります。

-

DNS サーバーは、次のように名前を解決できる必要があります:

ファイル・システムに参加しているドメイン

フォレストのルートドメイン内

-

DNS サーバーと Active Directory ドメインコントローラーの IP アドレスは、Amazon FSx ファイルシステムが作成された時期によって異なる以下の要件を満たしている必要があります。

2020 年 12 月 17 日以前に作成されたファイルシステムの場合 2020 年 12 月 17 日以降に作成されたファイルシステムの場合 IP アドレスは、RFC 1918

プライベート IP アドレス範囲内でなければなりません。 10.0.0.0/8

172.16.0.0/12

192.168.0.0/16

IP アドレスは、以下を除く任意の範囲で指定できます。

ファイルシステムが存在する の Amazon Web Services 所有の IP アドレスと競合 AWS リージョン する IP アドレス。リージョン別の AWS 所有 IP アドレスのリストについては、AWS 「IP アドレス範囲」を参照してください。

CIDR ブロック範囲内の IP アドレス: 198.19.0.0/16

2020 年 12 月 17 日以前に作成された FSx for Windows ファイルサーバーのファイルシステムに、非プライベート IP アドレス範囲を使用してアクセスする必要がある場合は、ファイルシステムのバックアップを復元して、新しいファイルシステムを作成できます。詳細については、「新しいファイルシステムへのバックアップの復元」を参照してください。

-

セルフマネージド Active Directory のドメイン名は、次の要件を満たしている必要があります。

シングルラベルドメイン (SLD) 形式ではないドメイン名。Amazon FSx は SLD ドメインをサポートしていません。

シングル AZ 2 およびすべてのマルチ AZ ファイルシステムの場合は、ドメイン名は 47 文字を超えることはできません。

-

定義した Active Directory サイトは、次の前提条件を満たす必要があります。

ファイルシステムに関連付けられている VPC 内のサブネットは、Active Directory サイトで定義する必要があります。

VPC サブネットと Active Directory サイトサブネットの間に競合はありません。

Amazon FSx では、アクティブディレクトリ環境内で定義したドメインコントローラーまたはアクティブディレクトリサイトへの接続が必要です。Amazon FSx は、ポート 389 で TCP と UDP がブロックされているドメインコントローラーを無視します。Active Directory の残りのドメインコントローラーについては、Amazon FSx 接続要件を満たしていることを確認してください。さらに、サービスアカウントへの変更がこれらのすべてのドメインコントローラーに反映されていることを確認します。

重要

ファイルシステムの作成後に Amazon FSx が OU で作成するコンピュータオブジェクトを移動しないでください。これを行うと、ファイルシステムが正しく設定されなくなります。

Amazon FSx Active Directory 検証ツールを使用し、Active Directory 設定 (複数のドメインコントローラーの接続テストを含む) を検証できます。接続が必要なドメインコントローラーの数を制限するために、オンプレミスのドメインコントローラーと AWS Managed Microsoft ADの間に信頼関係を構築することもできます。詳細については、「リソースフォレスト分離モデルの使用」を参照してください。

重要

Amazon FSx は、Microsoft DNS をデフォルトの DNS サービスとして使用している場合にのみ、ファイルシステムの DNS レコードを登録します。サードパーティーの DNS を使用している場合は、作成後にファイルシステムの DNS レコードエントリを手動で設定する必要があります。

ネットワークの設定

このセクションでは、セルフマネージド Active Directory にファイルシステムを結合するためのネットワーク設定要件について説明します。Amazon FSx Active Directory 検証ツール を使用して、ファイルシステムをセルフマネージド Active Directory に結合させる前に、これらのネットワーク設定をテストすることを強くお勧めします。

ファイアウォールルールで Active Directory ドメインコントローラーと Amazon FSx 間の ICMP トラフィックが許可されていることを確認します。

-

ファイルシステムを作成する Amazon VPC とセルフマネージド Active Directory 間で接続を設定する必要があります。Direct Connect、AWS Virtual Private Network、VPC ピアリング、または AWS Transit Gateway を使用してこの接続性を設定できます。

-

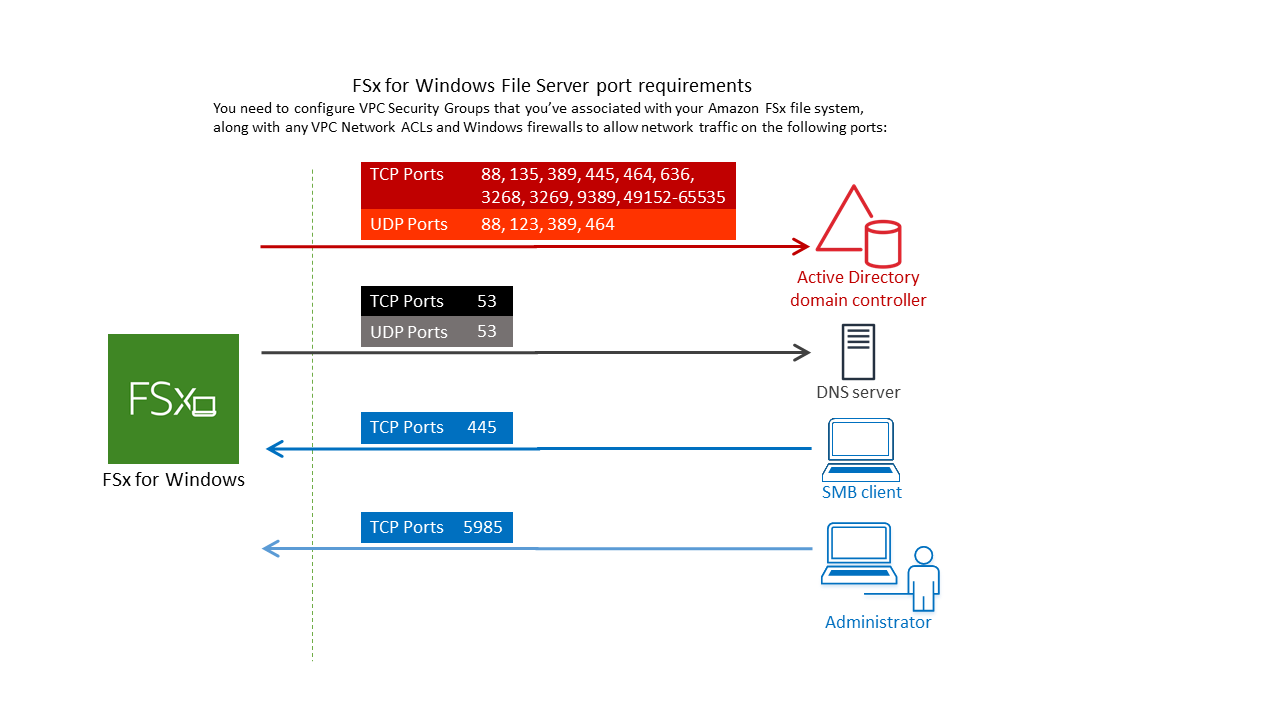

デフォルトの Amazon VPC のデフォルト VPC セキュリティグループが、Amazon FSx コンソールのファイルシステムに追加する必要があります。ファイルシステムを作成するサブネットのセキュリティグループと VPC ネットワーク ACL が、以下の図表に示すポート上のトラフィックを許可していることを確認します。

次の表は、プロトコル、ポート、およびそのロールを示しています。

プロトコル

ポート

ロール

TCP / UDP

53

ドメインネームシステム (DNS)

TCP / UDP

88

Kerberos 認証

TCP / UDP

464

パスワードを変更/設定する

TCP / UDP

389

Lightweight Directory Access Protocol (LDAP)

UDP 123 Network Time Protocol (NTP)

TCP 135 分散コンピューティング環境/エンドポイントマッパー (DCE/EPMAP)

TCP

445

Directory Services SMB ファイル共有

TCP

636

TLS/SSL (LDAPS) を介した Lightweight Directory Access Protocol (LDAPS)

TCP

3268

Microsoft グローバルカタログ

TCP

3269

SSL 経由の Microsoft グローバルカタログ

TCP

5985

WinRM 2.0 (Microsoft Windows リモート管理)

TCP

9389

Microsoft Active Directory DS Web サービス、PowerShell

重要

シングル AZ 2 およびマルチ AZ ファイルシステムのデプロイでは、TCP ポート 9389 でアウトバウンドトラフィックを許可する必要があります。

TCP

49152 - 65535

RPC 用のエフェメラルポート

これらのトラフィックルールは、Active Directory ドメインコントローラー、DNS サーバー、FSx クライアント、FSx 管理者のそれぞれに適用されるファイアウォールにも反映されている必要があります。

注記

VPC ネットワーク ACL を使用している場合は、ファイルシステムからのダイナミックポート (49152〜65535) でのアウトバウンドトラフィックも許可する必要があります。

重要

Amazon VPC セキュリティグループでは、ネットワークトラフィックが開始される方向でのみポートを開く必要がありますが、ほとんどの Windows ファイアウォールとおよび VPC ネットワーク ACL では両方向にポートを開く必要があります。

サービスアカウントのアクセス許可

サービスアカウントは、コンピュータオブジェクトをセルフマネージド Active Directory ドメインに結合させるアクセス許可を委任されたセルフマネージド Microsoft Active Directory にある必要があります。サービスアカウントは、特定のタスクを委任されたセルフマネージド Active Directory のユーザーアカウントです。

以下は、ファイルシステムを結合させる OU における Amazon FSx サービスアカウントに委任されている必要がある最低限のアクセス許可です。

Active Directory ユーザーとコンピュータ MMC で [コントロールの委任] を使用する場合

-

パスワードのリセット

-

[Read and write Account Restriction] (読み取りおよび書き込み、アカウントの制限)

-

[Validated write to DNS host name] (DNS ホスト名への書き込みの検証)

-

[Validated write to service principal name] (サービスプリンシパル名への書き込みの検証)

-

-

Active Directory ユーザーとコンピュータ MMC で高度な機能を使用する場合

-

[許可を変更]

-

コンピュータのオブジェクトの作成

-

コンピュータオブジェクトの削除

-

詳細については、「Microsoft Windows Server のドキュメント」トピック「エラー: コントロールを付与された管理者以外のユーザーがコンピュータをドメインコントローラーに結合しようとすると、アクセスが拒否される

必要な許可の設定の詳細については、「Amazon FSx サービスアカウントまたはグループへのアクセス許可の委任」を参照してください。

自己管理型アクティブディレクトリを使用する場合のベストプラクティス

Amazon FSx for Windows File Server ファイルシステムをセルフマネージド Microsoft Active Directory に結合させる場合は、これらのベストプラクティスに従うことをお勧めします。これらのベストプラクティスは、ファイルシステムの継続的で中断のない可用性を維持するのに役立ちます。

- Amazon FSx に別のサービスアカウントを使用する

-

別のサービスアカウントを使用して、Amazon FSx に必要な権限を委任し、セルフマネージド Active Directory に結合しているファイルシステムを完全に管理します。この目的でドメイン管理者を使用することはお勧めしません。

- Active Directory グループの使用

Active Directory グループを使用して、Amazon FSx サービスアカウントに関連付けられた Active Directory のアクセス許可と設定を管理します。

- 組織単位の分離 (OU)。

-

Amazon FSx コンピュータオブジェクトの検索と管理を容易にするために、FSx for Windows File Server ファイルシステムに使用する組織単位 (OU) を他のドメインコントローラーの懸念から分離することをお勧めします。

- Active Directory 設定を最新の状態に保つ

ファイルシステムの Active Directory 設定は、変更時に常に最新の状態に保つことが必要不可欠です。例えば、セルフマネージド型 Active Directory が時間ベースのパスワードリセットポリシーを使用している場合、パスワードがリセットされたらすぐに、ファイルシステムのサービスアカウントのパスワードを更新してください。詳細については、「セルフマネージド Active Directory 設定の更新」を参照してください。

- Amazon FSx サービスアカウントの変更

-

新しいサービスアカウントでファイルシステムを更新する場合、Active Directory に結合するために必要なアクセス許可と権限があり、ファイルシステムに関連付けられた既存のコンピュータオブジェクトに対するフルコントロールアクセス許可を持っている必要があります。詳細については、「Amazon FSx サービスアカウントの変更」を参照してください。

- サブネットを単一の Microsoft Active Directory サイトに割り当てる

-

アクティブディレクトリ環境に多数のドメインコントローラーがある場合は、アクティブディレクトリサイトとサービスを使用して、Amazon FSx ファイルシステムで使用されるサブネットを、可用性と信頼性が最も高い単一のアクティブディレクトリサイトに割り当てます。VPC セキュリティグループ、VPC ネットワーク ACL、DC の Windows ファイアウォールルール、および Active Directory インフラストラクチャにあるその他のネットワークルーティングコントロールで、必要なポートで Amazon FSx からの通信が許可されていることを確認してください。これにより、割り当てられた Active Directory サイトを使用できない場合、Windows は他のドメイン コントローラーに切り替えることができます。詳細については、「Amazon VPC を使用したファイルシステムアクセスコントロール」を参照してください。

- セキュリティグループルールを使用してトラフィックを制限する

セキュリティグループルールを使用して、仮想プライベートクラウド (VPC) に最小特権のプリンシパルを実装します。VPC セキュリティグループルールを使用して、ファイルで許可されるインバウンドおよびアウトバウンドのネットワークトラフィックのタイプを制限できます。例えば、セルフマネージド Active Directory ドメインコントローラーへのアウトバウンドトラフィック、または使用しているサブネットまたはセキュリティグループ内のアウトバウンドトラフィックのみを許可することをお勧めします。詳細については、「Amazon VPC を使用したファイルシステムアクセスコントロール」を参照してください。

- Amazon FSx で作成されたコンピュータオブジェクトを移動させないでください。

重要

ファイルシステムの作成後に Amazon FSx が OU で作成するコンピュータオブジェクトを移動しないでください。これを行うと、ファイルシステムが正しく設定されなくなります。

- Active Directoryの設定を検証する

Active Directory に結合している FSx for Windows File Server ファイルシステムを結合しようとする前に、Amazon FSx Active Directory 検証ツールを使用して、Active Directory 設定を検証します。

を使用した Active Directory 認証情報の保存 AWS Secrets Manager

を使用して AWS Secrets Manager 、Microsoft Active Directory ドメイン結合サービスアカウントの認証情報を安全に保存および管理できます。この方法により、機密性の高い認証情報をアプリケーションコードまたは構成ファイルにプレーンテキストで保存する必要がなくなり、セキュリティ体制が強化されます。

シークレットへのアクセスを管理するように IAM ポリシーを設定し、パスワードの自動ローテーションポリシーを設定することもできます。

ステップ 1: KMS キーを作成する

Secrets Manager で Active Directory 認証情報を暗号化および復号するための KMS キーを作成します。

キーを作成するには

注記

暗号化キーの場合は、新しいキーを作成します。 AWS デフォルトの KMS キーは使用しないでください。Active Directory に結合するファイルシステムを含むリージョンと同じリージョン AWS KMS key に を作成してください。

https://console.aws.amazon.com/kms で AWS KMS コンソールを開きます。

-

[Create key] (キーの作成) を選択します。

-

[キーの種類] として、[対称] を選択します。

-

[キーの使用方法] として、[暗号化と復号化] を選択します。

-

詳細オプションについては、以下の操作を実行します:

-

[キーマテリアルのオリジン] として、[KMS] を選択します。

-

[リージョナリティ] として、[単一リージョンキー] を選択し、[次へ] を選択します。

-

-

[次へ] を選択します。

-

[エイリアス] に、KMS キーの名前を指定します。

-

(オプション) [説明] に、KMS キーの説明を入力します。

-

(オプション) タグで、KMS キーのタグを指定し、次へを選択します。

-

(オプション) [キー管理者] には、このキーを管理する権限を持つ IAM ユーザーとロールを指定します。

-

[キーの削除] で、[キー管理者にこのキーの削除を許可する] のボックスをオンのままにして、[次へ] を選択します。

-

(オプション) [キーユーザー] には、暗号化オペレーションでこのキーを使用する権限を持つ IAM ユーザーとロールを指定します。[次へ] を選択します。

-

[キーポリシー] で、[編集] を選択し、ポリシー [ステートメント] に以下を含めて、Amazon FSx が KMS キーを使用できるようにし、[次へ] を選択します。

us-west-2をファイルシステムがデプロイ AWS リージョン されている に、123456789012を AWS アカウント ID に置き換えてください。{ "Sid": "Allow FSx to use the KMS key", "Version": "2012-10-17", "Effect": "Allow", "Principal": { "Service": "fsx.amazonaws.com" }, "Action": [ "kms:Decrypt", "kms:DescribeKey" ], "Resource": "arn:aws:kms:us-west-2:123456789012:key/*", "Condition": { "StringEquals": { "kms:ViaService": "secretsmanager.us-west-2.amazonaws.com", "aws:SourceAccount": "123456789012" }, "ArnLike": { "aws:SourceArn": "arn:aws:fsx:us-west-2:123456789012:file-system/*" } } } -

[Finish] を選択してください。

注記

特定のシークレットとファイルシステムをターゲットにするように Resource および aws:SourceArn フィールドを変更することで、より詳細なアクセスコントロールを設定できます。

ステップ 2: AWS Secrets Manager シークレットを作成する

シークレットを作成する

-

Secrets Manager のコンソール (https://console.aws.amazon.com/secretsmanager/

) を開きます。 -

[Store a new secret] (新しいシークレットを保存する) を選択します。

-

[Secret type] (シークレットタイプ) で、[Other type of secret] (他の種類のシークレット) を選択します。

-

キーと値おペアの場合は、次の手順を実行して 2 つのキーを追加します:

-

最初のキーには、

CUSTOMER_MANAGED_ACTIVE_DIRECTORY_USERNAMEと入力します。 -

最初のキーの値には、AD ユーザーのユーザー名 (ドメインプレフィックスなし) のみを入力します。

-

2 番目のキーとして、

CUSTOMER_MANAGED_ACTIVE_DIRECTORY_PASSWORDと入力します。 -

2 番目のキーの値には、ドメインの AD ユーザー用に作成したパスワードを入力します。

-

-

[暗号化キー] の入力では、前のステップで作成した KMS キーの ARN を入力し、[次へ] をクリックします。

-

[シークレット名] として、後でシークレットを見つけやすい、わかりやすい名前を入力します。

-

(オプション) [説明] として、シークレット名の説明を入力します。

-

リソース権限については、編集を選択します。

アクセス許可ポリシーに以下のポリシーを追加して、Amazon FSx にシークレットの使用を許可し、[次へ] を選択します。

us-west-2をファイルシステムがデプロイ AWS リージョン されている に、123456789012を AWS アカウント ID に置き換えてください。{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "fsx.amazonaws.com" }, "Action": [ "secretsmanager:GetSecretValue", "secretsmanager:DescribeSecret" ], "Resource": "arn:aws:secretsmanager:us-west-2:123456789012:secret:*", "Condition": { "StringEquals": { "aws:SourceAccount": "123456789012" }, "ArnLike": { "aws:SourceArn": "arn:aws:fsx:us-west-2:123456789012:file-system/*" } } } ] }注記

特定のシークレットとファイルシステムをターゲットにするように

Resourceおよびaws:SourceArnフィールドを変更することで、より詳細なアクセスコントロールを設定できます。 -

(オプション) 認証情報を自動的にローテーションするように Secrets Manager を設定できます。[次へ] を選択します。

-

[Finish] を選択してください。

ステップ 1: KMS キーを作成する

Secrets Manager で Active Directory 認証情報を暗号化および復号するための KMS キーを作成します。

KMS キーを作成するには、 AWS CLI コマンド create-key を使用します。

このコマンドで、--policy パラメータを設定して、KMS キーのアクセス許可を定義するキーポリシーを指定します。ポリシーには以下の内容を含める必要があります:

-

Amazon FSx のサービスプリンシパル。これは、

fsx.amazonaws.comです。 -

必要な KMS アクション:

kms:Decryptおよびkms:DescribeKey。 -

AWS リージョン および アカウントのリソース ARN パターン。

-

キーの使用を制限する条件キー:

-

リクエストが Secrets Manager を経由するようにするための

kms:ViaService。 -

アカウントに制限するための

aws:SourceAccount。 -

特定の Amazon FSx ファイルシステムに制限するための

aws:SourceArn。

-

以下の例では、Amazon FSx がキーを復号化およびキー説明オペレーションに使用できるようにするポリシーを使用して、対称暗号化 KMS キーを作成します。コマンドは AWS アカウント ID とリージョンを自動的に取得し、これらの値を使用してキーポリシーを設定して、Amazon FSx、Secrets Manager、KMS キー間の適切なアクセスコントロールを確保します。 AWS CLI 環境が Active Directory に参加するファイルシステムと同じリージョンにあることを確認します。

# Set region and get Account ID REGION=${AWS_REGION:-$(aws configure get region)} ACCOUNT_ID=$(aws sts get-caller-identity --query 'Account' --output text) # Create Key KMS_KEY_ARN=$(aws kms create-key --policy "{ \"Version\": \"2012-10-17\", \"Statement\": [ { \"Sid\": \"Enable IAM User Permissions\", \"Effect\": \"Allow\", \"Principal\": { \"AWS\": \"arn:aws:iam::$ACCOUNT_ID:root\" }, \"Action\": \"kms:*\", \"Resource\": \"*\" }, { \"Sid\": \"Allow FSx to use the KMS key\", \"Effect\": \"Allow\", \"Principal\": { \"Service\": \"fsx.amazonaws.com\" }, \"Action\": [ \"kms:Decrypt\", \"kms:DescribeKey\" ], \"Resource\": \"*\", \"Condition\": { \"StringEquals\": { \"kms:ViaService\": \"secretsmanager.$REGION.amazonaws.com\", \"aws:SourceAccount\": \"$ACCOUNT_ID\" }, \"ArnLike\": { \"aws:SourceArn\": \"arn:aws:fsx:$REGION:$ACCOUNT_ID:file-system/*\" } } } ] }" --query 'KeyMetadata.Arn' --output text) echo "KMS Key ARN: $KMS_KEY_ARN"

注記

特定のシークレットとファイルシステムをターゲットにするように Resource および aws:SourceArn フィールドを変更することで、より詳細なアクセスコントロールを設定できます。

ステップ 2: AWS Secrets Manager シークレットを作成する

Amazon FSx が Active Directory にアクセスするためのシークレットを作成するには、 AWS CLI コマンド create-secret を使用して、次のパラメータを設定します。

-

--name: シークレットの識別子。 -

--description: シークレットの目的の説明。 -

--kms-key-id: 保管中のシークレットを暗号化するためにステップ 1 で作成した KMS キーの ARN。 -

--secret-string: AD 認証情報を次の形式で含む JSON 文字列。-

CUSTOMER_MANAGED_ACTIVE_DIRECTORY_USERNAME: ドメインプレフィックスを含まない AD サービスアカウントのユーザー名 (svc-fsxなど) 。CORP\svc-fsxなどのドメインプレフィックスを指定しないでください。 -

CUSTOMER_MANAGED_ACTIVE_DIRECTORY_PASSWORD–AD サービスアカウントのパスワード。

-

-

--region: Amazon FSx ファイルシステムを作成する AWS リージョン 。AWS_REGIONが設定されていない場合、デフォルトでは設定済みのリージョンが使用されます。

シークレットを作成したら、put-resource-policy コマンドを使用してリソースポリシーをアタッチし、以下のパラメータを設定します。

-

--secret-id: ポリシーをアタッチするシークレットの名前または ARN。次の例では、FSxSecretを--secret-idとして使用します。 -

--region: シークレット AWS リージョン と同じです。 -

--resource-policy: シークレットへのアクセス許可を Amazon FSx に付与する JSON ポリシードキュメント。ポリシーには以下の内容を含める必要があります:-

Amazon FSx のサービスプリンシパル。これは、

fsx.amazonaws.comです。 -

必要な Secrets Manager アクション:

secretsmanager:GetSecretValueおよびsecretsmanager:DescribeSecret。 -

AWS リージョン および アカウントのリソース ARN パターン。

-

アクセスを制限する以下の条件キー。

-

アカウントに制限するための

aws:SourceAccount。 -

特定の Amazon FSx ファイルシステムに制限するための

aws:SourceArn。

-

-

次の例では、必要な形式でシークレットを作成し、Amazon FSx にシークレットの使用を許可するリソースポリシーをアタッチします。この例では、 AWS アカウント ID とリージョンを自動的に取得し、Amazon FSx とシークレット間の適切なアクセスコントロールを確保するために、これらの値を使用してリソースポリシーを設定します。

KMS_KEY_ARN をステップ 1 で作成したキーの ARN に置き換え、CUSTOMER_MANAGED_ACTIVE_DIRECTORY_USERNAME と CUSTOMER_MANAGED_ACTIVE_DIRECTORY_PASSWORD を Active Directory サービスアカウントの認証情報に置き換えてください。さらに、Active Directory に参加するファイルシステムと同じリージョンに AWS CLI 環境が設定されていることを確認します。

# Set region and get account ID REGION=${AWS_REGION:-$(aws configure get region)} ACCOUNT_ID=$(aws sts get-caller-identity --query 'Account' --output text) # Replace with your KMS key ARN from Step 1 KMS_KEY_ARN="arn:aws:kms:us-east-2:123456789012:key/1234542f-d114-555b-9ade-fec3c9200d8e" # Replace with your Active Directory credentials AD_USERNAME="Your_Username" AD_PASSWORD="Your_Password" # Create the secret SECRET_ARN=$(aws secretsmanager create-secret \ --name "FSxSecret" \ --description "Secret for FSx access" \ --kms-key-id "$KMS_KEY_ARN" \ --secret-string "{\"CUSTOMER_MANAGED_ACTIVE_DIRECTORY_USERNAME\":\"$AD_USERNAME\",\"CUSTOMER_MANAGED_ACTIVE_DIRECTORY_PASSWORD\":\"$AD_PASSWORD\"}" \ --region "$REGION" \ --query 'ARN' \ --output text) echo "Secret created with ARN: $SECRET_ARN" # Attach the resource policy with proper formatting aws secretsmanager put-resource-policy \ --secret-id "FSxSecret" \ --region "$REGION" \ --resource-policy "{ \"Version\": \"2012-10-17\", \"Statement\": [ { \"Effect\": \"Allow\", \"Principal\": { \"Service\": \"fsx.amazonaws.com\" }, \"Action\": [ \"secretsmanager:GetSecretValue\", \"secretsmanager:DescribeSecret\" ], \"Resource\": \"$SECRET_ARN\", \"Condition\": { \"StringEquals\": { \"aws:SourceAccount\": \"$ACCOUNT_ID\" }, \"ArnLike\": { \"aws:SourceArn\": \"arn:aws:fsx:$REGION:$ACCOUNT_ID:file-system/*\" } } } ] }" echo "Resource policy attached successfully"

注記

特定のシークレットとファイルシステムをターゲットにするように Resourceおよび aws:SourceArnフィールドを変更することで、より詳細なアクセスコントロールを設定できます。

Amazon FSx サービスアカウント

セルフマネージド Active Directory に結合している Amazon FSx ファイルシステムには、その有効期間を通じて有効なサービスアカウントが必要です。Amazon FSx はサービスアカウントを使用してファイルシステムを完全に管理し、Active Directory ドメインへのコンピュータオブジェクトの結合解除と再結合を必要とする管理タスクを実行します。これらのタスクには、障害が発生したファイルサーバーの置き換えや Microsoft Windows Server ソフトウェアのパッチ適用が含まれます。Amazon FSx がこれらのタスクを実行するには、Amazon FSx サービスアカウントに、少なくとも委任された サービスアカウントのアクセス許可 で説明されている一連のアクセス許可が必要です。

ドメイン管理者グループのメンバーには、これらのタスクを実行するのに十分な権限がありますが、必要な権限を Amazon FSx に委任するには、別のサービスアカウントを使用することを強くお勧めします。

[Active Directory ユーザーおよびコンピュータ] MMC スナップインの [コントロールの委任]または [高度な機能]を使用して権限を委任する方法については、「Amazon FSx サービスアカウントまたはグループへのアクセス許可の委任」を参照してください。

ファイルシステムを新しいサービスアカウントで更新する場合は、その新しいサービスアカウントに、Active Directory に結合するのに必要なアクセス許可と権限があり、ファイルシステムに関連付けられている既存のコンピュータオブジェクトに対する [フルコントロール] アクセス許可が付与されていることを確認してください。詳細については、「Amazon FSx サービスアカウントの変更」を参照してください。

セキュリティを強化するために、アクティブディレクトリサービスアカウントの資格情報を AWS Secrets Manager に格納することをお勧めします。これにより、機密性の高い資格情報をプレーンテキストで保存する必要がなくなり、セキュリティのベストプラクティスに沿ったものになります。詳細については、「セルフマネージド Microsoft Active Directory を使用する」を参照してください。