翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

VMware HCX を使用してワークロードを Amazon EVS に移行する

Amazon EVS がデプロイされたら、プライベートまたはパブリックのインターネット接続で VMware HCX をデプロイして、Amazon EVS へのワークロードの移行を容易にできます。詳細については、VMware HCX ユーザーガイドの「VMware HCX の開始方法

重要

HCX インターネットベースの移行は、通常、以下にはお勧めしません。

-

ネットワークのジッターやレイテンシーの影響を受けやすいアプリケーション。

-

タイムクリティカルな vMotion オペレーション。

-

厳格なパフォーマンス要件を持つ大規模な移行。

これらのシナリオでは、HCX プライベート接続を使用することをお勧めします。プライベート専用接続は、インターネットベースの接続よりも信頼性の高いパフォーマンスを提供します。

HCX 接続オプション

AWS Direct Connect または Site-to-Site VPN 接続とのプライベート接続、またはパブリック接続を使用して、ワークロードを Amazon EVS に移行できます。

状況や接続オプションによっては、HCX とのパブリック接続またはプライベート接続を使用することをお勧めします。例えば、一部のサイトでは、プライベート接続でパフォーマンスの一貫性は向上しますが、VPN 暗号化やリンク速度の制限によりスループットが低下する場合があります。同様に、高スループットのパブリックインターネット接続があり、パフォーマンスに大きな違いがある場合があります。Amazon EVS では、最適な接続オプションを選択できます。

次の表は、HCX プライベート接続とパブリック接続の違いを比較したものです。

| プライベート接続 | パブリック接続 |

|---|---|

|

概要 |

概要 |

|

VPC 内のプライベート接続のみを使用します。必要に応じて、外部ネットワーク接続用のトランジットゲートウェイで AWS Direct Connect または Site-to-Site VPN を使用できます。 |

Elastic IP アドレスとのパブリックインターネット接続を使用して、専用のプライベート接続なしで移行を可能にします。 |

|

に最適 |

に最適 |

|

|

|

主な利点 |

主な利点 |

|

|

|

主な考慮事項 |

主な考慮事項 |

|

|

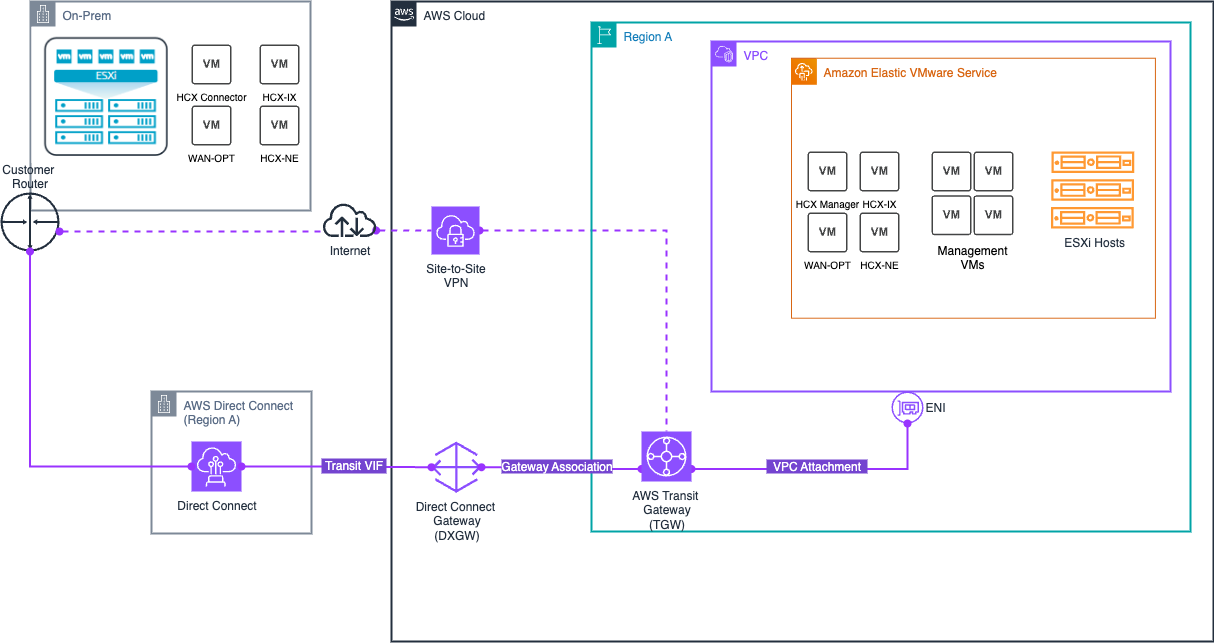

HCX プライベート接続アーキテクチャ

HCX プライベート接続ソリューションには、いくつかのコンポーネントが統合されています。

-

Amazon EVS ネットワークコンポーネント

-

プライベート HCX VLAN を含む安全な通信には、プライベート VLAN サブネットのみを使用します。

-

トラフィック制御ACLs をサポートします。

-

プライベート VPC ルートサーバーを介したルートの動的 BGP 伝播をサポートします。

-

-

AWS オンプレミス接続のマネージドネットワークトランジットオプション

-

AWS Direct Connect + AWS Transit Gateway を使用すると、プライベート専用接続を介してオンプレミスネットワークを Amazon EVS に接続できます。詳細については、AWS 「Direct Connect + AWS Transit Gateway」を参照してください。

-

AWS Site-to-Site VPN + AWS Transit Gateway には、インターネット経由でリモートネットワークとトランジットゲートウェイの間に IPsec VPN 接続を作成するオプションがあります。詳細については、AWS 「Transit Gateway + AWS Site-to-Site VPN」を参照してください。

-

注記

Amazon EVS は、 AWS Direct Connect プライベート仮想インターフェイス (VIF)、またはアンダーレイ VPC に直接終了する AWS Site-to-Site VPN 接続を介した接続をサポートしていません。

次の図は、HCX プライベート接続アーキテクチャを示しています。トランジットゲートウェイで AWS Direct Connect と Site-to-Site VPN を使用して、プライベート専用接続を介した安全なワークロード移行を可能にする方法を示しています。

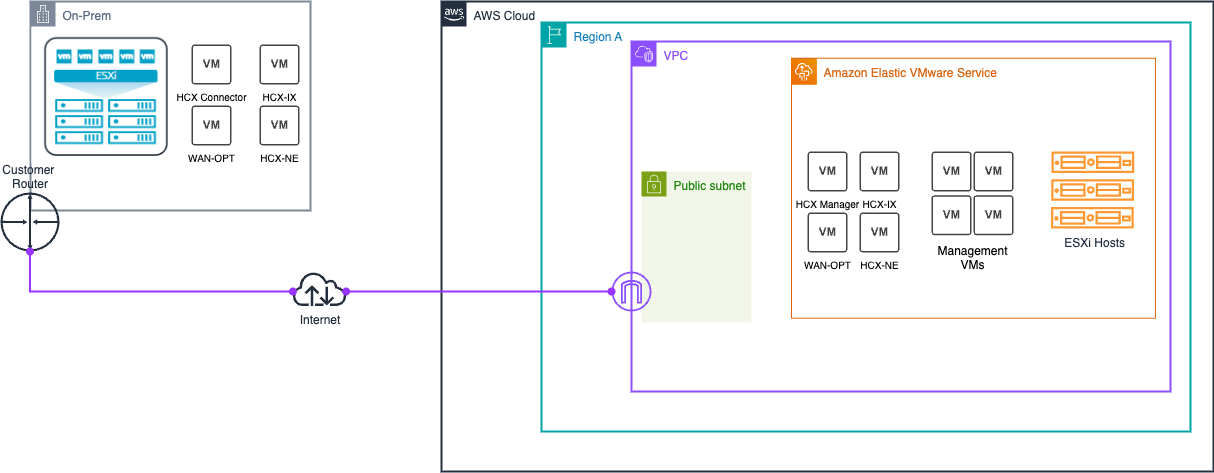

HCX インターネット接続アーキテクチャ

HCX インターネット接続ソリューションは、複数のコンポーネントが連携して動作します。

-

Amazon EVS ネットワークコンポーネント

-

分離されたパブリック HCX VLAN サブネットを使用して、Amazon EVS とオンプレミス HCX アプライアンス間のインターネット接続を有効にします。

-

トラフィック制御ACLs をサポートします。

-

パブリック VPC ルートサーバーを介したルートの動的 BGP 伝播をサポートします。

-

-

IPAM とパブリック IP 管理

-

Amazon VPC IP Address Manager (IPAM) は、Amazon 所有のパブリック IPAM プールからのパブリック IPv4 アドレス割り当てを管理します。

-

セカンダリ VPC CIDR ブロック (/28) は IPAM プールから割り当てられ、メイン VPC CIDR とは別の独立したパブリックサブネットが作成されます。

-

詳細については、「HCX パブリックインターネット接続を設定する」を参照してください。

次の図は、HCX インターネット接続アーキテクチャを示しています。

HCX 移行のセットアップ

このチュートリアルでは、ワークロードを Amazon EVS に移行するように VMware HCX を設定する方法について説明します。

前提条件

Amazon EVS で VMware HCX を使用する前に、HCX の前提条件が満たされていることを確認してください。詳細については、「VMware HCX の前提条件」を参照してください。

重要

Amazon EVS には、HCX パブリックインターネット接続に関する固有の要件があります。

HCX パブリック接続が必要な場合は、次の要件を満たす必要があります。

-

最小ネットマスク長が /28 の CIDR を持つ IPAM とパブリック IPv4 IPAM プールを作成します。

-

HCX Manager および HCX Interconnect (HCX-IX) アプライアンスの IPAM プールから少なくとも 2 つの Elastic IP アドレス (EIPs) を割り当てます。デプロイする必要がある HCX ネットワークアプライアンスごとに追加の Elastic IP アドレスを割り当てます。

-

パブリック IPv4 CIDR ブロックを追加の CIDR として VPC に追加します。

詳細については、「HCX インターネット接続のセットアップ」を参照してください。

HCX VLAN サブネットのステータスを確認する

VLAN は、標準の Amazon EVS デプロイの一部として HCX 用に作成されます。HCX VLAN サブネットが正しく設定されていることを確認するには、次の手順に従います。

HCX VLAN サブネットがネットワーク ACL に関連付けられていることを確認する

HCX VLAN サブネットがネットワーク ACL に関連付けられていることを確認するには、次の手順に従います。ネットワーク ACL の関連付けの詳細については、「」を参照してくださいAmazon EVS VLAN サブネットトラフィックを制御するネットワーク ACL を作成する。

重要

インターネット経由で接続している場合、Elastic IP アドレスを VLAN に関連付けると、その VLAN 上のすべてのリソースに直接インターネットアクセスできます。セキュリティ要件に応じてアクセスを制限するように、適切なネットワークアクセスコントロールリストが設定されていることを確認します。

重要

EC2 セキュリティグループは、Amazon EVS VLAN サブネットにアタッチされている Elastic Network Interface では機能しません。Amazon EVS VLAN サブネットとの間のトラフィックを制御するには、ネットワークアクセスコントロールリスト (ACL) を使用する必要があります。

EVS VLAN サブネットがルートテーブルに明示的に関連付けられていることを確認する

Amazon EVS では、すべての EVS VLAN サブネットを VPC 内のルートテーブルに明示的に関連付ける必要があります。HCX インターネット接続の場合、HCX パブリック VLAN サブネットは、インターネットゲートウェイにルーティングする VPC 内のパブリックルートテーブルに明示的に関連付ける必要があります。以下の手順に従って、明示的なルートテーブルの関連付けを確認します。

(HCX インターネット接続の場合) EIPsが HCX VLAN サブネットに関連付けられていることを確認します。

デプロイする HCX ネットワークアプライアンスごとに、HCX パブリック VLAN サブネットに関連付けられた IPAM プールからの EIP が必要です。HCX Manager および HCX Interconnect (HCX-IX) アプライアンスの HCX パブリック VLAN サブネットには、少なくとも 2 つの EIPs を関連付ける必要があります。以下の手順に従って、必要な EIP 関連付けが存在することを確認します。

重要

IPAM プールから少なくとも 2 つの EIPs を HCX パブリック VLAN サブネットに関連付けると、HCX パブリックインターネット接続は失敗します。

注記

パブリック IPAM CIDR ブロックの最初の 2 つの EIPs または最後の EIP を VLAN サブネットに関連付けることはできません。これらの EIPsは、ネットワーク、デフォルトゲートウェイ、ブロードキャストアドレスとして予約されています。これらの EIPs を VLAN サブネットに関連付けると、Amazon EVS は検証エラーをスローします。

HCX パブリックアップリンク VLAN ID を使用して分散ポートグループを作成する

vSphere Client インターフェイスに移動し、「分散ポートグループを追加する

vSphere Client インターフェイス内でフェイルバックを設定するときは、uplink1 がアクティブなアップリンクであり、uplink2 がアクティブ/スタンバイフェイルオーバーを有効にするスタンバイアップリンクであることを確認します。vSphere Client インターフェイスの VLAN 設定で、以前に特定した HCX VLAN ID を入力します。

(オプション) HCX WAN 最適化を設定する

注記

WAN 最適化機能は HCX 4.11.3 では使用できなくなりました。詳細については、HCX 4.11.3 リリースノート

HCX WAN Optimization Service (HCX-WO) は、データ削減や WAN パスコンディショニングなどの WAN 最適化手法を適用することで、プライベートラインやインターネットパスのパフォーマンス特性を向上させます。HCX WAN 最適化サービスは、移行に 10Gbit パスを専有できないデプロイに推奨されます。10Gbit では、WAN 最適化を使用した低レイテンシーのデプロイでは、移行パフォーマンスが向上しない場合があります。詳細については、VMware HCX デプロイに関する考慮事項とベストプラクティス

HCX WAN 最適化サービスは、HCX WAN Interconnect Service Appliance (HCX-IX) と組み合わせてデプロイされます。HCX-IX は、エンタープライズ環境と Amazon EVS 環境間のデータレプリケーションを担当します。

Amazon EVS で HCX WAN 最適化サービスを使用するには、HCX VLAN サブネットで分散ポートグループを使用する必要があります。前のステップで作成した分散ポートグループを使用します。

(オプション) HCX モビリティ最適化ネットワーキングを有効にする

HCX Mobility Optimized Networking (MON) は、HCX Network Extension Service の機能です。MON 対応のネットワーク拡張機能は、Amazon EVS 環境内で選択的ルーティングを有効にすることで、移行された仮想マシンのトラフィックフローを向上させます。MON を使用すると、レイヤー 2 ネットワークを拡張するときにワークロードトラフィックを Amazon EVS に移行するための最適なパスを設定し、ソースゲートウェイを通過する長いラウンドトリップネットワークパスを回避できます。この機能は、すべての Amazon EVS デプロイで使用できます。詳細については、VMware HCX ユーザーガイドの「モビリティ最適化ネットワークの設定

重要

HCX MON を有効にする前に、HCX Network Extension の以下の制限とサポートされていない設定を確認してください。

重要

HCX MON を有効にする前に、NSX インターフェイスで送信先ネットワーク CIDR のルート再分散が設定されていることを確認してください。詳細については、VMware NSX ドキュメントの「Configure BGP and Route Redistribution

HCX 接続の検証

VMware HCX には、接続のテストに使用できる診断ツールが組み込まれています。詳細については、VMware HCX ユーザーガイドの「VMware HCX のトラブルシューティング