翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AD Connector のトラブルシューティング

以下のセクションは、AD Connector 作成時および使用時に直面する可能性のある一般的な問題をトラブルシューティングするのに役立ちます。

作成に関する問題

AD Connector の作成に関する一般的な問題は次のとおりです

ディレクトリを作成すると、「AZ Constrained」(AZ 制約) エラーが表示される

2012 年より前に作成された一部の AWS アカウントでは、 Directory Service ディレクトリをサポートしていない米国東部 (バージニア北部)、米国西部 (北カリフォルニア)、またはアジアパシフィック (東京) リージョンのアベイラビリティーゾーンにアクセスできる場合があります。Active Directory の作成時にこのようなエラーが表示された場合は、別のアベイラビリティーゾーンのサブネットを選択し、ディレクトリを再度作成してみてください。

AD Connector を作成しようとすると、「Connectivity issues detected」というエラーが表示される

AD Connector の作成時に「接続の問題が検出されました」というエラーが表示された場合は、ポートの可用性または AD Connector パスワードの複雑さが原因である可能性があります。AD Connector の接続をテストして、次のポートが使用可能かどうかを確認できます。

-

53 (DNS)

-

88 (Kerberos)

-

389 (LDAP)

接続をテストするには、「AD Connector をテストする」を参照してください。接続テストは、AD Connector の IP アドレスが関連付けられている両方のサブネットに結合されたインスタンスで実行する必要があります。

接続テストが成功し、インスタンスがドメインに参加する場合は、AD Connector のパスワードを確認します。AD Connector は AWS パスワードの複雑さの要件を満たしている必要があります。詳細については、「AD Connector の前提条件 のサービスアカウント」を参照してください。

AD Connector がこれらの要件を満たしていない場合は、これらの要件を満たすパスワードを使用する AD Connector を再作成してください。

ディレクトリの接続中に内部サービスエラーが発生しました。オペレーションを再試行してください。」 AD Connector の作成時の エラー

このエラーは通常、AD Connector が作成に失敗し、セルフマネージド Active Directory ドメインの有効なドメインコントローラーに接続できない場合に発生します。

注記

ベストプラクティスとして、セルフマネージドネットワークに Active Directory サイトが定義されている場合は、以下を確認する必要があります。

-

AD Connector が存在する VPC サブネットは、Active Directory サイトで定義されます。

-

VPC サブネットと他のサイトのサブネットの間に競合はありません。

AD Connector は、AD Connector を含む VPC 内のサブネット IP アドレス範囲に近い Active Directory サイトを使用して、AD ドメインコントローラーを検出します。サブネットの IP アドレス範囲が VPC と同じサイトがある場合、AD Connector はそのサイトのドメインコントローラーを検出します。ドメインコントローラーは、AD Connector が存在するリージョンに物理的に近くない場合があります。

-

カスタマーマネージド Active Directory ドメインで作成された DNS SRV レコード (これらのレコードは

_ldap._tcp.<DnsDomainName>および の構文を使用します_kerberos._tcp.<DnsDomainName>) の不整合。これは、AD Connector がこれらの SRV レコードに基づいて有効なドメインコントローラーを見つけて接続できなかった場合に発生する可能性があります。 -

AD Connector とファイアウォールデバイスなどのカスタマーマネージド AD 間のネットワークの問題。

ドメインコントローラー、DNS サーバー、およびディレクトリネットワークインターフェイスの VPC フローログでネットワークパケットキャプチャ

接続の問題

AD Connector の接続に関する一般的な問題は次のとおりです

オンプレミスのディレクトリに接続しようとすると、「Connectivity issues detected」(接続の問題が検出されました) というエラーが表示される

オンプレミスディレクトリに接続すると、次のようなエラーメッセージが表示されます。接続の問題が検出されました。IP の場合は LDAP が使用不可 (TCP ポート 389)、IP の場合は <IP アドレス> Kerberos/認証が使用不可 (TCP ポート 88)、<IP アドレス> リストされているポートが使用可能であることを確認し、オペレーションを再試行してください。

AD Connector は、以下のポート上で TCP および UDP によってオンプレミスのドメインコントローラーと通信できる必要があります。セキュリティグループおよびオンプレミスのファイアウォールが、これらのポート上の TCP および UDP 通信を許可していることを確認します。詳細については、「AD Connector の前提条件」を参照してください。

-

88 (Kerberos)

-

389 (LDAP)

必要に応じて、追加の TCP/UDP ポートが必要になる場合があります。これらのポートの一部については、次のリストを参照してください。Active Directory で使用されるポートの詳細については、 Microsoftドキュメントの「Active Directory ドメインと信頼のファイアウォールを設定する方法

-

135 (RPC エンドポイントマッパー)

-

646 (LDAP SSL)

-

3268 (LDAP GC)

-

3269 (LDAP GC SSL)

オンプレミスのディレクトリに接続しようとすると、「DNS unavailable」(DNS が使用できません) というエラーが表示される

オンプレミスのディレクトリに接続するときに、次のようなエラーメッセージが表示されます。

DNS unavailable (TCP port 53) for IP: <DNS IP address>AD Connector は、ポート 53 上で TCP および UDP によってオンプレミスの DNS サーバーと通信できる必要があります。セキュリティグループおよびオンプレミスのファイアウォールが、このポート上の TCP および UDP 通信を許可していることを確認します。詳細については、「AD Connector の前提条件」を参照してください。

オンプレミスのディレクトリに接続しようとすると、「SRV record」(SRV レコード) というエラーが表示される

オンプレミスのディレクトリに接続するときに、次のいずれかまたは複数のエラーメッセージが表示されます。

SRV record for LDAP does not exist for IP: <DNS IP address> SRV record for Kerberos does not exist for IP: <DNS IP address>AD Connector は、ディレクトリに接続するときに、_ldap._tcp. および <DnsDomainName>_kerberos._tcp. SRV レコードを取得する必要があります。ディレクトリに接続するときに、サービスが指定された DNS サーバーからこれらのレコードを取得できない場合、このエラーが表示されます。これらの SRV レコードの詳細については、「SRV record requirements」を参照してください。<DnsDomainName>

認証問題

AD Connector の一般的な認証問題は次のとおりです。

スマートカード Amazon WorkSpaces で にサインインしようとすると、「証明書の検証に失敗しました」というエラーが表示される

スマートカードを使用して WorkSpaces にサインインしようとすると、次のようなエラーメッセージが表示されます。ERROR: Certificate Validation failed。ブラウザまたはアプリケーションを再起動してもう一度試し、正しい証明書を選択していることを確認してください。このエラーは、スマートカードの証明書が証明書を使用するクライアントに正しく保存されていない場合に発生します。AD Connector とスマートカードの要件の詳細については、「前提条件」を参照してください。

ユーザーの証明書ストアに証明書を保存するスマートカードの機能をトラブルシューティングするには、次の手順に従います。

-

証明書へのアクセスに問題があるデバイスで、Microsoft Management Console (MMC) にアクセスします。

重要

先に進む前に、スマートカードの証明書のコピーを作成します。

-

MMC の証明書ストアに移動します。証明書ストアからユーザーのスマートカード証明書を削除します。MMC で証明書ストアを表示する方法の詳細については、Microsoft ドキュメントの「方法: MMC スナップインを使用して証明書を参照する

」を参照してください。 -

スマートカードを削除します。

-

スマートカードを再挿入して、ユーザーの証明書ストアにスマートカード証明書を再入力できるようにします。

警告

スマートカードが証明書を User Store に再入力していない場合、WorkSpaces スマートカード認証には使用できません。

AD Connector のサービスアカウントには、次のものが必要です:

-

my/spnがサービスプリンシパル名に追加される -

LDAP サービスに委任

証明書がスマートカードに再入力されると、オンプレミスドメインコントローラーをチェックして、サブジェクト代替名のユーザープリンシパルネーム (UPN) マッピングからブロックされているかどうかを判断する必要があります。この変更の詳細については、Microsoft ドキュメントの「UPN マッピングのサブジェクトの別名を無効にする方法

ドメインコントローラーのレジストリキーを確認するには、次の手順に従います:

-

「レジストリエディター」で、次のレジストリエントリに移動します

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Kdc\UseSubjectAltName

-

UseSubjectAltName の値を検査します。

-

値が 0 に設定されている場合、サブジェクト代替名のマッピングは無効になり、特定の証明書を 1 人のユーザーにのみ明示的にマッピングする必要があります。証明書が複数のユーザーにマッピングされ、この値が 0 の場合、その証明書を使用したログインは失敗します。

-

値が設定または 1 に設定されていない場合は、特定の証明書を 1 ユーザーのみに明示的にマッピングするか、ログインにサブジェクト代替名フィールドを使用する必要があります。

-

証明書にサブジェクト代替名フィールドが存在する場合、優先順位が付けられます。

-

サブジェクト代替名フィールドが証明書に存在しず、証明書が複数のユーザーに明示的にマッピングされている場合、その証明書を使用したログインは失敗します。

-

-

-

注記

レジストリキーがオンプレミスのドメインコントローラーで設定されている場合、AD Connector は Active Directory でユーザーを見つけることができず、上記のエラーメッセージが表示されます。

認証機関 (CA) 証明書は、AD Connector スマートカード証明書にアップロードする必要があります。証明書には OCSP 情報が含まれている必要があります。CA の追加要件を以下の通りです:

-

証明書は、ドメインコントローラー、認証機関サーバー、WorkSpaces の信頼されたルート権限にある必要があります。

-

オフライン CA 証明書とルート CA 証明書には OSCP 情報は含まれません。これらの証明書には、取り消しに関する情報が含まれています。

-

スマートカード認証にサードパーティーの CA 証明書を使用している場合は、CA 証明書と中間証明書を Active Directory NTAuth ストアに発行する必要があります。これらは、すべてのドメインコントローラー、認証機関サーバー、WorkSpaces の信頼できるルート権限にインストールされる必要があります。

-

次のコマンドを使用して、Active Directory NTAuth ストアに証明書を発行できます。

certutil -dspublish -fThird_Party_CA.cerNTAuthCA

-

NTAuth ストアへの証明書の発行の詳細については、一般的なアクセスカードのインストールで Amazon WorkSpaces をアクセスするガイドの「Enterprise NTAuth ストアに発行済み CA 証明書をインポートする」を参照してください。

ユーザー証明書または CA チェーン証明書が OCSP によって検証されているかどうかを確認するには、次の手順に従います:

-

スマートカード証明書を C: ドライブなどのローカルマシン上の場所にエクスポートします。

-

コマンドラインプロンプトを開き、エクスポートされたスマートカード証明書が保存されている場所に移動します。

-

次のコマンドを入力します。

certutil -URLCertficate_name.cer -

コマンドを使用すると、ポップアップウィンドウが表示されます。右隅の [OCSP オプション] を選択し、[取得] を選択します。「検証済み」のステータスで返されるはずです。

certutil コマンドの詳細については、Microsoft ドキュメントの「certutil

AD Connector で使用されるサービスアカウントで認証を試みると、「Invalid Credentials」(無効な認証情報) というエラーが表示される

このエラーは、ドメインコントローラーのハードドライブ容量が不足している場合に発生する場合があります。ドメインコントローラーのハードドライブがいっぱいでないことを確認します。

AD Connector サービスアカウントを更新しようとすると、「エラーが発生した」または「予期しないエラー」が表示されます

Amazon WorkSpaces コンソール起動ウィザードなどの AWS エンタープライズアプリケーションでユーザーを検索する際に、次のエラーまたは症状が発生します。

-

エラーが発生しました。問題が解決しない場合は、コミュニティフォーラムの AWS サポート チームおよび AWS プレミアムサポートにお問い合わせください。 -

エラーが発生しました。ディレクトリには認証情報の更新が必要です。ディレクトリ認証情報を更新してください。

AD Connector で AD Connector サービスアカウントの認証情報を更新しようとすると、次のエラーメッセージが表示されます。

-

予期しないエラー。予期しないエラーが発生しました。 -

エラーが発生しました。サービスアカウントとパスワードの組み合わせでエラーが発生しました。もう一度試してください。

AD Connector ディレクトリのサービスアカウントは、カスタマーマネージド Active Directory にあります。アカウントは、エンタープライズアプリケーションに代わって AWS AD Connector を介してカスタマーマネージド Active Directory ドメインに対してクエリとオペレーションを実行するための ID として使用されます。AD Connector は、Kerberos と LDAP を使用してこれらのオペレーションを実行します。

次のリストでは、これらのエラーメッセージの意味について説明します。

-

時刻の同期と Kerberos に問題がある可能性があります。AD Connector は Kerberos 認証リクエストを Active Directory に送信します。これらのリクエストには時間的制約があり、遅延すると失敗します。カスタマーマネージドドメインコントローラー間にタイム同期の問題がないことを確認します。この問題を解決するには、 Microsoftドキュメントの「レコメンデーション - 信頼できる時間ソースを使用してルート PDC を設定し、広範な時間ずれを回避する

」を参照してください。タイムサービスと同期の詳細については、以下を参照してください。 -

AD Connector とカスタマーマネージドドメインコントローラーの間にファイアウォールや VPN ハードウェア設定などのネットワーク MTU

制限がある中間ネットワークデバイスは、ネットワークの断片化 のためにこのエラーを引き起こす可能性があります。 -

MTU 制限を確認するには、カスタマーマネージドドメインコントローラーと、AD Connector を介して接続されているディレクトリサブネットの 1 つで起動される Amazon EC2 インスタンスとの間で Ping テスト

を実行できます。フレームサイズは、デフォルトのサイズである 1500 バイト以下にする必要があります -

ping テストは、フレームサイズが 1500 バイト (ジャンボフレームとも呼ばれます) を超え、フラグメント化することなく AD Connector VPC とサブネットに到達できるかどうかを理解するのに役立ちます。さらに、ネットワークチームに確認し、ジャンボフレームが中間ネットワークデバイスで許可されていることを確認します。

-

-

AD Connector でクライアント側の LDAPS が有効になっていて、証明書の有効期限が切れている場合、この問題が発生する可能性があります。サーバー側の証明書と CA 証明書の両方が有効で、有効期限が切れておらず、LDAPsドキュメントの要件を満たしていることを確認します。

-

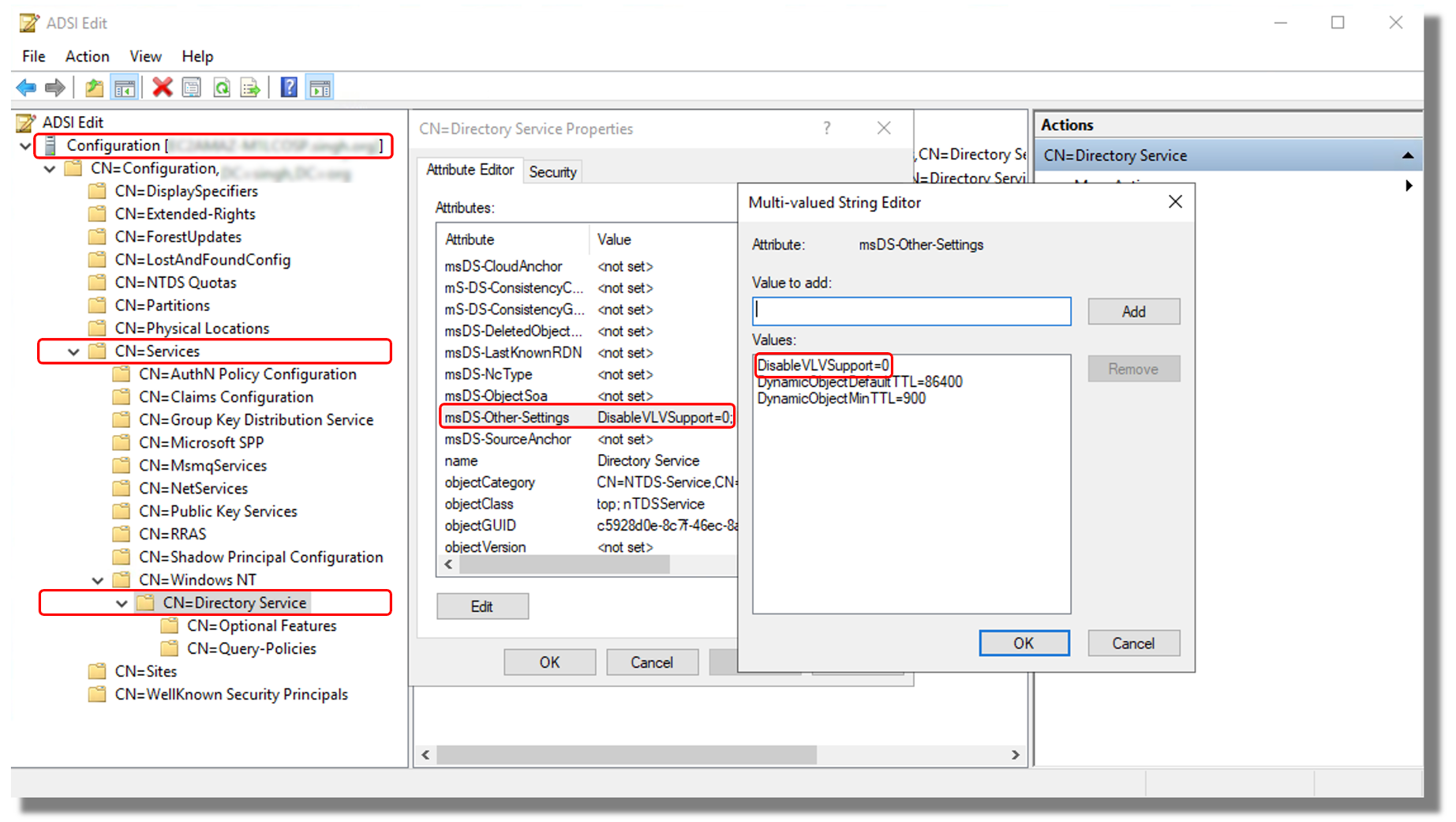

カスタマーマネージド Active Directory ドメインで仮想リストビューのサポート

が無効になっている場合、AD Connector AWS は LDAP クエリで VLV 検索を使用するため、アプリケーションはユーザーを検索できません。DisableVLVSupport がゼロ以外の値に設定されている場合、仮想リストビューのサポートは無効になります。次の手順を使用して、Active Directory で仮想リストビュー (VLV) サポート が有効になっていることを確認します。 -

Schema Admin 認証情報を持つアカウントを使用して、スキーママスターロール所有者としてドメインコントローラーにログインします。

-

Start and then Run を選択し、 と入力します

Adsiedit.msc。 -

ADSI Edit ツールで、Configuration Partition に接続し、Configuration[DomainController] ノードを展開します。

-

CN=Configuration、DC=DomainName コンテナを展開します。

-

CN=Services オブジェクトを展開します。

-

CN=Windows NT オブジェクトを展開します。

-

CN=Directory Service オブジェクトを選択します。プロパティを選択します。

-

属性リストで、msds-Other-Settings を選択します。[Edit] (編集) を選択します。

-

Values リストで、DisableVLVSupport=x のインスタンスのうち、x が 0 と等しくないインスタンスを選択し、Remove を選択します。

-

削除したら、 と入力します

DisableVLVSupport=0。[追加] を選択します。 -

[OK] を選択します。ADSI 編集ツールを閉じることができます。次の図は、ADSI 編集ウィンドウの複数値文字列エディタダイアログボックスを示しています。

注記

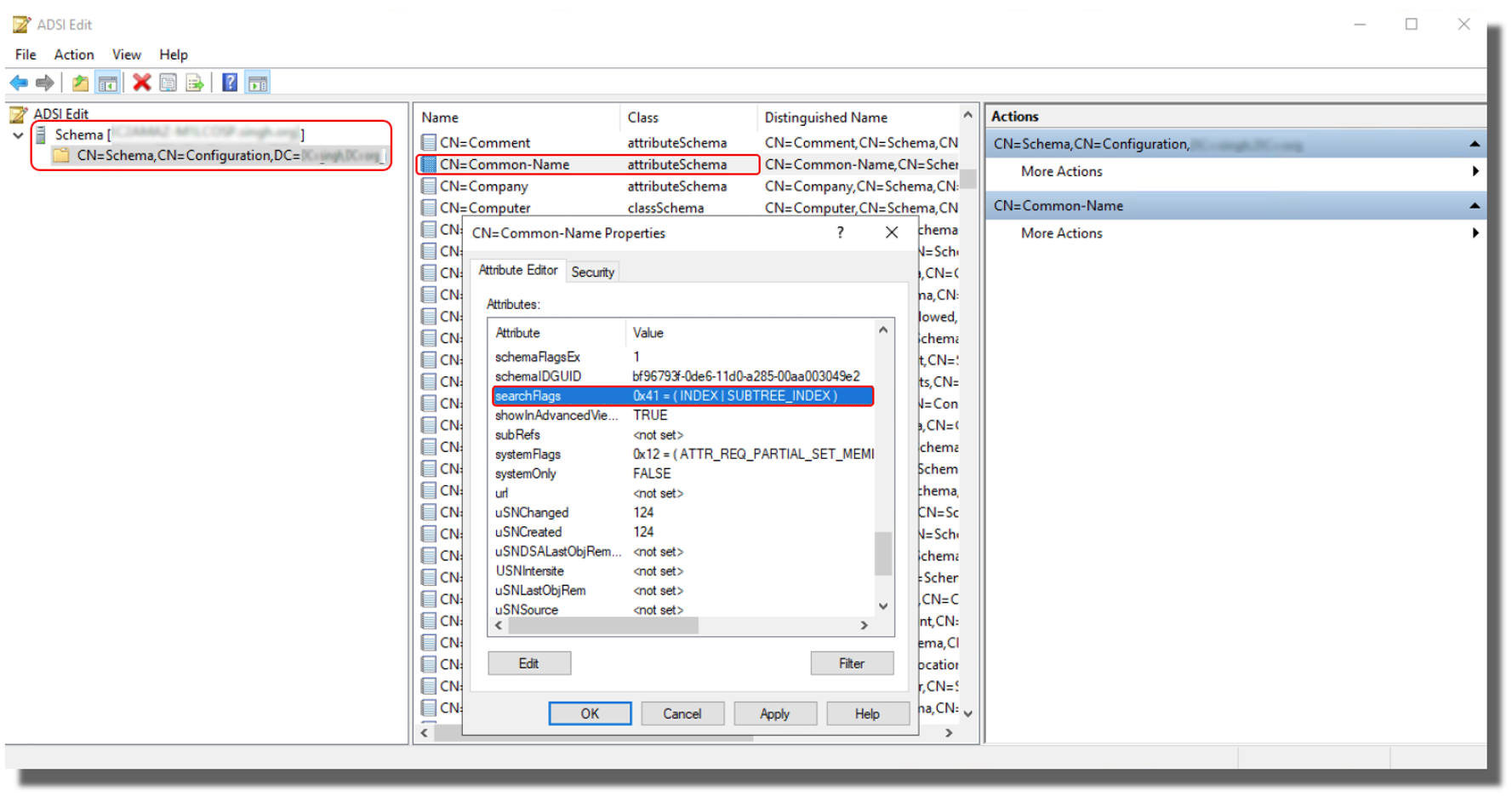

ユーザー数が 100,000 人を超える大規模な Active Directory インフラストラクチャでは、特定のユーザーのみを検索できる場合があります。ただし、すべてのユーザーを一度に一覧表示しようとすると (WorkSpaces Launch Wizard ですべてのユーザーを表示など)、VLV サポートが有効になっていても同じエラーが発生する可能性があります。AD Connector では、Subtree Index を使用して属性「CN」の結果をソートする必要があります。Subtree Index は、AD Connector がソートされた検索を完了できるようにする仮想リストビュー (LDAP) 検索オペレーションを実行するためにドメインコントローラーを準備するインデックスのタイプです。このインデックスは VLV 検索を改善し、MaxTempTableSize

と呼ばれる一時データベーステーブルの使用を防止します。このテーブルのサイズは異なる場合がありますが、デフォルトではエントリの最大数は 10,000 (デフォルトクエリポリシーの MaxTempTableSize 設定) です。MaxTempTableSize を増やすと、Subtree Indexing を使用するよりも効率が低下します。大規模な AD 環境でこれらのエラーを回避するには、Subtree Indexing を使用することをお勧めします。 -

以下のステップに従って ADSEdit を使用して、Active Directory スキーマの属性定義で検索フラグ

-

Schema Admin 認証情報を持つアカウントを使用して、スキーママスターロール所有者としてドメインコントローラーにログインします。

-

Start and Run を選択し、 と入力します

Adsiedit.msc。 -

ADSI 編集ツールで、スキーマパーティションに接続します。

-

CN=Schema、CN=Configuration、DC=DomainName コンテナを展開します。

-

「Common-Name」属性を見つけ、右クリックしてプロパティを選択します。

-

searchFlags 属性を見つけ、その値を に変更

65 (0x41)して、通常のインデックスとともに SubTree インデックスを有効にします。次の図は、ADSI 編集ウィンドウの CN=Common-Name プロパティダイアログボックスを示しています。

-

[OK] を選択します。ADSI 編集ツールを閉じることができます。

-

確認のために、AD が指定された属性の新しいインデックスを正常に作成したことを示すイベント ID 1137 (ソース: Active Directory_DomainServices) が表示されるはずです。

詳細については、「Microsoft ドキュメント

AWS アプリケーションを使用してユーザーまたはグループを検索すると、「認証できない」というエラーが表示される

AD Connector のステータスがアクティブであっても、ユーザーを検索したり、WorkSpaces や Quick Suite などのアプリケーションにログイン AWS したりすると、エラーが発生することがあります。AD Connector のサービスアカウントのパスワードが変更されているか、有効期限が切れている場合、AD Connector は Active Directory ドメインをクエリできなくなります。AD 管理者に連絡して、以下を確認してください。

-

AD Connector サービスアカウントのパスワードの有効期限が切れていないことを確認します。

-

AD Connector サービスアカウントに オプションがないことを確認しました。次回のログオン時にパスワードを変更する必要があります。

-

AD Connector サービスアカウントがロックされていないことを確認します。

-

パスワードの有効期限が切れているか変更されているかわからない場合は、サービスアカウントのパスワードをリセットし、AD Connector で同じパスワードを更新することもできます。

AD Connector サービスアカウントを更新しようとすると、ディレクトリ認証情報に関するエラーが表示される

AD Connector サービスアカウントを更新しようとすると、次のようなエラーメッセージが表示されます:

メッセージ: エラーが発生した ディレクトリには認証情報の更新が必要です。ディレクトリ認証情報を更新してください。エラー発生 ディレクトリには認証情報の更新が必要です。ディレクトリ認証情報を更新してください。「AD Connector サービスアカウントの認証情報の更新」メッセージ: エラー発生 リクエストに問題があります。以下の詳細を参照してください。サービスアカウントとパスワードの組み合わせでエラーが発生しました

時刻の同期と Kerberos に問題がある可能性があります。AD Connector は Kerberos 認証リクエストを Active Directory に送信します。これらのリクエストには時間的制約があり、遅延すると失敗します。この問題を解決するには、Microsoft ドキュメントの「推奨 - 権限のあるタイム ソースを使用してルート PDC を構成し、広範囲に及ぶ時刻のずれを回避する

一部のユーザーがディレクトリで認証されない

ユーザーアカウントの Kerberos 事前認証を有効にしておく必要があります。これは、新しいユーザーアカウントのデフォルト設定ですが、変更しないでください。この設定の詳細については、Microsoft TechNet の「事前認証

メンテナンスの問題

AD Connector の一般的なメンテナンス問題は次のとおりです

-

ディレクトリが「Requested」(リクエスト済み) の状態から変化しない

-

Amazon EC2 インスタンスのシームレスなドメイン結合の動作が停止した

ディレクトリが「Requested」(リクエスト済み) の状態から変化しない

5 分を経過しても、ディレクトリのステータスが「Requested」(リクエスト済み) の状態から変わらない場合は、ディレクトリを削除して、作成し直してください。If this problem persists, contact AWS サポート

Amazon EC2 インスタンスのシームレスなドメイン結合の動作が停止した

EC2 インスタンスのシームレスなドメイン結合が動作していたものの、その後、AD Connector がアクティブになっている時に停止した場合は、AD Connector サービスアカウントの認証情報が期限切れになっている可能性があります。認証情報が期限切れになると、AD Connector が Active Directory 内にコンピュータオブジェクトを作成できなくなる可能性があります。

この問題を解消するには、パスワードが一致するように、次の順序でサービスアカウントのパスワードを更新します。

-

Active Directory のサービスアカウントのパスワードを更新します。

-

Directory Serviceでの AD Connector のサービスアカウントのパスワードを更新します。詳細については、「での AD Connector サービスアカウントの認証情報の更新 AWS マネジメントコンソール」を参照してください。

重要

のパスワードのみを更新 Directory Service しても、パスワードの変更は既存のオンプレミス Active Directory にプッシュされないため、前の手順で示した順序で更新することが重要です。

AD Connector を削除できない

AD Connector が動作不能な状態に切り替わると、ドメインコントローラーにアクセスできなくなります。AD Connector にリンクされているアプリケーションがまだ存在する場合は、それらのアプリケーションの 1 つが引き続きディレクトリを使用している可能性があるため、AD Connector の削除をブロックします。AD Connector を削除するには、無効にする必要があるアプリケーションのリストについては、「AD Connector を削除する」を参照してください。AD Connector を削除できない場合は、 を通じてヘルプをリクエストできますAWS サポート

AD Connector 発行者を調査するための一般的なツール

次のツールを使用して、作成、認証、接続に関連するさまざまな AD Connector の問題をトラブルシューティングできます。

- DirectoryServicePortTest ツール

-

DirectoryServicePortTest テストツールは、AD Connector とカスタマーマネージド Active Directory または DNS サーバー間の接続問題をトラブルシューティングする場合に役立ちます。ツールの使用方法の詳細については、「」を参照してくださいAD Connector をテストする。

- パケットキャプチャツール

-

組み込みWindowsパッケージキャプチャユーティリティ (netsh

) を使用して、潜在的なネットワークまたは Active Directory 通信 (ldap および kerberos) の問題を調査およびトラブルシューティングできます。詳細については、「Capture a Network Trace without installing anything 」(インストールを一切行わずにネットワークトレースをキャプチャする) を参照してください。 - VPC フローログ

-

AD Connector から受信および送信されるリクエストをよりよく理解するために、ディレクトリネットワークインターフェイスの VPC フローログを設定できます。で使用するために予約されているすべてのネットワークインターフェイスは、 の説明 Directory Service で識別できます

AWS created network interface for directory。your-directory-idシンプルなユースケースは、多数のドメインコントローラーを持つカスタマーマネージド Active Directory ドメインを使用した AD Connector の作成時です。VPC フローログを使用し、Kerberos ポート (88) でフィルタリングして、カスタマーマネージド Active Directory 内のどのドメインコントローラーが認証のために問い合わせられているかを調べることができます。