翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

チュートリアル: CodePipeline を使用して Amazon EKS にデプロイする

このチュートリアルは、Amazon EKS で設定したクラスターにコードをデプロイするデプロイアクションを CodePipeline で作成する方法について説明します。

EKS アクションは、パブリック EKS クラスターとプライベート EKS クラスターの両方をサポートします。プライベートクラスターは EKS で推奨されるタイプですが、どちらのタイプもサポートされています。

注記

コンソールでのパイプライン作成の一環として、CodePipeline は S3 アーティファクトバケットをアーティファクトとして使用します (これは S3 ソースアクションで使用するバケットとは異なります)。S3 アーティファクトバケットがパイプラインのアカウントとは異なるアカウントにある場合は、S3 アーティファクトバケットが安全であり、信頼できる AWS アカウント によって所有されていることを確認します。

注記

このアクションでは、CodePipeline マネージド CodeBuild コンピューティングを使用して、ビルド環境でコマンドを実行します。コマンドアクションを実行すると、 AWS CodeBuildで別途料金が発生します。

注記

EKS デプロイアクションは V2 タイプのパイプラインでのみ使用できます。

前提条件

このチュートリアルで CD パイプラインを作成する前に、いつくかのリソースを用意する必要があります。使用を開始するために必要なものは以下のとおりです。

注記

これらのリソースはすべて、同じ AWS リージョン内に作成する必要があります。

-

サンプル

deployment.yamlファイルを追加するソースコントロールリポジトリ (このチュートリアルでは GitHub を使用します)。 -

以下の ステップ 3: IAM の CodePipeline サービスロールポリシーを更新する を使用してこのアクションのアクセス許可で更新された、既存の CodePipeline サービスロールを使用する必要があります。必要なアクセス許可は、作成するクラスターのタイプに基づきます。詳細については、「サービスロールのポリシーのアクセス許可」を参照してください。

-

ECR またはイメージリポジトリにプッシュした作業イメージとリポジトリタグ。

これらの前提条件を満たした後、チュートリアルに進んで CD パイプラインを作成できます。

ステップ 1: (オプション) Amazon EKS でクラスターを作成する

パブリックエンドポイントまたはプライベートエンドポイントを使用して EKS クラスターを作成できます。

次の手順では、EKS でパブリッククラスターまたはプライベートクラスターを作成します。クラスターをすでに作成している場合、このステップはオプションです。

Amazon EKS にクラスターを作成する

このステップでは、EKS にクラスターを作成します。

パブリッククラスターを作成する

-

EKS コンソールを開いて [クラスターの作成] を選択します。

-

[名前] で、クラスターに名前を付けます。[次へ] を選択します。

-

[作成] を選択します。

Amazon EKS でプライベートクラスターを作成する

プライベートエンドポイントを使用してクラスターを作成する場合は、プライベートサブネットのみをアタッチし、それらにインターネット接続があることを確認してください。

プライベートエンドポイントを使用してクラスターを作成するには、次の 5 つのサブステップに従います。

コンソールで VPC を作成します。

-

VPC コンソールを開いて [VPC の作成] を選択します。

-

[VPC 設定] で、[VPC など] を選択します。

-

1 つのパブリックサブネットと 4 つのプライベートサブネットを作成することを選択します。[Create VPC(VPC の作成)] を選択します。

-

サブネットページで、[プライベート] を選択します。

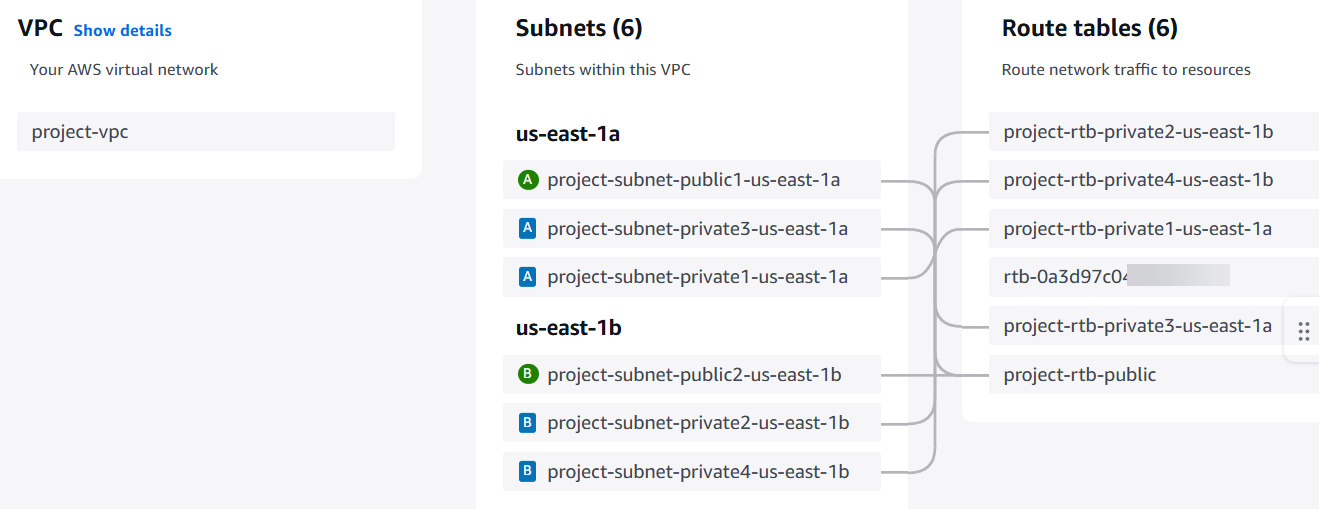

VPC 内のプライベートサブネットを確認する

-

VPC に移動し、VPC ID を選択して VPC の詳細ページを開きます。

-

VPC の詳細ページで、[リソースマップ] タブを選択します。

-

図を確認して、プライベートサブネットを書き留めます。サブネットにはパブリックまたはプライベートのステータスを示すラベルが表示され、各サブネットはルートテーブルにマッピングされます。

プライベートクラスターにはすべてのプライベートサブネットがあることに注意してください。

-

NAT ゲートウェイをホストするパブリックサブネットを作成します。一度に VPC にアタッチできるインターネットゲートウェイは 1 つだけです。

パブリックサブネット内に NAT ゲートウェイを作成する

-

パブリックサブネットで、NAT ゲートウェイを作成します。VPC コンソールに移動し、[インターネットゲートウェイ]を選択します。[インターネットゲートウェイの作成] を選択します。

-

[名前] にインターネットゲートウェイの名前を入力します。[インターネットゲートウェイの作成] を選択します。

プライベートサブネットのルートテーブルを更新して、トラフィックを NAT ゲートウェイに転送します。

プライベートサブネットのルートテーブルに NAT ゲートウェイを追加する

-

VPC コンソールに移動し、[サブネット] を選択します。

-

各プライベートサブネットで選択して、詳細ページでそのサブネットのルートテーブルを選択し、[ルートテーブルの編集] を選択します。

-

プライベートサブネットのルートテーブルを更新して、インターネットトラフィックを NAT ゲートウェイに転送します。[Add Rule] (ルートの追加) を選択します。追加するオプションから [NAT ゲートウェイ] を選択します。作成したインターネットゲートウェイを選択します。

-

パブリックサブネットのカスタムルートテーブルを作成します。パブリックサブネットのネットワークアクセスコントロールリスト (ACL) で、プライベートサブネットからのインバウンドトラフィックが許可されていることを確認します。

-

[Save changes] (変更の保存) をクリックします。

このステップでは、EKS にクラスターを作成します。

プライベートクラスターを作成する

-

EKS コンソールを開いて [クラスターの作成] を選択します。

-

[名前] で、クラスターに名前を付けます。[次へ] を選択します。

-

VPC およびその他の設定情報を指定します。[作成] を選択します。

EKS クラスターは、パブリッククラスターでもプライベートクラスターでもかまいません。このステップは、プライベートエンドポイントのみを持つクラスター用です。クラスターがプライベートであることを確認してください。

ステップ 2: Amazon EKS でプライベートクラスターを設定する

このステップは、プライベートクラスターを作成している場合にのみ適用されます。このステップは、プライベートエンドポイントのみを持つクラスター用です。

クラスターを設定する

-

[ネットワーク] タブの EKS クラスターにのみプライベートサブネットをアタッチします。ステップ 1: (オプション) Amazon EKS でクラスターを作成する の「VPC 内のプライベートサブネットを確認する」セクションでキャプチャされたプライベートサブネットをアタッチします。

-

CodePipeline はパイプラインの S3 アーティファクトバケットからアーティファクトを保存および取得するため、プライベートサブネットがインターネットにアクセスできることを確認します。

ステップ 3: IAM の CodePipeline サービスロールポリシーを更新する

このステップでは、cp-service-role などの既存の CodePipeline サービスロールを CodePipeline がクラスターに接続するために必要なアクセス許可で更新します。既存のロールがない場合は、新しいロールを作成します。

CodePipeline サービスロールを次の手順で更新します。

CodePipeline サービスロールポリシーを更新するには

-

https://console.aws.amazon.com/iam/

で IAM コンソール を開きます。 -

コンソールダッシュボードで [ロール] を選択します。

-

cp-service-roleなどの CodePipeline サービスロールを検索します。 -

新しいインラインポリシーを追加します。

-

[ポリシーエディター] に、次のポリシーを入力します。

-

パブリッククラスターの場合は、次のアクセス許可を追加します。

-

プライベートクラスターの場合は、次のアクセス許可を追加します。プライベートクラスターには、該当する場合、VPC に対する追加のアクセス許可が必要です。

-

-

[ポリシーの更新] を選択してください。

ステップ 4: CodePipeline サービスロールのアクセスエントリを作成する

このステップでは、ステップ 3 で更新した CodePipeline サービスロールとマネージドアクセスポリシーを追加するアクセスエントリをクラスターに作成します。

-

EKS コンソールを開いてクラスターに移動します。

-

[リモートアクセス] タブを選択してください。

-

[IAM アクセスエントリ] で、[アクセスエントリの作成] を選択します。

-

[IAM プリンシパル ARN] で、

cp-service-roleなどのアクション用に更新したロールを入力します。[次へ] を選択します。 -

[ステップ 2: アクセスポリシーの追加] ページの [ポリシー名] で、

AmazonEKSClusterAdminPolicyなどのアクセス用のマネージドポリシーを選択します。[Add policy] を選択します。[次へ] を選択します。注記

これは、CodePipeline アクションが Kubernetes と通信するために使用するポリシーです。ベストプラクティスとして、マネージドポリシーではなく最小特権でポリシーのアクセス許可を絞り込むには、代わりにカスタムポリシーをアタッチします。

-

確認ページで、[作成] を選択します。

ステップ 5: ソースリポジトリを作成し、helm chart 設定ファイルを追加する

このステップでは、アクションに適した設定ファイル (Kubernetes マニフェストファイルまたは Helm チャート) を作成し、その設定ファイルをソースリポジトリに保存します。設定に適したファイルを使用します。詳細については、https://kubernetes.io/docs/reference/kubectl/quick-reference/

-

Kubernetes の場合は、マニフェストファイルを使用します。

-

Helm の場合は、Helm チャートを使用します。

-

GitHub リポジトリを作成するか、既存のものを使用します。

-

以下の例に示すように、Helm チャートファイルのリポジトリに新しい構造を作成します。

mychart |-- Chart.yaml |-- charts |-- templates | |-- NOTES.txt | |-- _helpers.tpl | |-- deployment.yaml | |-- ingress.yaml | `-- service.yaml `-- values.yaml -

ファイルをリポジトリのルートレベルに追加します。

ステップ 6: パイプラインを作成する

CodePipeline ウィザードを使用してパイプラインステージを作成し、ソースリポジトリを接続します。

パイプラインを作成するには

CodePipeline コンソール (https://console.aws.amazon.com/codepipeline/

) を開きます。 -

[ようこそ] ページ、[開始方法] ページ、または [パイプライン] ページで、[パイプラインの作成] を選択します。

-

[ステップ 1: 作成オプションを選択する] ページの [作成オプション] で、[カスタムパイプラインを構築する] オプションを選択します。[次へ] を選択します。

-

[ステップ 2: パイプラインの設定を選択する] で、[パイプライン名] に「

MyEKSPipeline」と入力します。 -

CodePipeline は、特徴と料金が異なる V1 タイプと V2 タイプのパイプラインを提供しています。V2 タイプは、コンソールで選択できる唯一のタイプです。詳細については、「パイプラインタイプ」を参照してください。CodePipeline の料金については、料金

を参照してください。 -

[サービスロール] で、ステップ 3 で更新したサービスロールを選択します。

-

[詳細設定] をデフォルト設定のままにし、[次へ] を選択します。

-

[ステップ 3: ソースステージの追加] ページの [ソースプロバイダー] で、[GitHub リポジトリへの接続を作成すること] を選択します。

-

[ステップ 4: ビルドステージの追加] ページで、[スキップ] を選択します。

-

[ステップ 5: デプロイステージの追加] ページで、[Amazon EKS] を選択します。

-

[デプロイ設定タイプ] で、[Helm] を選択します。

-

[Helm チャートの場所] で、

my-releaseなどのリリース名を入力します。[Helm チャートの場所] で、mychartなどの Helm チャートファイルのパスを入力します。 -

[次へ] を選択します。

-

-

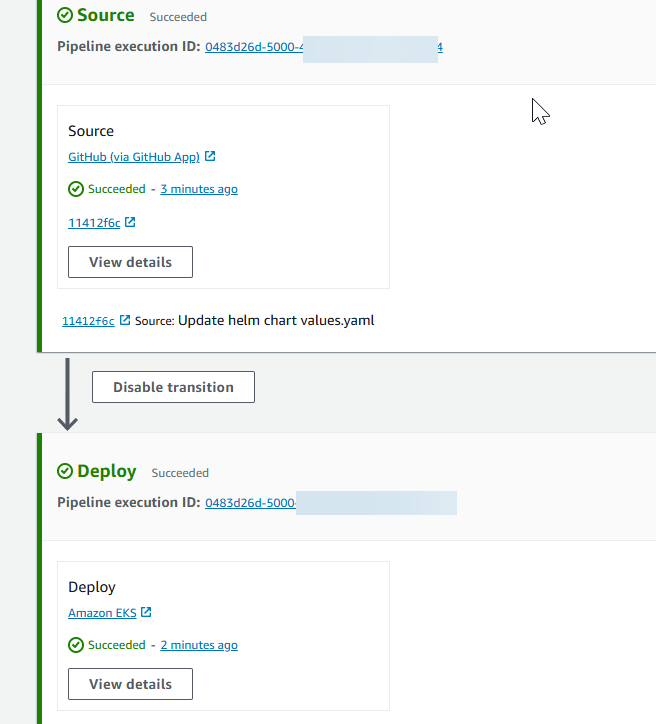

[Step 6: Review] ページで、パイプラインの設定を確認し、[Create pipeline] を選択してパイプラインを作成します。

-

パイプラインが正常に実行されたら、[詳細を表示] を選択してアクションのログを表示し、アクション出力を表示します。