翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

クラスターバックアップのセキュリティ

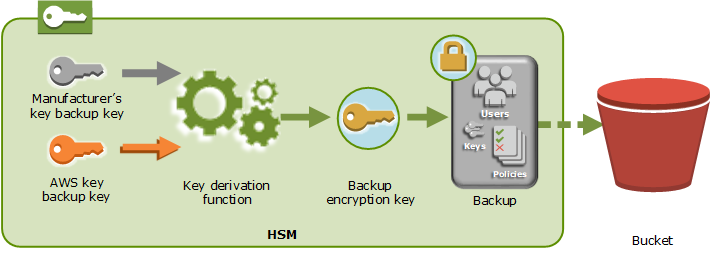

が HSM からバックアップ AWS CloudHSM を作成すると、HSM は送信前にすべてのデータを暗号化します AWS CloudHSM。データがプレーンテキスト形式で HSM から外部に出ることはありません。さらに、 はバックアップの復号に使用されるキーにアクセス AWS できない AWS ため、 によるバックアップの復号化はできません。

データを暗号化するために、HSM はエフェメラルバックアップキー (EBK) として知られる一意の暗号化キーを一時的に使用します。EBK は、 がバックアップ AWS CloudHSM を作成するときに HSM 内で生成される AES 256 ビット暗号化キーです。HSM は EBK を生成し、それを使用して NIST special publication 800-38F

EBK を暗号化するために、HSM は永続的バックアップキー (PBK) として知られる別の暗号化キーを使用します。PBK も、AES 256 ビット暗号化キーです。PBK を生成するために、HSM は NIST special publication 800-108

-

ハードウェア製造元が HSM に永続的に埋め込んだ、製造元キーバックアップキー (MKBK)。

-

AWS キーバックアップキー (AKBK)。初期設定時に HSM に安全にインストールされます AWS CloudHSM。

次の図に暗号化プロセスがまとめてあります。バックアップ暗号化キーは、永続的なバックアップキー (PBK) とエフェメラルバックアップキー (EBK) を指します。

AWS CloudHSM は、同じ製造元によって作成された所有 AWSの HSMs にのみバックアップを復元できます。すべてのバックアップがすべてのユーザー、キー、およびオリジナルの HSM を含んでいるため、復元された HSM はオリジナルと同じ保護およびアクセス制御を含んでいます。復元されたデータは、復元前に HSM にあった可能性がある他のデータをすべて上書きします。

バックアップは暗号化されたデータのみで構成されます。サービスが Amazon S3 にバックアップを保存する前に、サービスは AWS Key Management Service () を使用してバックアップを再度暗号化しますAWS KMS。