翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

コンソールを使用して、証跡イベントを新しいイベントデータストアにコピーする

このチュートリアルでは、履歴分析のために、証跡イベントを新しい CloudTrail Lake イベントデータストアにコピーする方法を説明します。証跡イベントのコピーに関する詳細については、「証跡イベントをイベントデータストアにコピーする」を参照してください。

新規イベントデータストアへ証跡イベントをコピーする

-

にサインイン AWS マネジメントコンソール し、https://console.aws.amazon.com/cloudtrail/

で CloudTrail コンソールを開きます。 -

ナビゲーションペインの [Lake] で、[イベントデータストア] を選択します。

-

[Create event data store] (イベントデータストアの作成) をクリックします。

-

[イベントデータストアの設定] ページの [全般の詳細] で、たとえば「

my-management-events-eds」と名前を付けます。イベントデートストアの意図をすぐに識別できる名前を使用するのがベストプラクティスです。CloudTrail の命名要件については、CloudTrail リソース、Amazon S3 バケット、KMS キーの命名要件 を参照してください。 -

イベントデータストアで使用したい [料金オプション] を選択します。料金オプションによって、イベントの取り込みと保存にかかる料金、および、ご使用のイベントデータストアでのデフォルトと最長の保持期間が決まります。詳細については、「AWS CloudTrail 料金表

」と「CloudTrail Lake のコスト管理」を参照してください。 以下のオプションが利用できます。

-

[1 年間の延長可能な保持料金] – 1 か月あたり取り込むイベントデータが 25 TB 未満で、最大 10 年間の柔軟な保存期間を希望する場合、一般的に推奨されます。最初の 366 日間 (デフォルトの保持期間) のストレージは、取り込み料金に含まれており追加料金はありません。366 日経過後は、保存期間を従量制料金で延長してご利用いただけます。これがデフォルトのオプションです。

-

デフォルトの保持期間: 366 日間

-

最長保持期間: 3,653 日間

-

-

[7 年間の保持料金] – 1 か月あたり 25 TB を超えるイベントデータを取り込む予定で、最長 7 年間の保存期間が必要な場合に推奨されます。データの保持は取り込み料金に含まれており、追加料金は発生しません。

-

デフォルトの保持期間: 2,557 日間

-

最長保持期間: 2,557 日間

-

-

-

イベントデータストアの保存期間を日数単位で指定します。保持期間は、1 年間の延長可能な保持料金オプションの場合で 7 日から 3,653 日 (約 10 年)、7 年間の保持料金オプションでは 7 日から 2,557 日 (約 7 年) に設定できます。

CloudTrail Lake は、イベントの

eventTimeが指定した保持期間内にあるかどうかを確認し、イベントを保持するかどうかを決定します。たとえば、90 日間の保持期間を指定した場合、eventTimeが 90 日前よりも古くなると、 CloudTrail はイベントを削除します。注記

CloudTrail は、

eventTimeが指定された保存期間より古い場合はイベントをコピーしません。適切な保持期間を決定するには、コピーしたい最も古いイベントからの日数と、そのイベントをイベントデータストアに保持したい日数の合計を計算します (保存期間 =

最も古いイベントからの日数+保持する日数)。例えば、コピーする最も古いイベントが 45 日前のもので、そのイベントをイベントデータストアにさらに 45 日間保持したい場合は、保持期間を 90 日間に設定します。 -

(オプション) [暗号化] で、独自の KMS キーを使用してイベントデータストアを暗号化するかどうかを選択します。デフォルトでは、イベントデータストア内のすべてのイベントは、 がユーザーに代わって AWS 所有および管理する KMS キーを使用して CloudTrail によって暗号化されます。

独自の KMS キーを使用して暗号化を有効にするには、[独自の AWS KMS key を使用する] を選択します。新規 を選択して AWS KMS key を作成するか、既存 を選択して既存の KMS キーを使用します。[Enter KMS alias] (KMS エイリアスの入力) で、エイリアスを

alias/MyAliasNameという形式で入力します。独自の KMS キーを使用するには、KMS キーポリシーを編集して CloudTrail ログの暗号化と復号を許可する必要があります。詳細については、「CloudTrail の AWS KMS キーポリシーを設定する」を参照してください。CloudTrail は AWS KMS マルチリージョンキーもサポートしています。マルチリージョンキーの詳細については、AWS Key Management Service デベロッパーガイドの「マルチリージョンキーを使用する」を参照してください。独自の KMS キーを使用すると、暗号化と復号の AWS KMS コストが発生します。イベントデータストアを KMS キーに関連付けた後で、KMS キーを削除または変更することはできません。

注記

組織のイベントデータストアの AWS Key Management Service 暗号化を有効にするには、管理アカウントに既存の KMS キーを使用する必要があります。

-

(オプション) Amazon Athena を使用してイベントデータに対しクエリを実行する場合は、[Lake クエリフェデレーション] で [有効] を選択します。フェデレーションを使用すると、 AWS Glue データカタログ内のイベントデータストアに関連するメタデータを表示したり、Athena のイベントデータに対して SQL クエリを実行したりできます。 AWS Glue データカタログに保存されているテーブルメタデータにより、Athena クエリエンジンはクエリするデータを検索、読み取り、処理する方法を知ることができます。詳細については、「イベントデータストアのフェデレーション」を参照してください。

Lake クエリフェデレーションを有効にするするには、[有効] を選択した後に、以下の操作を実行します。

-

新しいロールを作成するか、既存の IAM ロールを使用するかを選択します。 AWS Lake Formation は、このロールを使用してフェデレーションイベントデータストアのアクセス許可を管理します。CloudTrail コンソールを使用して新しいロールを作成すると、必要なアクセス許可を付与したロールが CloudTrail により自動的に作成されます。既存のロールを選択する場合は、そのロールのポリシーが必要最小限のアクセス許可を提供していることを確認してください。

-

新しいロールを作成する場合は、そのロールを識別する名前を指定します。

-

既存のロールを使用している場合は、使用したいロールを選択します。ロールは、ご自身のアカウント内に存在する必要があります。

-

-

(オプション) リソースポリシーを有効にする を選択して、リソースベースのポリシーをイベントデータストアに追加します。リソースベースのポリシーにより、どのプリンシパルがイベントデータストアでアクションを実行できるかを制御できます。たとえば、他のアカウントのルートユーザーがこのイベントデータストアにクエリを実行し、クエリ結果を表示できるようにするリソースベースのポリシーを追加できます。エンドポイントポリシーの例については、「イベントデータストアのリソースベースのポリシーの例」を参照してください。

リソースベースのポリシーには 1 つ以上のステートメントが含まれます。ポリシー内の各ステートメントは、イベントデータストアへのアクセスを許可または拒否されるプリンシパルと、プリンシパルがイベントデータストアリソースに対して実行できるアクションを定義します。

イベントデータストアのリソースベースのポリシーでは、次のアクションがサポートされています。

-

cloudtrail:StartQuery -

cloudtrail:CancelQuery -

cloudtrail:ListQueries -

cloudtrail:DescribeQuery -

cloudtrail:GetQueryResults -

cloudtrail:GenerateQuery -

cloudtrail:GenerateQueryResultsSummary -

cloudtrail:GetEventDataStore

組織のイベントデータストアの場合、CloudTrail は、委任管理者アカウントが組織のイベントデータストアで実行できるアクションを一覧表示するデフォルトのリソースベースのポリシーを作成します。このポリシーのアクセス許可は、 の委任管理者アクセス許可から取得されます AWS Organizations。このポリシーは、組織イベントデータストアまたは組織への変更 (CloudTrail 委任管理者アカウントの登録または削除など) 後に自動的に更新されます。

-

-

(オプション) [タグ] で、1 つまたは複数のカスタムタグ (キーと値のペア) をデータセットに追加します。タグは CloudTrail イベントデータストアを識別するのに役立ちます。例えば、

stageという名前のprodという値のタグをアタッチできます。タグを使用して、イベントデータストアへのアクセスを制限できます。タグを使用して、イベントデータストアのクエリコストと取り込みコストを追跡することもできます。タグを使用してコストを追跡する方法については、「CloudTrail Lake イベントデータストア用のユーザー定義コスト配分タグの作成」を参照してください。タグに基づいてイベントデータストアへのアクセスを認可するために IAM ポリシーを使用する方法の詳細については、「例: タグに基づいたイベントデータストアを作成または削除するためのアクセスの拒否」を参照してください。でタグを使用する方法については AWS、「 AWS リソースのタグ付けユーザーガイド」の「 AWS リソースのタグ付け」を参照してください。

-

[次へ] を選択して、イベントデータストアを設定します。

-

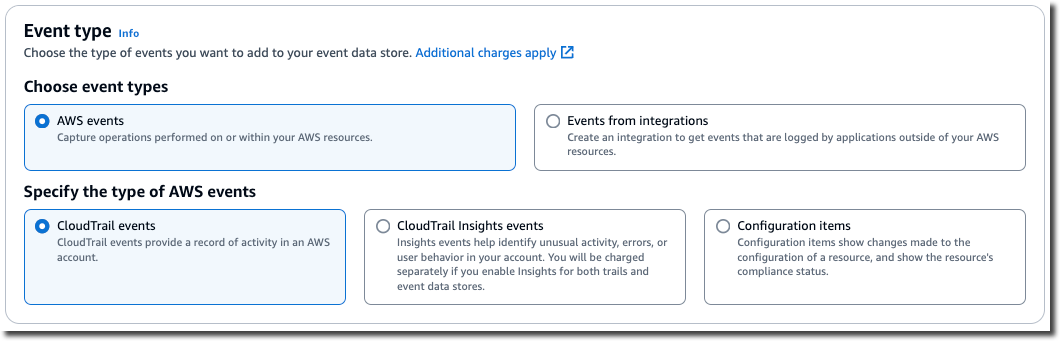

[イベントの選択]ページで、[イベントタイプ] はデフォルトの選択のままにします。

-

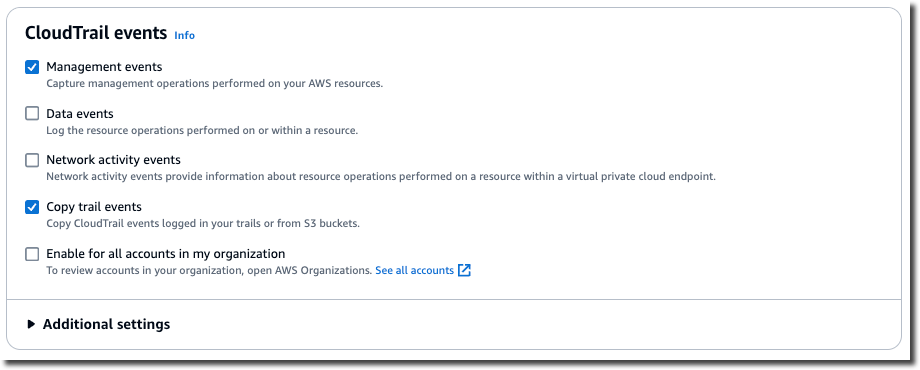

[CloudTrail イベント] では、[管理イベント] が選択された状態のまま、[証跡イベントのコピー] を選択します。この例では、イベントデータストアは過去のイベントの分析にのみ使用し、将来のイベントは取り込まないため、イベントタイプを考慮する必要はありません。

既存の証跡を置き換えるためにイベントデータストアを作成する場合は、証跡と同じイベントセレクターを選択して、イベントデータストアが同じイベント範囲であることを確認してください。

-

組織のイベントデートストアの場合は、[組織内の全アカウントで有効にする] を選択します。このオプションは、 AWS Organizations でアカウントを設定していない場合は変更できません。

注記

組織のイベントデータストアを作成する場合、組織イベントデータストアに証跡イベントをコピーできるのは管理アカウントだけなので、組織の管理アカウントでサインインする必要があります。

-

[追加設定] で、[イベントの取り込み] を選択解除します。この例では、コピーされたイベントのクエリのみを扱い、イベントデータストアでは未来のイベントを取り込まないためです。デフォルトでは、イベントデータストアはすべての のイベントを収集 AWS リージョン し、作成時にイベントの取り込みを開始します。

-

[管理イベント] は、デフォルト設定のままにします。

-

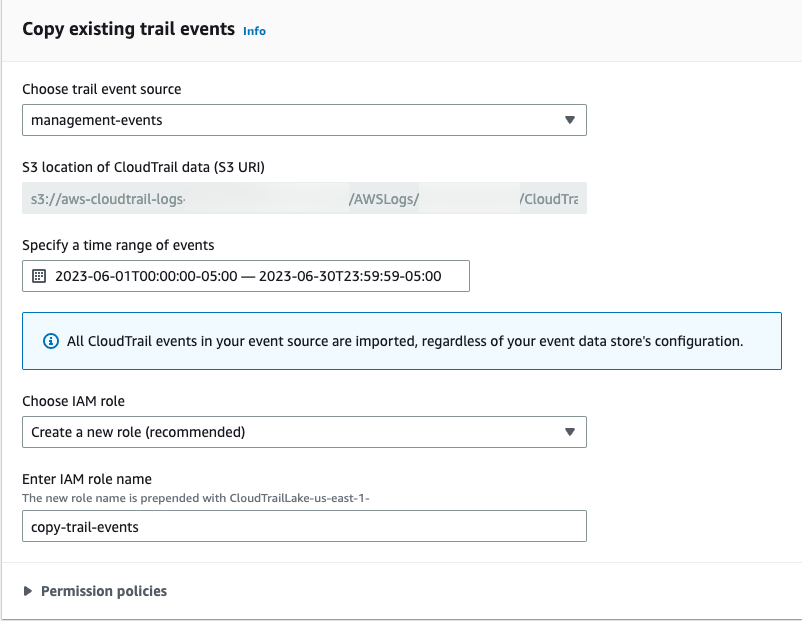

[証跡イベントのコピー] 領域で、以下の手順を完了してください。

-

コピーするトレイルを選択します。この例では、

management-eventsという名前の証跡を扱います。デフォルトでは、CloudTrail は S3 バケットの

CloudTrailプレフィックスとプレフィックス内のCloudTrailプレフィックスに含まれる CloudTrail イベントのみをコピーし、他の AWS サービスのプレフィックスはチェックしません。別のプレフィックスに含まれる CloudTrail イベントをコピーする場合は、[Enter S3 URI] (S3 URI を入力)、[Browse S3] (S3 を閲覧) の順に選択してプレフィックスを参照します。証跡のソース S3 バケットがデータ暗号化に KMS キーを使用している場合は、CloudTrail によるデータの復号を KMS キーポリシーが許可するようにしてください。ソース S3 バケットが複数の KMS キーを使用する場合、各キーのポリシーを更新して、CloudTrail によるバケット内のデータの復号を許可する必要があります。KMS キーポリシーの更新の詳細については、「ソース S3 バケット内のデータを復号化するための KMS キーポリシー」を参照してください。 -

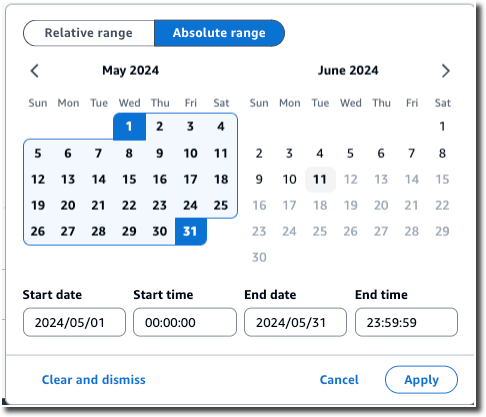

イベントをコピーする時間範囲を選択します。CloudTrail は、証跡イベントのコピーを試みる前に、プレフィックスとログファイル名をチェックして、選択した開始日と終了日の間の日付が名前に含まれていることを確認します。[Relative range] (相対範囲) または[Absolute range] (絶対範囲) を選択することができます。ソース証跡と送信先イベントデータストア間でイベントが重複しないようにするには、イベントデータストアの作成よりも前の時間範囲を選択します。

-

[相対範囲] を選択した場合、過去 6 か月、1 年、2 年、7 年またはカスタム範囲でログに記録されたイベントをコピーすることを選択できます。CloudTrail は、選択した期間内に記録されたイベントをコピーします。

-

[Absolute range] (絶対範囲) を選択した場合、特定の開始日と終了日を選択できます。CloudTrail は、選択した開始日と終了日の間に発生したイベントをコピーします。

この例では、[絶対範囲] を選択し、5 月の全日を選択します。

-

-

[Permissions] (アクセス許可) については、以下の IAM ロールのオプションから選択します。既存の IAM ロールを選択する場合は、IAM ロールポリシーが必要なアクセス許可を提供していることを確認してください。IAM ロールの許可の更新の詳細については、「証跡イベントをコピーするための IAM 許可」を参照してください。

-

[Create a new role (recommended)] (新しいロールの作成 (推奨)) を選択して、新しい IAM ロールを作成します。[Enter IAM role name] (IAM ロール名を入力してください) に、ロールの名前を入力します。CloudTrail は、この新しいロールに必要なアクセス許可を自動的に作成します。

-

リストにないカスタム IAM ロールを使用するには、[カスタム IAM ロール ARN を使用する] を選択してください。[Enter IAM role ARN] (IAM ロールの ARN を入力) で、IAM ARN を入力します。

-

ドロップダウンリストから既存の IAM ロールを選択します。

この例では、[新しいロールを作成し (推奨)] を選択し、

copy-trail-eventsと名前をつけます。 -

-

-

[Next] (次へ) を選択して、選択内容を確認します。

-

[Review and create] (確認と作成) ページで、選択内容を確認します。セクションを変更するには、[Edit] (編集) をクリックします。イベントデータストアを作成する準備が整ったら、[Create event data store] (イベントデータストアの作成) をクリックします。

-

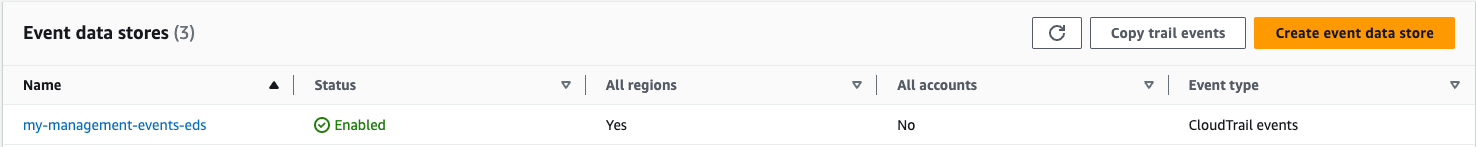

新しいイベントデータストアが、[イベントデータストア] ページの [イベントデータストア] テーブルに表示されます。

-

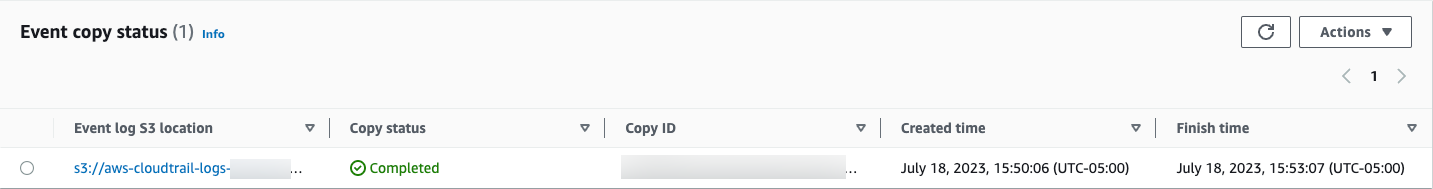

イベントデータストア名を選択すると、詳細ページが表示されます。詳細ページには、イベントデータストアの詳細とコピーのステータスが表示されます。イベントのコピーステータスは、[イベントコピーのステータス] 領域に表示されます。

証跡イベントのコピーが完了すると、その[Copy status] (コピー ステータス) は、エラーがない場合は[Completed] (完了) に設定され、エラーが発生した場合は[Failed] (失敗) に設定されます。

-

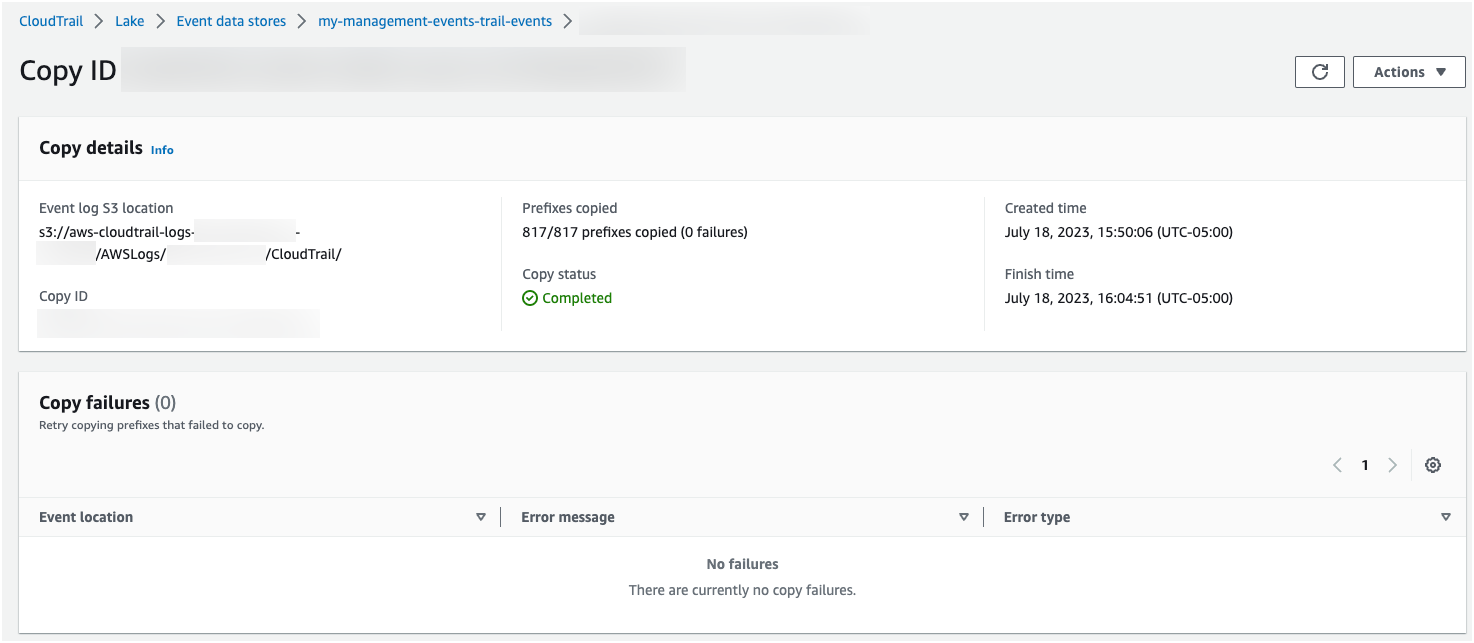

コピーの詳細を表示するには、[イベントログ S3 の場所] 列を選択するか、[アクション] メニューで [詳細を表示] を 選択します。証跡イベントコピーの詳細を表示する方法については、「CloudTrail コンソールにイベントコピーの詳細を表示する」を参照してください。

-

[コピー失敗] 領域には、証跡イベントのコピー時に発生したすべてのエラーが表示されます。[Copy status] (コピーのステータス) が[Failed] (失敗) の場合は、[Copy failures] (コピーの失敗) に示されているエラーを修正し、[Retry copy] (コピーの再試行) を選択します。コピーを再試行すると、CloudTrail はエラーが発生した場所でコピーを再開します。