翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

アクティブディレクトリドメインの概要

WorkSpaces アプリケーションで Active Directory ドメインを使用するには、それらの連携方法と完了する必要がある設定タスクを理解する必要があります。次のタスクを実行する必要があります。

-

必要に応じて、アプリケーションのエンドユーザーエクスペリエンスとセキュリティ要件を定義できるように、グループポリシーを設定します。

-

WorkSpaces Applications でドメイン結合アプリケーションスタックを作成します。

-

SAML 2.0 ID プロバイダーで WorkSpaces アプリケーションアプリケーションを作成し、直接または Active Directory グループを介してエンドユーザーに割り当てます。

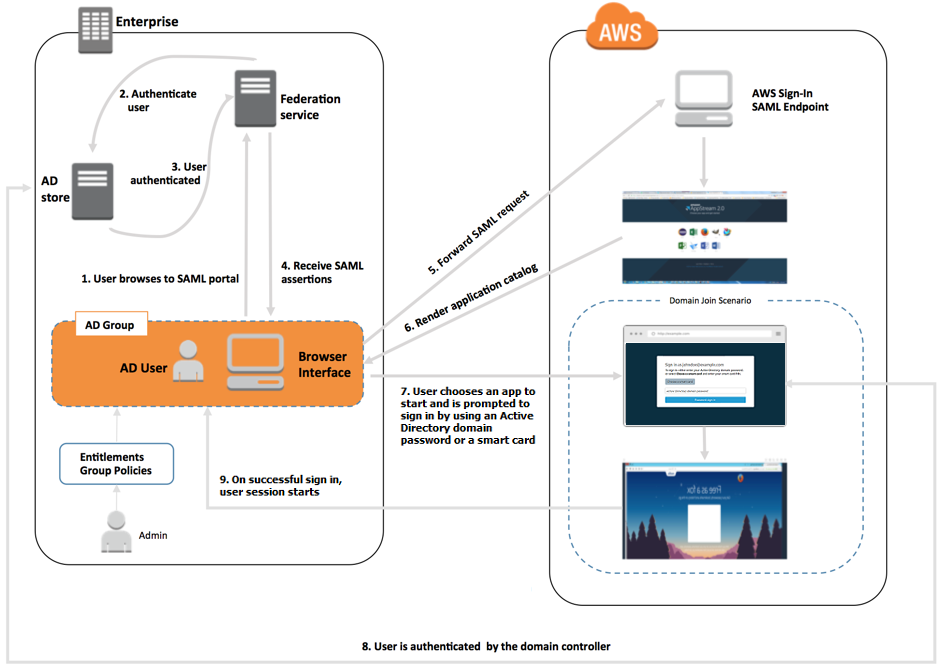

ユーザーがドメインに対して認証されるようにするには、これらのユーザーが WorkSpaces アプリケーションストリーミングセッションを開始するときにいくつかのステップを実行する必要があります。以下の図は、SAML 経由での最初のブラウザリクエストからアクティブディレクトリ認証までのエンドツーエンドのユーザー認証フローを示しています。

ユーザー認証フロー

-

ユーザーが

https://applications.exampleco.comを参照します。サインインページがユーザーの認証をリクエストします。 -

フェデレーションサービスが組織の ID ストアからの認証をリクエストします。

-

ID ストアはユーザーを認証し、フェデレーションサービスに認証レスポンスを返します。

-

認証が成功すると、フェデレーションサービスはユーザーのブラウザに SAML アサーションを送信します。

-

ユーザーのブラウザは、SAML アサーションをAWSサインイン SAML エンドポイント (

https://signin.aws.amazon.com/saml) に投稿します。AWSサインインは SAML リクエストを受け取り、リクエストを処理し、ユーザーを認証し、認証トークンを WorkSpaces アプリケーションサービスに転送します。 -

WorkSpaces Applications はAWS、 からの認証トークンを使用してユーザーを承認し、ブラウザにアプリケーションを提示します。

-

ユーザーはアプリケーションを選択し、WorkSpaces Applications スタックで有効になっている Windows ログイン認証方法に応じて、Active Directory ドメインパスワードを入力するか、スマートカードを選択するように求められます。両方の認証方法が有効になっている場合、ユーザーはドメインパスワードを入力するか、スマートカードを使用するかを選択できます。証明書ベースの認証は、プロンプトを省略してユーザーの認証にも使用できます。

-

ドメインコントローラーに接続してユーザーを認証します。

-

ドメインで認証された後、ユーザーのセッションがドメインに接続できる状態で開始されます。

ユーザーの視点から見ると、このプロセスは透過的です。ユーザーはまず組織の内部ポータルに移動し、AWS認証情報を入力することなく WorkSpaces アプリケーションポータルにリダイレクトされます。アクティブディレクトリドメインのパスワードまたはスマートカードの認証情報のみが必要です。

ユーザーがこのプロセスを開始する前に、必要な資格およびグループポリシーを使用してアクティブディレクトリを設定し、ドメイン参加済みのアプリケーションスタックを作成する必要があります。