Amazon RDS for Db2 DB インスタンスと Amazon S3 の統合

Amazon RDS ストアドプロシージャを使用して、Amazon RDS for Db2 DB インスタンスと Amazon Simple Storage Service (Amazon S3) バケット間でファイルを転送できます。詳細については、「Amazon RDS for Db2 ストアドプロシージャリファレンス」を参照してください。

注記

DB インスタンスと Amazon S3 バケットは同じ AWS リージョン に存在する必要があります。

RDS for Db2 が Amazon S3 と統合するには、RDS for Db2 がある Amazon S3 バケットに DB インスタンスがアクセスできる必要があります。この時点で S3 バケットがない場合、バケット を作成します。

トピック

ステップ 1: IAM ポリシーを作成する

このステップでは、Amazon S3 バケットからお客様の RDS DB インスタンスにファイルを転送するために必要なアクセス許可を持つ AWS Identity and Access Management (IAM) ポリシーを作成します。このステップは、S3 バケットが既に作成されていることを前提としています。詳細については、「Amazon S3 ユーザーガイド」の「バケットの作成」を参照してください。

ポリシーを作成する前に、次の情報を書き留めます。

-

バケットの Amazon リソースネーム (ARN)

-

ユーザーの AWS Key Management Service (AWS KMS) キーの ARN (バケットが SSE-KMS または SSE-S3 暗号化を使用している場合)

作成する IAM ポリシーには、次の情報が含まれている必要があります。{amzn-s3-demo-bucket} は、実際の S3 バケット名に置き換えます。

IAM ポリシーは、AWS マネジメントコンソール または AWS Command Line Interface (AWS CLI) を使用して作成できます。

Amazon S3 バケットへのアクセスを Amazon RDS に許可する IAM ポリシーを作成するには

AWS マネジメントコンソール にサインインして、IAM コンソール https://console.aws.amazon.com/iam/

を開きます。 -

ナビゲーションペインで、[ポリシー] を選択します。

-

[ポリシーを作成] を選択し、[JSON] を選択します。

-

サービスごとにアクションを追加します。Amazon S3 バケットから Amazon RDS にファイルを転送するには、バケットのアクセス許可とオブジェクトのアクセス許可を選択する必要があります。

-

[リソース] を展開します。バケットとオブジェクトのリソースを指定する必要があります。

-

[次へ] を選択します。

-

[ポリシー名] にこのポリシーの名前を入力します。

-

(オプション) [Description (説明)] に、ポリシーの説明を入力します。

-

[Create policy] (ポリシーの作成) を選択します。

Amazon S3 バケットへのアクセスを Amazon RDS に許可する IAM ポリシーを作成するには

-

次の JSON ポリシードキュメントを含む JSON ファイルを作成します。

{amzn-s3-demo-bucket}は、実際の S3 バケット名に置き換えます。 -

create-policy コマンドを実行します。次の例では、

iam_policy_nameとiam_policy_file_nameを IAM ポリシーの名前と、ステップ 1 で作成した JSON ファイルの名前に置き換えます。Linux、macOS、Unix の場合:

aws iam create-policy \ --policy-nameiam_policy_name\ --policy-document '{ "Version": "2012-10-17" , "Statement": [ { "Effect": "Allow", "Action": [ "kms:GenerateDataKey", "kms:Decrypt", "s3:PutObject", "s3:GetObject", "s3:AbortMultipartUpload", "s3:ListBucket", "s3:DeleteObject", "s3:GetObjectVersion", "s3:ListMultipartUploadParts" ], "Resource": [ "arn:aws:s3:::s3_bucket_name/*", "arn:aws:s3:::s3_bucket_name" ] } ] }'Windows の場合:

aws iam create-policy ^ --policy-nameiam_policy_name^ --policy-document '{ "Version": "2012-10-17" , "Statement": [ { "Effect": "Allow", "Action": [ "s3:PutObject", "s3:GetObject", "s3:AbortMultipartUpload", "s3:ListBucket", "s3:DeleteObject", "s3:GetObjectVersion", "s3:ListMultipartUploadParts" ], "Resource": [ "arn:aws:s3:::s3_bucket_name/*", "arn:aws:s3:::s3_bucket_name" ] } ] }' -

ポリシーが作成されたら、ポリシーの ARN を書き留めます。ステップ 2: IAM ロールを作成して IAM ポリシーをアタッチする の ARN が必要です。

IAM ポリシーの作成については、「IAM ユーザーガイド」の「IAM ポリシーの作成」を参照してください。

ステップ 2: IAM ロールを作成して IAM ポリシーをアタッチする

このステップは、IAM ポリシーを ステップ 1: IAM ポリシーを作成する で作成したことを前提としています。このステップでは、RDS for Db2 DB インスタンスの IAM ロールを作成し、ロールに IAM ポリシーをアタッチします。

AWS マネジメントコンソール または AWS CLI を使用して、DB インスタンスの IAM ロールを作成できます。

IAM ロールを作成して IAM ポリシーをアタッチするには

AWS マネジメントコンソール にサインインして、https://console.aws.amazon.com/iam/

で IAM コンソールを開きます。 -

ナビゲーションペインで [Roles] (ロール) を選択します。

-

[ロールの作成] を選択します。

-

[信頼されたエンティティタイプ] で、[AWS のサービス] を選択します。

-

[サービスまたはユースケース] で、[RDS] を選択し、[RDS - データベースにロールを追加] を選択します。

-

[次へ] を選択します。

-

[アクセス許可ポリシー] で、作成した IAM ポリシーの名前を検索して選択します。

-

[次へ] を選択します。

-

[ロール名] に、ロールの名前を入力します。

-

(オプション) [説明] には、新しいロールの説明を入力します。

-

[ロールの作成] を選択します。

IAM ロールを作成して IAM ポリシーをアタッチするには

-

次の JSON ポリシードキュメントを含む JSON ファイルを作成します。

-

create-role コマンドを実行します。次の例では、

iam_role_nameとiam_assume_role_policy_file_nameを IAM ロールの名前と、ステップ 1 で作成した JSON ファイルの名前に置き換えます。Linux、macOS、Unix の場合:

aws iam create-role \ --role-nameiam_role_name\ --assume-role-policy-document '{ "Version": "2012-10-17" , "Statement": [ { "Effect": "Allow", "Principal": { "Service": "rds.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }'Windows の場合:

aws iam create-role ^ --role-nameiam_role_name^ --assume-role-policy-document '{ "Version": "2012-10-17" , "Statement": [ { "Effect": "Allow", "Principal": { "Service": "rds.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }' -

ロールが作成されたら、このロールの ARN を書き留めます。ステップ 3: RDS for Db2 DB インスタンスに IAM ロールを追加する の ARN が必要です。

-

attach-role-policy コマンドを実行します。次の例では、

iam_policy_arnを ステップ 1: IAM ポリシーを作成する で作成した IAM ポリシーの ARN に置き換えます。iam_role_nameは、先ほど作成した IAM ロールの名前に置き換えます。Linux、macOS、Unix の場合:

aws iam attach-role-policy \ --policy-arniam_policy_arn\ --role-nameiam_role_nameWindows の場合:

aws iam attach-role-policy ^ --policy-arniam_policy_arn^ --role-nameiam_role_name

詳細については、IAM ユーザーガイドの「IAM ユーザーにアクセス許可を委任するロールの作成」を参照してください。

ステップ 3: RDS for Db2 DB インスタンスに IAM ロールを追加する

このステップでは、IAM ロールを RDS for Db2 DB インスタンスに追加します。次の要件に注意してください。

-

必須の Amazon S3 アクセス許可ポリシーがアタッチされた IAM ロールへのアクセスが許可されている必要があります。

-

RDS for Db2 DB インスタンスには、一度に 1 つの IAM ロールのみを関連付けることができます。

-

RDS for Db2 DB インスタンスは、[使用可能] の状態である必要があります。

IAM ロールを DB インスタンスに追加するには、AWS マネジメントコンソール または AWS CLI を使用します。

RDS for Db2 DB インスタンスに IAM ロールを追加するには

AWS マネジメントコンソール にサインインし、Amazon RDS コンソール (https://console.aws.amazon.com/rds/

) を開きます。 -

ナビゲーションペインで、データベース を選択します。

-

RDS for Db2 DB インスタンス名を選択します。

-

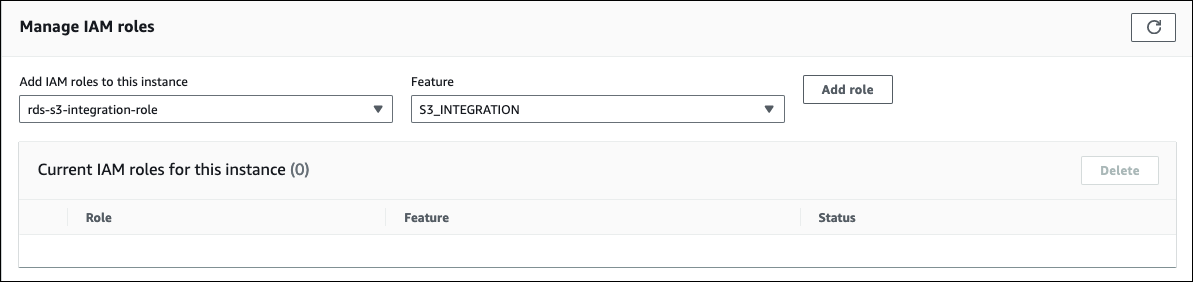

「接続性とセキュリティ」 タブで、ページ下部のIAM ロールを管理する セクションまでスクロールダウンします。

-

[このインスタンスに IAM ロールを追加] で、ステップ 2: IAM ロールを作成して IAM ポリシーをアタッチする で作成したロールを選択します。

-

[機能] で、[S3_INTEGRATION] を選択します。

-

[Add role] を選択します。

IAM ロールを RDS for Db2 DB インスタンスに追加するには、add-role-to-db-instance コマンドを実行します。次の例では、region、db_instance_name、および iam_role_arn を、DB インスタンスが存在する AWS リージョン の名前、DB インスタンスの名前、および「ステップ 2: IAM ロールを作成して IAM ポリシーをアタッチする」で作成した IAM ロールの ARN に置き換えます。

Linux、macOS、Unix の場合:

aws rds add-role-to-db-instance \ --region $region\ --db-instance-identifier $db_instance_name\ --feature-name S3_INTEGRATION \ --role-arn $iam_role_arn\

Windows の場合:

aws rds add-role-to-db-instance ^ --region $region\ --db-instance-identifierdb_instance_name^ --feature-name S3_INTEGRATION ^ --role-arniam_role_arn^

ロールが RDS for Db2 DB インスタンスに正常に追加されたことを確認するには、describe-db-instances コマンドを実行します。次の例では、db_instance_name を DB インスタンスの名前に置き換えます。

Linux、macOS、Unix の場合:

aws rds describe-db-instances \ --filters "Name=db-instance-id,Values=db_instance_name" \ --query 'DBInstances[].AssociatedRoles'

Windows の場合:

aws rds describe-db-instances ^ --filters "Name=db-instance-id,Values=db_instance_name" ^ --query 'DBInstances[].AssociatedRoles'

このコマンドでは、次の例のような出力が生成されます。

[

[

{

"RoleArn": "arn:aws:iam::0123456789012:role/rds-db2-s3-role",

"FeatureName": "S3_INTEGRATION",

"Status": "ACTIVE"

}

]

]