ネットワーク設定ポートルール

次のネットワーク設定を満たしていることを確認します。

-

RDS Custom for SQL Server DB インスタンスを作成する Amazon VPC と、セルフマネージド Active Directory または AWS Managed Microsoft AD との間に設定した接続。セルフマネージド Active Directory の場合は、AWS Direct Connect、AWS VPN、VPC ピアリング接続、または AWS Transit Gateway を使用して接続を設定します。AWS Managed Microsoft AD の場合は、VPC ピアリング接続を使用して接続を設定します。

-

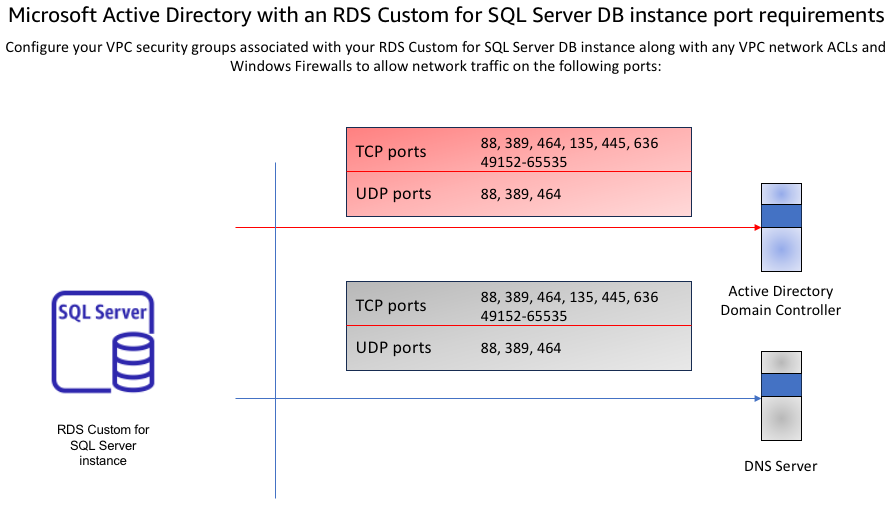

RDS Custom for SQL Server DB インスタンスを作成するサブネットのセキュリティグループと VPC ネットワーク ACL が、次の図に示すポートおよび方向でトラフィックを許可していることを確認します。

以下の表に、各ポートのロールを示します。

プロトコル ポート ロール TCP / UDP 53 ドメインネームシステム (DNS) TCP / UDP 88 Kerberos 認証 TCP / UDP 464 パスワードを変更 / 設定する TCP / UDP 389 Lightweight Directory Access プロトコル (LDAP) TCP 135 Distributed Computing Environment / End Point Mapper (DCE / EPMAP) TCP 445 Directory Services SMB ファイル共有 TCP 636 TLS/SSL (LDAPS) を介した Lightweight Directory Access Protocol (LDAPS) TCP 49152 - 65535 RPC 用のエフェメラルポート 通常、ドメイン DNS サーバーは AD ドメインコントローラーにあります。この機能を使用するために VPC DHCP オプションセットを設定する必要はありません。詳細については、「Amazon VPC ユーザーガイド」の「DHCP オプションセット」を参照してください。

重要

VPC ネットワーク ACL を使用している場合は、RDS Custom for SQL Server DB インスタンスからのアウトバウンドトラフィックもダイナミックポート (49152-65535) で許可する必要があります。これらのトラフィックルールが、AD ドメインコントローラー、DNS サーバー、RDS Custom for SQL Server DB インスタンスのそれぞれに適用されるファイアウォールにもミラーリングされていることを確認します。

VPC セキュリティグループでは、ネットワークトラフィックが開始される方向でのみポートを開く必要がありますが、ほとんどの Windows ファイアウォールとおよび VPC ネットワーク ACL では両方向にポートを開く必要があります。