要件

RDS for SQL Server DB インスタンスをセルフマネージド AD ドメインに参加させる前に、次の要件を満たしていることを確認してください。

オンプレミス AD の設定

Amazon RDS for SQL Server インスタンスを参加させることができるオンプレミスまたはその他のセルフマネージド Microsoft AD があることを確認してください。オンプレミス AD には以下の設定が必要です。

-

AD サイトが定義されている場合、RDS for SQL Server DB インスタンスに関連付けられている VPC 内のサブネットが AD サイトで定義されていることを確認してください。VPC 内のサブネットと他の AD サイトのサブネットの間に競合がないことを確認します。

-

AD ドメインコントローラーは、Windows Server 2008 R2 以降のドメイン機能レベルを持ちます。

-

AD ドメイン名をシングルラベルドメイン (SLD) 形式にすることはできません。RDS for SQL Server は、SLD ドメインをサポートしていません。

-

AD の完全修飾ドメイン名 (FQDN) は 47 文字以内で指定します。

ネットワーク接続の設定

次のネットワーク設定を満たしていることを確認します。

-

RDS for SQL Server DB インスタンスを作成する Amazon VPC とセルフマネージド AD の間の接続を設定します。接続は、AWS 直接接続、AWS VPN、VPC ピアリング、または AWS トランジットゲートウェイを使用して設定できます。

-

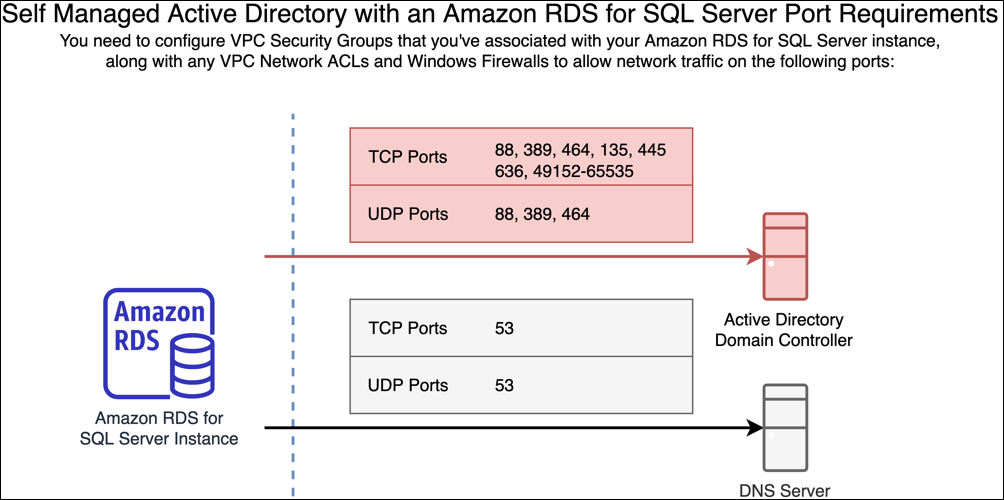

VPC セキュリティグループ については、デフォルトの Amazon VPC のデフォルトセキュリティグループが、コンソールの RDS for SQL Server DB インスタンスに既に追加されています。RDS for SQL Server DB インスタンスを作成するサブネットのセキュリティグループと VPC ネットワーク ACL が、次の図に示す方向でのポート上のトラフィックを許可していることを確認します。

以下の表に、各ポートのロールを示します。

プロトコル ポート ロール TCP / UDP 53 ドメインネームシステム (DNS) TCP / UDP 88 Kerberos 認証 TCP / UDP 464 パスワードを変更 / 設定する TCP / UDP 389 Lightweight Directory Access プロトコル (LDAP) TCP 135 Distributed Computing Environment / End Point Mapper (DCE / EPMAP) TCP 445 Directory Services SMB ファイル共有 TCP 636 TLS/SSL (LDAPS) を介した Lightweight Directory Access Protocol (LDAPS) TCP 49152 - 65535 RPC 用のエフェメラルポート 通常、ドメイン DNS サーバーは AD ドメインコントローラーにあります。この機能を使用するために VPC DHCP オプションセットを設定する必要はありません。詳細については、「Amazon VPC ユーザーガイド」の「DHCP オプションセット」を参照してください。

重要

VPC ネットワーク ACL を使用している場合は、RDS for SQL Server DB インスタンスからのダイナミックポート (49152-65535) でのアウトバウンドトラフィックも許可する必要があります。これらのトラフィックルールが、各 ADドメインコントローラー、DNS サーバー、および RDS for SQL Server DB インスタンスにもミラーリングされていることを確認します。

VPC セキュリティグループでは、ネットワークトラフィックが開始される方向でのみポートを開く必要がありますが、ほとんどの Windows ファイアウォールとおよび VPC ネットワーク ACL では両方向にポートを開く必要があります。

AD ドメインサービスアカウントの設定

AD ドメインサービスアカウントが次の要件を満たしていることを確認してください。

-

コンピュータをドメインに参加させる委任アクセス許可のあるドメインサービスアカウントがセルフマネージド AD ドメインにあることを確認してください。ドメインサービスアカウントは、特定のタスクを実行するアクセス許可を委任されたセルフマネージド AD のユーザーアカウントです。

-

ドメインサービスアカウントには、RDS for SQL Server DB インスタンスを参加させる組織単位 (OU) の以下のアクセス許可を委任する必要があります。

DNS ホスト名への書き込みを検証する機能

サービスプリンシパル名への書き込みを検証する機能

コンピュータオブジェクトを作成および削除する

これらは、コンピュータオブジェクトをセルフマネージド AD に接続させるために必要な最小限の許可セットです。詳細については、Microsoft Windows Server ドキュメントの「コンピューターをドメインに参加させようとするとエラーが発生する

」を参照してください。 -

Kerberos 認証を使用するには、AD ドメインサービスアカウントにサービスプリンシパルネーム (SPN) と DNS アクセス許可を提供する必要があります。

-

書き込み SPN: RDS for SQL Server DB インスタンスに参加する必要がある OU の AD ドメインサービスアカウントに書き込み SPN アクセス許可を委任します。このアクセス許可は、検証済みの書き込み SPN とは異なります。

-

DNS アクセス許可: ドメインコントローラーのサーバーレベルで DNS マネージャーの AD ドメインサービスアカウントに次のアクセス許可を付与します。

コンテンツを一覧表示する

すべてのプロパティを読み取る

読み取りアクセス許可

-

重要

DB インスタンスの作成後に RDS for SQL Server が組織単位に作成したコンピュータオブジェクトを移動しないでください。関連するオブジェクトを移動すると、RDS for SQL Server DB インスタンスが誤って設定される原因となります。Amazon RDS によって作成されたコンピュータオブジェクトを移動する必要がある場合は、ModifyDbInstance RDS API オペレーションを使用して、コンピュータオブジェクトの目的の場所にドメインパラメータを変更します。

LDAPS を介した安全な通信の設定

RDS がドメインコントローラー内のコンピュータオブジェクトと SPN をクエリしてアクセスするには、LDAPS 経由の通信が推奨されます。安全な LDAP を使用するには、安全な LDAPS の要件を満たす有効な SSL 証明書をドメインコントローラーで使用します。有効な SSL 証明書がドメインコントローラーに存在しない場合、RDS for SQL Server DB インスタンスはデフォルトで LDAP を使用します。証明書の有効性の詳細については、「Requirements for an LDAPS certificate