Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Gestione delle identità

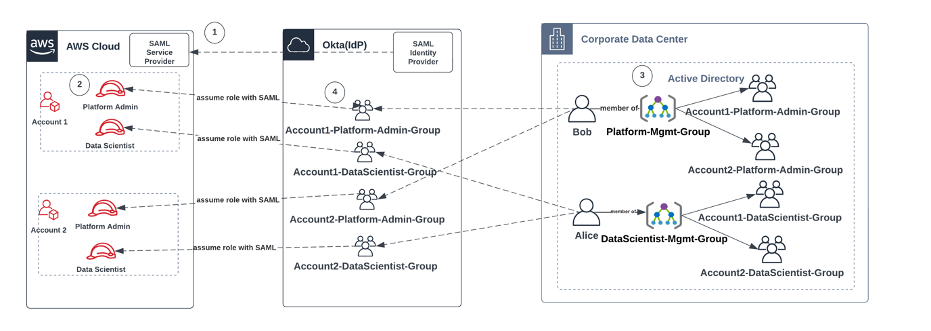

Questa sezione illustra come gli utenti della forza lavoro presenti in un elenco aziendale si federano Account AWS e accedono ad AI Studio. SageMaker Innanzitutto, descriveremo brevemente come vengono mappati utenti, gruppi e ruoli e come funziona la federazione degli utenti.

Utenti, gruppi e ruoli

In AWS, le autorizzazioni delle risorse vengono gestite utilizzando utenti, gruppi e ruoli. I clienti possono gestire i propri utenti e gruppi tramite IAM o in una directory aziendale come Active Directory (AD), abilitata tramite un IdP esterno come Okta, che consente loro di autenticare gli utenti su varie applicazioni in esecuzione nel cloud e in locale.

Come illustrato nella sezione AWS Security Pillar Identity Management, è consigliabile gestire le identità degli utenti in un IdP centrale, poiché ciò aiuta a integrarsi facilmente con i processi HR di back-end e aiuta a gestire l'accesso agli utenti della forza lavoro.

IdPs come Okta, consentono agli utenti finali di autenticarsi a uno o più ruoli Account AWS e di accedere a ruoli specifici utilizzando SSO il linguaggio di markup di assertazione di sicurezza (). SAML Gli amministratori IdP hanno la possibilità di scaricare ruoli da Account AWS IdP e assegnarli agli utenti. Quando si accede a AWS, agli utenti finali viene presentata una AWS schermata che mostra un elenco dei AWS ruoli loro assegnati in uno o più ruoli. Account AWS Possono selezionare il ruolo da assumere per l'accesso, che definisce le loro autorizzazioni per la durata di quella sessione autenticata.

In IdP deve esistere un gruppo per ogni combinazione specifica di account e ruolo a cui desideri fornire l'accesso. Puoi pensare a questi gruppi come a gruppi con AWS ruoli specifici. A qualsiasi utente che fa parte di questi gruppi con ruoli specifici viene concessa un'unica autorizzazione: l'accesso a un ruolo specifico in uno specifico. Account AWS Tuttavia, questo singolo processo di autorizzazione non è scalabile per gestire l'accesso degli utenti assegnando ogni utente a gruppi di ruoli specifici. AWS Per semplificare l'amministrazione, si consiglia inoltre di creare una serie di gruppi per tutti i diversi set di utenti dell'organizzazione che richiedono set di autorizzazioni diversi. AWS

Per illustrare la configurazione centrale dell'IdP, si consideri un'azienda con configurazione AD, in cui utenti e gruppi sono sincronizzati con la directory IdP. Nel AWS, questi gruppi AD sono mappati su ruoli. IAM Di seguito sono riportate le fasi principali del flusso di lavoro:

Flusso di lavoro per l'onboarding di utenti, gruppi e ruoli AD IAM

-

Nel AWS, configura SAML l'integrazione per ognuno di voi Account AWS con il proprio IdP.

-

In AWS, configura i ruoli in ciascuno Account AWS e sincronizza con IdP.

-

Nel sistema AD aziendale:

-

Crea un gruppo AD per ogni ruolo dell'account e sincronizzalo con IdP (ad esempio,

Account1-Platform-Admin-Group(noto anche come gruppo di AWS ruoli)). -

Crea un gruppo di gestione a ogni livello di persona (ad esempio

Platform-Mgmt-Group) e assegna gruppi di AWS ruoli come membri. -

Assegna gli utenti a quel gruppo di gestione per consentire l'accesso ai Account AWS ruoli.

-

-

In IdP, associa i gruppi di AWS ruoli (ad esempio

Account1-Platform-Admin-Group) ai Account AWS ruoli (come Platform Admin in Account1). -

Quando Data Scientist Alice accede a Idp, viene presentata un'interfaccia utente AWS della Federation App con due opzioni tra cui scegliere: «Account 1 Data Scientist» e «Account 2 Data Scientist».

-

Alice sceglie l'opzione «Account 1 Data Scientist» e viene collegata alla sua applicazione autorizzata in Account 1 (AI Console). AWS SageMaker

Per istruzioni dettagliate sulla configurazione della federazione degli SAML account, consulta How to Configure SAML

Federazione degli utenti

L'autenticazione per SageMaker AI Studio può essere eseguita utilizzando IAM o IAM IDC. Se gli utenti sono gestiti tramiteIAM, possono scegliere la IAM modalità. Se l'azienda utilizza un IdP esterno, può eseguire la federazione tramite IAM o IDC. IAM Tieni presente che la modalità di autenticazione non può essere aggiornata per un dominio SageMaker AI Studio esistente, quindi è fondamentale prendere una decisione prima di creare un dominio SageMaker AI Studio di produzione.

Se SageMaker AI Studio è configurato in IAM modalità, gli utenti di SageMaker AI Studio accedono all'app tramite un account prefirmato URL che consente di accedere automaticamente all'app SageMaker AI Studio quando vi si accede tramite un browser.

utenti IAM

Per IAM gli utenti, l'amministratore crea profili utente di SageMaker AI Studio per ogni utente e associa il profilo utente a un IAM ruolo che consente le azioni necessarie che l'utente deve eseguire dall'interno di Studio. Per impedire a un AWS utente di accedere solo al proprio profilo utente di SageMaker AI Studio, l'amministratore deve taggare il profilo utente di SageMaker AI Studio e allegare all'utente una IAM policy che gli consenta di accedere solo se il valore del tag è uguale al nome AWS utente. La dichiarazione politica ha il seguente aspetto:

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AmazonSageMakerPresignedUrlPolicy", "Effect": "Allow", "Action": [ "sagemaker:CreatePresignedDomainUrl" ], "Resource": "*", "Condition": { "StringEquals": { "sagemaker:ResourceTag/studiouserid": "${aws:username}" } } } ] }

AWS IAMo federazione degli account

Il metodo di Account AWS federazione consente ai clienti di federarsi nella console SageMaker AI dal proprio SAML IdP, come Okta. Per impedire agli utenti di accedere solo al proprio profilo utente, l'amministratore deve taggare il profilo utente di SageMaker AI Studio, aggiungere PrincipalTags l'IdP e impostarlo come tag transitivi. Il diagramma seguente mostra come l'utente federato (Data Scientist Alice) è autorizzato ad accedere al proprio SageMaker profilo utente di AI Studio.

Accesso a SageMaker AI Studio in IAM modalità federazione

-

Il profilo utente di Alice SageMaker AI Studio è contrassegnato con il relativo ID utente e associato al ruolo di esecuzione.

-

Alice si autentica su IdP (Okta).

-

IdP autentica Alice e pubblica un'SAMLasserzione con i due ruoli (Data Scientist per gli account 1 e 2) di cui Alice è membro. Alice seleziona il ruolo di Data Scientist per l'account 1.

-

Alice ha effettuato l'accesso all'Account 1 SageMaker AI Console, con il ruolo assunto di Data Scientist. Alice apre l'istanza dell'app Studio dall'elenco delle istanze dell'app Studio.

-

Il tag principale di Alice nella sessione di ruolo presunta viene convalidato rispetto al tag del profilo utente dell'istanza dell'app SageMaker AI Studio selezionata. Se il tag del profilo è valido, viene avviata l'istanza dell'app SageMaker AI Studio, assumendo il ruolo di esecuzione.

Se desideri automatizzare la creazione di ruoli e policy di SageMaker AI Execution come parte dell'onboarding degli utenti, ecco un modo per farlo:

-

Configura un gruppo AD, ad esempio

SageMaker AI-Account1-Groupa livello di account e dominio Studio. -

Aggiungi SageMaker AI-Account1-Group all'appartenenza al gruppo dell'utente quando devi inserire un utente in AI Studio. SageMaker

Imposta un processo di automazione che ascolti l'evento di SageMaker AI-Account1-Group iscrizione e utilizzalo per AWS APIs creare il ruolo, le politiche, i tag e il profilo utente di SageMaker AI Studio in base all'appartenenza ai gruppi AD. Associa il ruolo al profilo utente. Per un esempio di politica, fare riferimento aImpedisci agli utenti di SageMaker AI Studio di accedere ad altri profili utente.

SAMLautenticazione tramite AWS Lambda

In IAM modalità, gli utenti possono anche essere autenticati in SageMaker AI Studio utilizzando SAML asserzioni. In questa architettura, il cliente dispone di un IdP esistente, in cui può creare un'SAMLapplicazione per consentire agli utenti di accedere a Studio (anziché l'applicazione AWS Identity Federation). L'IdP del cliente viene aggiunto a. IAM Una AWS Lambda funzione aiuta a convalidare l'SAMLasserzione utilizzando IAM eSTS, quindi, richiama direttamente un gateway API o una funzione Lambda per creare il dominio prefirmato. URL

Il vantaggio di questa soluzione è che la funzione Lambda può personalizzare la logica di accesso a SageMaker AI Studio. Per esempio:

-

Crea automaticamente un profilo utente se non ne esiste uno.

-

Allega o rimuovi ruoli o documenti di policy al ruolo di esecuzione di SageMaker AI Studio analizzando gli SAML attributi.

-

Personalizza il profilo utente aggiungendo Life Cycle Configuration (LCC) e aggiungendo tag.

In sintesi, questa soluzione esporrà SageMaker AI Studio come un'applicazione SAML2 2.0 con logica personalizzata per l'autenticazione e l'autorizzazione. Per i dettagli di implementazione, fare riferimento alla sezione dell'appendice Accesso a SageMaker Studio tramite SAML assertion.

Accesso a SageMaker AI Studio tramite un'applicazione personalizzata SAML

AWSIAMFederazione iDC

Il metodo di federazione iDC consente ai clienti di federarsi direttamente nell'applicazione SageMaker AI Studio dal proprio SAML IdP (come Okta). Il diagramma seguente mostra come l'utente federato è autorizzato ad accedere alla propria istanza di AI Studio. SageMaker

Accesso a SageMaker AI Studio in modalità iDC IAM

-

Nell'AD aziendale, l'utente è membro di gruppi AD come il gruppo Platform Admin e il gruppo Data Scientist.

-

L'utente AD e i gruppi AD di Identity Provider (IdP) sono sincronizzati con AWS IAM Identity Center e disponibili rispettivamente come utenti e gruppi Single Sign-On per le assegnazioni.

-

L'IdP pubblica un'SAMLasserzione sull' AWS endpoint IdC. SAML

-

In SageMaker AI Studio, l'utente iDC viene assegnato all'applicazione Studio. SageMaker Questa assegnazione può essere eseguita utilizzando iDC Group e SageMaker AI Studio verrà applicata a ciascun livello di utente iDC. Quando viene creata questa assegnazione, SageMaker AI Studio crea il profilo utente iDC e assegna il ruolo di esecuzione del dominio.

-

L'utente accede all'applicazione SageMaker AI Studio utilizzando l'applicazione sicura prefirmata URL ospitata come cloud dall'iDC. SageMaker AI Studio assume il ruolo di esecuzione associato al proprio profilo utente iDC.

Guida all'autenticazione del dominio

Ecco alcune considerazioni sulla scelta della modalità di autenticazione di un dominio:

-

Se desideri che i tuoi utenti non accedano Console di gestione AWS e visualizzino direttamente l'interfaccia utente di SageMaker AI Studio, utilizza la modalità Single Sign-on con iDC. AWS IAM

-

Se desideri che i tuoi utenti non accedano Console di gestione AWS e visualizzino l'interfaccia utente di SageMaker AI Studio direttamente in IAM modalità, puoi farlo utilizzando una funzione Lambda nel backend per generare un predefinito URL per il profilo utente e reindirizzarli all'interfaccia utente di AI Studio. SageMaker

-

In modalità iDC, ogni utente viene mappato su un singolo profilo utente.

-

A tutti i profili utente viene assegnato automaticamente il ruolo di esecuzione predefinito in modalità iDC. Se desideri che ai tuoi utenti vengano assegnati ruoli di esecuzione diversi, dovrai aggiornare i profili utente utilizzando il UpdateUserProfileAPI.

-

Se desideri limitare l'accesso all'interfaccia utente di SageMaker AI Studio in IAM modalità (utilizzando il predefinito generatoURL) a un VPC endpoint, senza attraversare Internet, puoi utilizzare un resolver personalizzato. DNS Consulta il post di blog Secure Amazon SageMaker AI Studio presigned URLs Part 1: Foundational infrastructure

.