Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Controllo del traffico della sottorete con le liste di controllo degli accessi alla rete

Una lista di controllo degli accessi (ACL) di rete consente o nega traffico specifico in entrata o in uscita a livello di sottorete. Si possono utilizzare liste di controllo accessi di rete predefinite per il VPC oppure creare liste di controllo accessi di rete personalizzate per il VPC con regole simili a quelle del gruppo di sicurezza, in modo tale da aggiungere un ulteriore livello di sicurezza al VPC.

Non ci sono costi aggiuntivi per l'utilizzo della rete ACLs.

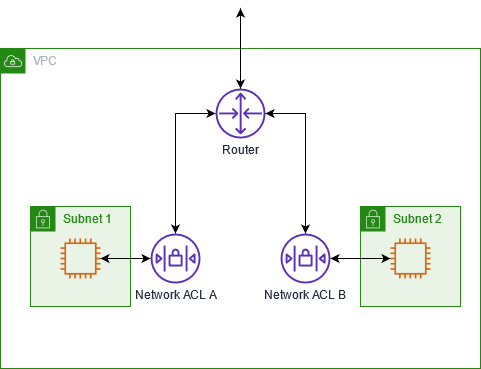

Il seguente diagramma mostra un VPC con due sottoreti. Ogni sottorete ha un'ACL di rete. Quando il traffico entra nel VPC (ad esempio, da un VPC in peering, da una connessione VPN o da Internet), il router invia il traffico a destinazione. L'ACL di rete A determina quale traffico destinato alla sottorete 1 può entrare nella sottorete 1 e quale traffico destinato a una posizione esterna alla sottorete 1 può uscire dalla sottorete 1. Analogamente, l'ACL B della rete determina quale traffico può entrare e uscire dalla sottorete 2.

Per informazioni sulle differenze tra gruppi di sicurezza e rete ACLs, vedereConfronta i gruppi di sicurezza e la rete ACLs.

Indice

Informazioni di base sulla lista di controllo accessi di rete

Di seguito sono riportate le informazioni di base da sapere sulla rete ACLs prima di iniziare.

Associazioni delle liste di controllo degli accessi di rete

-

Ogni sottorete nel VPC deve Essere associata a una lista di controllo accessi di rete. Se non associ in maniera esplicita una sottorete a una lista di controllo degli accessi di rete (ACL), la sottorete viene associata automaticamente alla ACL predefinita.

-

Puoi creare una ACL di rete personalizzata e associarla a una sottorete per consentire o rifiutare traffico specifico in entrata o in uscita al livello della sottorete.

-

Puoi associare una lista di controllo accessi di rete a più sottoreti. Tuttavia, una sottorete può essere associata a una sola lista di controllo accessi di rete alla volta. Quando associ una lista di controllo accessi di rete a una sottorete, l'associazione precedente viene rimossa.

Regole di liste di controllo accessi di rete

-

Un'ACL di rete ha regole in entrata e regole in uscita. Esistono quote (o limiti) al numero di regole disponibili per ogni lista di controllo degli accessi di rete. Ogni regola può consentire o negare il traffico. Ogni regola ha un numero compreso tra 1 e 32766. Quando decidiamo se consentire o rifiutare il traffico, valutiamo le regole in ordine, a partire dalla regola numerata più bassa. Se il traffico corrisponde a una regola, la regola viene applicata e non ne viene valutata nessun'altra. Ti consigliamo di iniziare creando regole in incrementi (ad esempio, incrementi di 10 o 100) in modo da poter inserire nuove regole se richiesto in seguito.

-

Valutiamo le regole ACL di rete quando il traffico entra ed esce dalla sottorete, non quando viene instradato all'interno di una sottorete.

-

NACLs sono apolidi, il che significa che le informazioni sul traffico inviato o ricevuto in precedenza non vengono salvate. Se, ad esempio, si crea una regola NACL per consentire un traffico in entrata specifico verso una sottorete, le risposte a tale traffico non vengono consentite automaticamente. Ciò è in contrasto con il funzionamento dei gruppi di sicurezza. I NAC sono stateful, quindi le informazioni sul traffico inviato o ricevuto in precedenza vengono salvate. Se, ad esempio, un gruppo di sicurezza consente il traffico in entrata verso un'istanza EC2, le risposte vengono automaticamente consentite, indipendentemente dalle regole del gruppo di sicurezza in uscita.

Limitazioni

-

Esistono delle quote (note anche come limiti) per la rete. ACLs Per ulteriori informazioni, consulta Rete ACLs.

-

La rete non ACLs può bloccare le richieste DNS da o verso il Route 53 Resolver (noto anche come indirizzo IP VPC+2 o DNS). AmazonProvided Per filtrare le richieste DNS attraverso il Route 53 Resolver, abilita il Firewall DNS per il Route 53 Resolver.

-

La rete non ACLs può bloccare il traffico verso l'Instance Metadata Service (IMDS). Per gestire l'accesso a IMDS, consulta la pagina Configurazione delle opzioni dei metadati dell'istanza nella Guida per l'utente di Amazon EC2.

-

La rete ACLs non filtra il traffico destinato e proveniente da quanto segue:

-

Amazon Domain Name Services (DNS)

-

Amazon Dynamic Host Configuration Protocol (DHCP)

-

Metadati delle istanze Amazon EC2.

-

Endpoint di metadati dei processi Amazon ECS

-

Attivazione della licenza per le istanze Windows

-

Servizio di sincronizzazione oraria di Amazon

-

Indirizzi IP riservati utilizzati dal router VPC predefinito

-