Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Applica la crittografia VPC in transito

VPC Encryption Controls è una funzionalità di sicurezza e conformità che ti offre un controllo autorevole centralizzato per monitorare lo stato di crittografia dei flussi di traffico, ti aiuta a identificare le risorse che consentono la comunicazione in chiaro e infine ti offre meccanismi per applicare la crittografia in transito all'interno e all'interno di una regione. VPCs

VPC Encryption Controls utilizza sia la crittografia a livello di applicazione che la crittografia integrata nella funzionalità di transito dell'hardware del sistema AWS nitro per garantire l'applicazione della crittografia. Questa funzionalità estende anche la crittografia nativa a livello hardware oltre le moderne istanze Nitro ad altri servizi AWS tra cui Fargate, Application Load Balancer, Transit Gateways e molti altri.

La funzionalità è progettata per chiunque desideri garantire la visibilità e il controllo dello stato di crittografia di tutto il proprio traffico. È particolarmente utile nei settori in cui la crittografia dei dati è fondamentale per soddisfare gli standard di conformità come HIPAA FedRamp e PCI DSS. Gli amministratori della sicurezza e gli architetti del cloud possono utilizzarlo per esercitare centralmente la crittografia nelle politiche di transito in tutto l'ambiente AWS

Questa funzionalità può essere utilizzata in due modalità: modalità di monitoraggio e modalità di applicazione.

Modalità di controllo della crittografia

Modalità monitorata

In modalità monitor, Encryption Controls offre visibilità sullo stato di crittografia dei flussi di traffico tra le AWS risorse interne e esterne VPCs. Inoltre, consente di identificare le risorse VPC che non applicano la crittografia in transito. Puoi configurare i log di flusso del VPC in modo che emettano il campo arricchito, che ti dice se il traffico è crittografato. encryption-status Puoi anche utilizzare la console o GetVpcResourcesBlockingEncryptionEnforcement il comando per identificare le risorse che non applicano la crittografia in transito.

Nota

VPCs Existing può essere abilitato prima solo in modalità Monitor. Questo ti dà visibilità sulle risorse che sono o possono consentire il traffico in chiaro. Puoi attivare la modalità di applicazione sul tuo VPC solo quando queste risorse iniziano a applicare la crittografia (o hai creato delle esclusioni per esse).

Modalità di applicazione

In modalità Enforce, VPC Encryption Controls ti impedisce di utilizzare funzionalità o servizi che consentano il traffico non crittografato all'interno dei confini del VPC. Non è possibile abilitare Encryption Controls in modalità enforce direttamente sul dispositivo esistente. VPCs È necessario innanzitutto attivare Encryption Controls in modalità di monitoraggio, identificare e modificare le risorse non conformi per applicare la crittografia in transito e quindi attivare la modalità di applicazione. È tuttavia possibile attivare Encryption Controls in modalità Enforce per renderlo nuovo durante la creazione. VPCs

Se abilitata, la modalità enforce impedisce di creare o collegare risorse VPC non crittografate, come vecchie istanze EC2 che non supportano la crittografia nativa integrata, gateway Internet, ecc. Se desideri eseguire una risorsa non conforme in un VPC con crittografia applicata, devi creare un'esclusione per quella risorsa.

Monitoraggio dello stato di crittografia dei flussi di traffico

Puoi controllare lo stato di crittografia dei flussi di traffico all'interno del VPC utilizzando il encryption-status campo nei tuoi log di flusso VPC. Può avere i valori seguenti:

-

0= non crittografato -

1= nitro-criptato (gestito da VPC Encryption Controls) -

2= applicazione crittografata-

fluisce sulla porta TCP 443 per l'interfaccia da endpoint a service * AWS

-

flussi sulla porta TCP 443 per l'endpoint gateway *

-

fluisce verso il cluster Redshift crittografato tramite endpoint VPC**

-

-

3= crittografati sia con nitro che con l'applicazione -

(-)= Stato di crittografia Sconosciuto o i controlli di crittografia VPC sono disattivati

Nota:

* Per quanto riguarda gli endpoint di interfaccia e gateway, per determinare lo stato della crittografia AWS non vengono esaminati i dati a pacchetto, ma ci affidiamo alla porta utilizzata per assumere lo stato di crittografia.

** Per endpoint AWS gestiti specifici, AWS determina lo stato della crittografia in base al requisito di TLS nella configurazione del servizio.

Limitazioni del VPC Flow Log

-

Per abilitare i log di flusso per i controlli di crittografia VPC, è necessario creare manualmente nuovi log di flusso con il campo encryption-status. Il campo encryption-status non viene aggiunto automaticamente ai log di flusso esistenti.

-

Si consiglia di aggiungere i campi $ {traffic-path} e $ {flow-direction} ai log di flusso per informazioni più dettagliate nei log di flusso.

Esempio:

aws ec2 create-flow-logs \ --resource-type VPC \ --resource-ids vpc-12345678901234567 \ --traffic-type ALL \ --log-group-name my-flow-logs \ --deliver-logs-permission-arn arn:aws:iam::123456789101:role/publishFlowLogs --log-format '${encryption-status} ${srcaddr} ${dstaddr} ${srcport} ${dstport} ${protocol} ${traffic-path} ${flow-direction} ${reject-reason}'

Esclusioni dei controlli di crittografia VPC

La modalità di applicazione dei controlli di crittografia VPC richiede che tutte le risorse del VPC applichino la crittografia. Ciò garantisce la crittografia all'interno AWS di una regione. Tuttavia, potresti disporre di risorse come il gateway Internet, il gateway NAT o il gateway privato virtuale che consentono la connettività all'esterno AWS delle reti, in cui sei responsabile della configurazione e del mantenimento end-to-end della crittografia. Per utilizzare queste risorse con crittografia applicata VPCs, puoi creare esclusioni di risorse. Un'esclusione crea un'eccezione verificabile per le risorse in cui il cliente è responsabile del mantenimento della crittografia (in genere a livello di applicazione).

Sono supportate solo 8 esclusioni per i controlli di crittografia VPC. Se hai queste risorse nel tuo VPC e desideri passare alla modalità di applicazione, devi aggiungere queste esclusioni quando passi dalla modalità monitor a quella di imposizione. Nessun'altra risorsa è escludibile. Puoi migrare il tuo VPC alla modalità Enforce creando esclusioni per queste risorse. Sei responsabile della crittografia dei flussi di traffico da e verso queste risorse

-

Internet Gateway

-

Gateway NAT

-

Internet Gateway solo in uscita

-

Connessioni peering VPC alla crittografia non applicate VPCs (consulta la sezione Supporto del peering VPC per scenari dettagliati)

-

Gateway virtuale privato

-

Funzioni Lambda all'interno del tuo VPC

-

Reticolo in VPC

-

File system elastico

Workflow di implementazione

-

Abilita il monitoraggio: crea il controllo della crittografia VPC in modalità monitor

-

Analizza il traffico: esamina i registri di flusso per monitorare lo stato di crittografia del flusso di traffico

-

Analizza le risorse: utilizza la console o il

GetVpcResourcesBlockingEncryptionEnforcementcomando per identificare le risorse che non applicano la crittografia in transito. -

Prepara [Facoltativo]: pianifica le migrazioni delle risorse e le esclusioni richieste se desideri attivare la modalità di applicazione

-

Applica [Opzionale]: passa alla modalità di applicazione con le esclusioni richieste configurate

-

Audit: monitoraggio continuo della conformità tramite Flow Logs

Per istruzioni dettagliate sulla configurazione, consulta il blog Introduzione ai controlli di crittografia VPC: applica la crittografia in transito all'interno e all'interno di una regione VPCs

Stati dei controlli di crittografia VPC

I controlli di crittografia VPC possono avere uno dei seguenti stati:

- creating (creazione in corso)

-

I controlli di crittografia VPC vengono creati sul VPC.

- modify-in-progress

-

I controlli di crittografia VPC vengono modificati sul VPC

- deleting (eliminazione in corso)

-

I controlli di crittografia VPC vengono eliminati sul VPC

- disponibile

-

I controlli di crittografia VPC sono riusciti a implementare la modalità di monitoraggio o la modalità di applicazione sul VPC

AWS supporto e compatibilità del servizio

Per essere conforme alla crittografia, una risorsa deve sempre applicare la crittografia in transito, a livello hardware o a livello di applicazione. Per la maggior parte delle risorse, non è richiesta alcuna azione da parte dell'utente.

Servizi con conformità automatica

La maggior parte AWS dei servizi supportati da PrivateLink, incluso Cross-Region, PrivateLinks accetterà il traffico crittografato a livello di applicazione. Non è necessario apportare modifiche a queste risorse. AWS interrompe automaticamente tutto il traffico che non lo è application-layer-encrypted. Alcune eccezioni includono i cluster Redshift (sia con provisioning che serverless, in cui è necessario migrare manualmente le risorse sottostanti)

Risorse che migrano automaticamente

Network Load Balancer, Application Load Balancer, cluster Fargate, EKS Control Plane migreranno automaticamente verso hardware che supporta nativamente la crittografia una volta attivata la modalità monitor. Non è necessario modificare queste risorse. AWS gestisce la migrazione automaticamente.

Risorse che richiedono la migrazione manuale

Alcune risorse e servizi VPC richiedono la selezione dei tipi di istanze sottostanti. Tutte le istanze EC2 moderne supportano la crittografia in transito. Non devi apportare alcuna modifica se i tuoi servizi utilizzano già istanze EC2 moderne. Puoi utilizzare la console o il GetVpcResourcesBlockingEncryptionEnforcement comando per identificare se uno di questi servizi utilizza istanze precedenti. Se identifichi tali risorse, devi aggiornarle a una qualsiasi delle moderne istanze EC2 che supportano la crittografia nativa dell'hardware del sistema nitro. Questi servizi includono istanze EC2, Auto Scaling Groups, RDS (All Databases and Document-DB), Elasticache Provisioned, Amazon Redshift Provisioned Clusters, EKS, ECS-EC2, Provisioned ed EMR. OpenSearch

Risorse compatibili:

Le seguenti risorse sono compatibili con i controlli di crittografia VPC:

-

Network Load Balancer (con limitazioni)

-

Application Load Balancer

-

AWS Cluster Fargate

-

Amazon Elastic Kubernetes Service (EKS)

-

Gruppi Auto Scaling Amazon EC2

-

Amazon Relational Database Service (RDS - Tutti i database)

-

Cluster ElastiCache basati su nodi Amazon

-

Cluster con provisioning e serverless di Amazon Redshift

-

Amazon Elastic Container Service (ECS) - istanze di container EC2

-

OpenSearch Servizio Amazon

-

Amazon Elastic MapReduce (EMR)

-

Amazon Managed Streaming for Apache Kafka (Amazon MSK)

-

I controlli di crittografia VPC applicano la crittografia a livello di applicazione per tutti i AWS servizi a cui si accede tramite. PrivateLink Tutto il traffico non crittografato a livello di applicazione viene eliminato dagli PrivateLink endpoint ospitati all'interno del VPC con controlli di crittografia in modalità Enforce.

Limitazioni specifiche del servizio

Limitazioni di Network Load Balancer

Configurazione TLS: non è possibile utilizzare un listener TLS per affidare il lavoro di crittografia e decrittografia al sistema di bilanciamento del carico quando si applicano i controlli di crittografia sul VPC che lo contiene. È tuttavia possibile configurare gli obiettivi per eseguire la crittografia e la decrittografia TLS

Redshift con provisioning e serverless

I clienti non possono passare alla modalità Enforce su un VPC con un cluster/endpoint esistente. Per utilizzare VPC Encryption Controls con Redshift, è necessario ripristinare il cluster o lo spazio dei nomi da un'istantanea. Per Provisioned Clusters, crea un'istantanea del cluster Redshift esistente, quindi esegui il ripristino dalla snapshot utilizzando l'operazione di ripristino da snapshot del cluster. Per Serverless, crea un'istantanea del tuo namespace esistente e poi ripristina dalla snapshot utilizzando l'operazione di ripristino da snapshot sul tuo gruppo di lavoro serverless. Tieni presente che i controlli di crittografia VPC non possono essere abilitati su cluster o namespace esistenti senza eseguire l'istantanea e il processo di ripristino. Consulta la documentazione di Amazon Redshift per la creazione di snapshot.

Amazon MSK (streaming gestito per Apache Kafka)

Questa funzionalità è supportata nei nuovi cluster per 4.1 nel proprio VPC. I seguenti passaggi ti aiuteranno a utilizzare la crittografia VPC con MSK.

-

Il cliente abilita la crittografia VPC su un VPC senza altri cluster MSK

-

Il cliente crea un cluster con Kafka versione 4.1 e instancetype come M7g

Limitazioni regionali e di zona

-

Sottoreti di zona locale: non supportate in modalità enforce, devono essere eliminate dal VPC

Supporto per il peering VPC

Per garantire la crittografia in transito con peering VPC tra due VPCs, i due VPCs devono risiedere nella stessa regione e avere i controlli di crittografia attivati in modalità Enforce senza alcuna esclusione. È necessario creare un'esclusione di peering se si desidera peer di un VPC con crittografia applicata a un altro VPC che risiede in una regione diversa o non ha i controlli di crittografia abilitati in modalità di applicazione (senza esclusioni).

Se due VPCs sono in modalità di applicazione e si collegano tra loro, non è possibile modificare la modalità da imposizione a monitoraggio. È necessario creare prima un'esclusione di peering, prima di modificare la modalità VPC Encryption Controls per il monitoraggio.

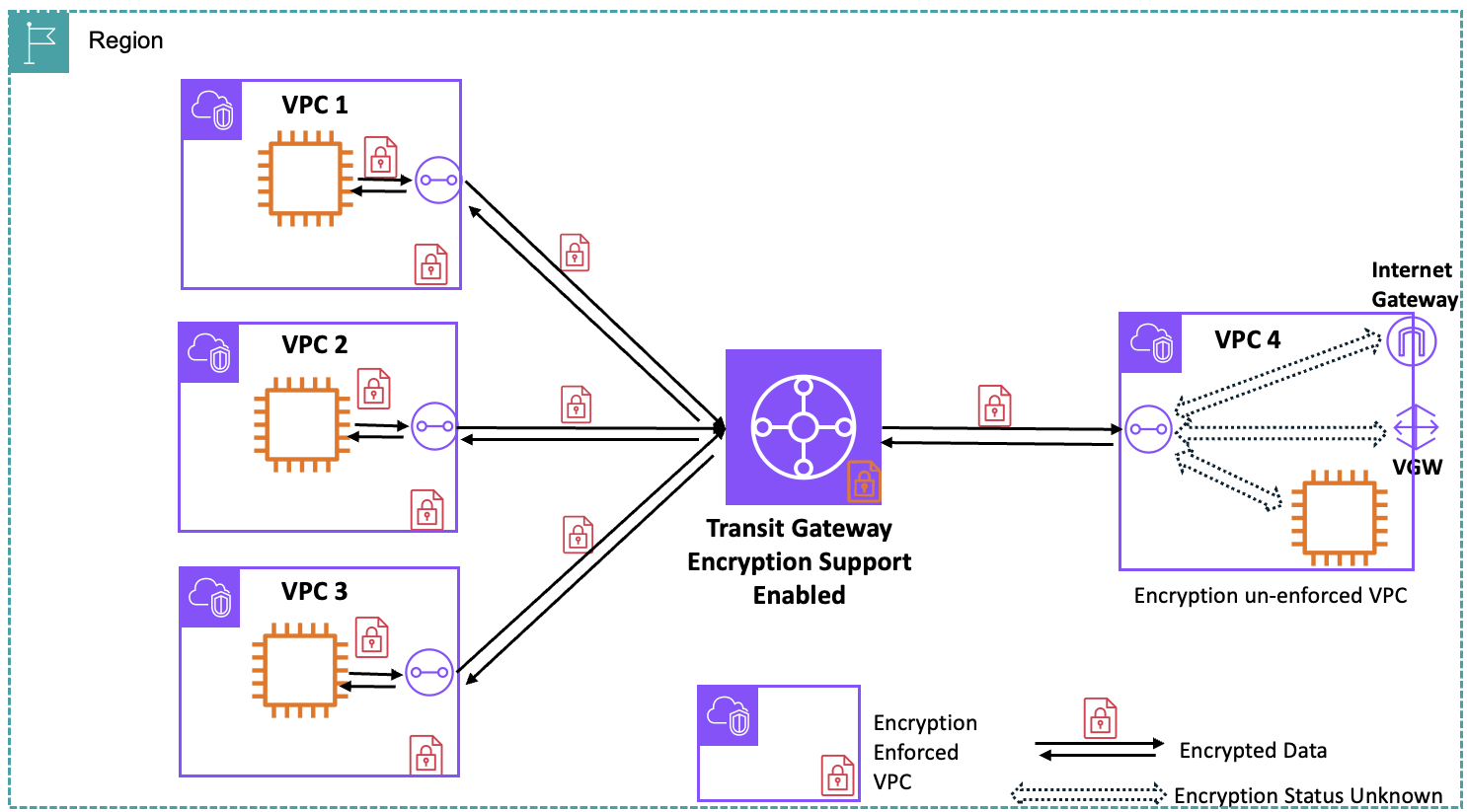

Supporto per la crittografia Transit Gateway

È necessario abilitare esplicitamente il supporto della crittografia su un Transit Gateway per crittografare il traffico tra utenti VPCs che hanno i controlli di crittografia attivati. L'attivazione della crittografia sul Transit Gateway esistente non interferisce con i flussi di traffico esistenti e la migrazione degli allegati VPC su corsie crittografate avverrà in modo semplice e automatico. Il traffico tra due VPCs in modalità enforce (senza esclusioni) tramite Transit Gateway attraversa corsie crittografate al 100%. Encryption on Transit Gateway consente inoltre di connetterne due VPCs che si trovano anche in modalità Encryption Controls diverse. È consigliabile utilizzarlo quando si desidera applicare i controlli di crittografia in un VPC collegato a un non-encryption-enforced VPC. In uno scenario del genere, tutto il traffico all'interno del VPC con crittografia applicata, incluso il traffico inter-VPC, è crittografato. Il traffico tra VPC è crittografato tra le risorse del VPC con crittografia applicata e il Transit Gateway. Inoltre, la crittografia dipende dalle risorse a cui viene indirizzato il traffico nel VPC non applicato e non è garantito che sia crittografata (poiché il VPC non è in modalità di imposizione). Tutti VPCs devono trovarsi nella stessa regione. (vedi i dettagli qui).

-

In questo diagramma, VPC 1 e VPC 2 dispongono di controlli di crittografia in modalità enforce VPC3 e sono collegati a VPC 4 che dispone di controlli di crittografia in esecuzione in modalità monitor.

-

Tutto il traffico tra e verrà VPC1 crittografato. VPC2 VPC3

-

Per approfondire, qualsiasi traffico tra una risorsa in VPC 1 e una risorsa in VPC 4 verrà crittografato fino al Transit Gateway utilizzando la crittografia offerta dall'hardware del sistema nitro. Oltre a ciò, lo stato di crittografia dipende dalla risorsa in VPC 4 e non è garantito che sia crittografato.

Per ulteriori dettagli sul supporto della crittografia Transit Gateway, consulta la documentazione del gateway di transito.

Prezzi

Per informazioni sui prezzi, consulta i prezzi di Amazon VPC.

AWS CLI riferimento ai comandi

Installazione e configurazione

Monitoraggio e risoluzione dei problemi

Pulizia

Risorse aggiuntive

Per istruzioni dettagliate sulla configurazione, consulta il blog Introduzione ai controlli di crittografia VPC: applica la crittografia in transito all'interno e all'interno di una regione VPCs

Per informazioni più dettagliate sulle API, consulta la Guida di riferimento per le API EC2.