Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Architetture di riferimento che utilizzano connettori SFTP

Questa sezione elenca i materiali di riferimento disponibili per la configurazione di flussi di lavoro di trasferimento automatico dei file utilizzando connettori SFTP. Puoi progettare le tue architetture basate sugli eventi utilizzando gli eventi del connettore SFTP in Amazon EventBridge, per orchestrare tra l'azione di trasferimento dei file e le azioni di pre e post-elaborazione in. AWS

Post del blog

Il seguente post sul blog fornisce un'architettura di riferimento per creare un flusso di lavoro MFT utilizzando connettori SFTP, inclusa la crittografia dei file tramite PGP prima di inviarli a un server SFTP remoto utilizzando connettori SFTP: Progettazione di trasferimenti di file gestiti sicuri e conformi con connettori AWS Transfer Family SFTP e crittografia PGP.

Workshop

-

Il seguente workshop fornisce laboratori pratici per la configurazione dei connettori SFTP e l'utilizzo dei connettori per inviare o recuperare file da server SFTP remoti: Transfer

Family - workshop SFTP. -

Questo video fornisce una panoramica di questo workshop.

Soluzioni

AWS Transfer Family offre le seguenti soluzioni:

-

La soluzione di sincronizzazione del trasferimento di file

fornisce un'architettura di riferimento per automatizzare il processo di sincronizzazione delle directory SFTP remote, incluse intere strutture di cartelle, con i bucket Amazon S3 locali utilizzando un connettore SFTP. Orchestra il processo di elencazione delle directory remote, rilevamento delle modifiche e trasferimento di file nuovi o modificati. -

Serverlessland - Trasferimento selettivo di file tra server SFTP remoto e S3; l'utilizzo AWS Transfer Family

fornisce un modello di esempio per elencare i file archiviati in posizioni SFTP remote e trasferire file selettivi su Amazon S3.

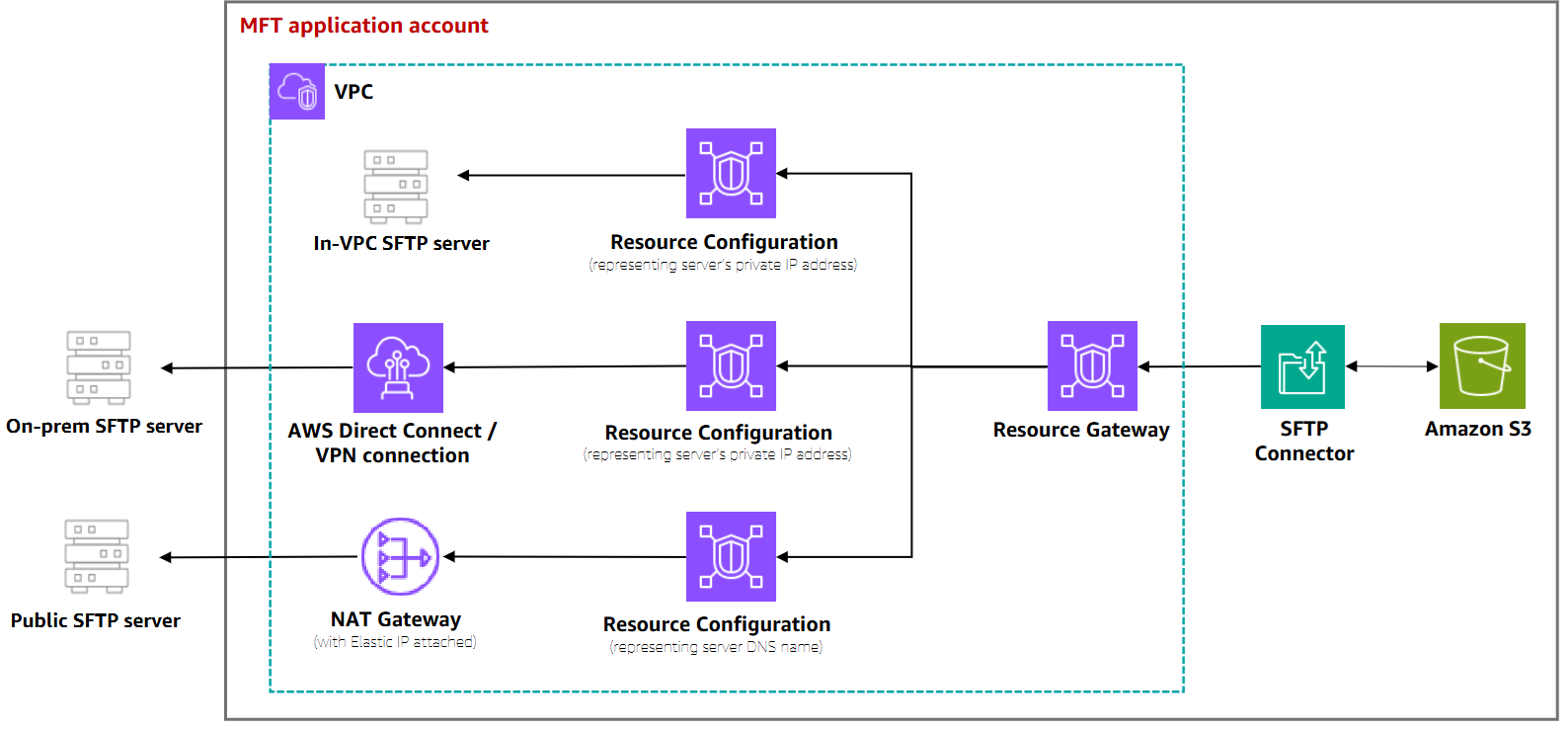

Architetture di riferimento VPC

Le seguenti architetture di riferimento mostrano modelli comuni per l'implementazione di connettori SFTP abilitati per VPC_Lattice. Questi esempi ti aiutano a capire dove è necessario creare le risorse VPC Lattice nella tua architettura generale. AWS

Account singolo con infrastruttura di uscita condivisa

In questa architettura, l'infrastruttura di uscita (NAT Gateway, tunnel VPN o Direct Connect) è configurata in un VPC all'interno dello stesso account dei connettori SFTP. Tutti i connettori possono condividere lo stesso Resource Gateway e NAT Gateway.

Questo modello è ideale quando:

-

Tutti i connettori SFTP sono gestiti all'interno di un unico Account AWS

-

L'infrastruttura di uscita è configurata in un VPC all'interno dello stesso account dei connettori SFTP

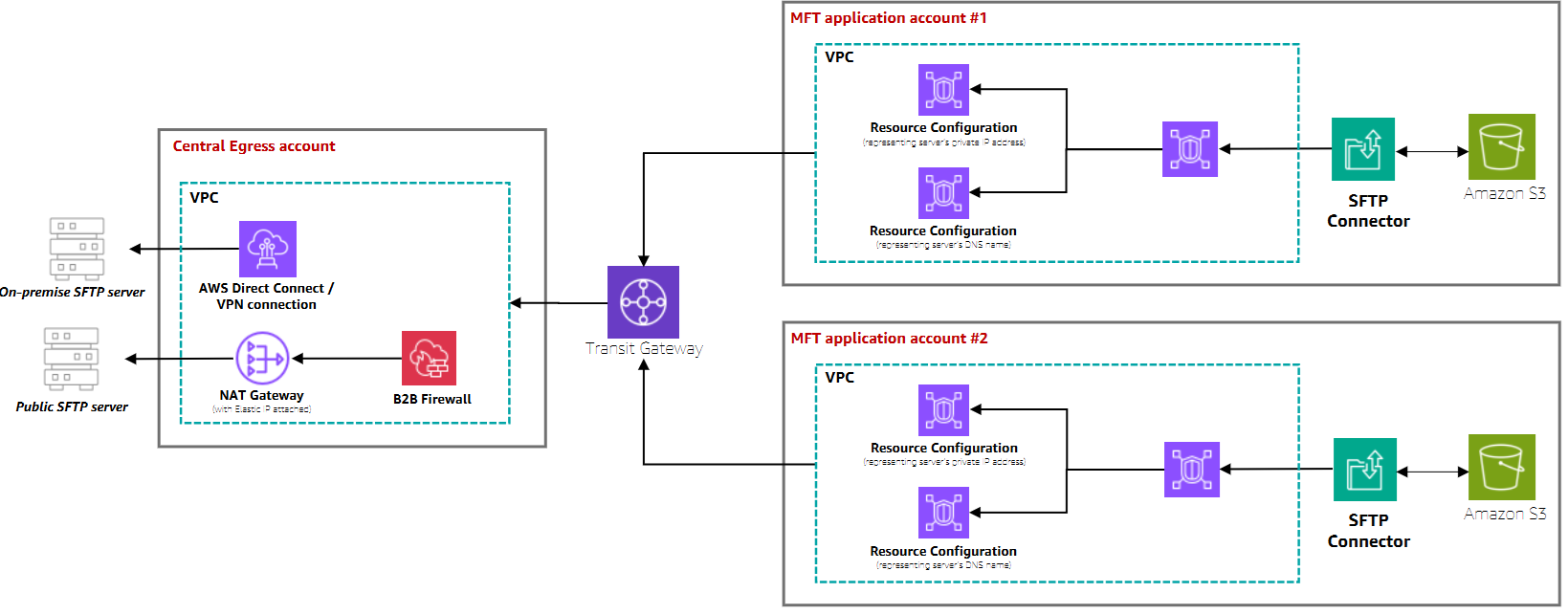

Più account con infrastruttura di uscita centralizzata

In questa architettura, l'infrastruttura in uscita (NAT Gateway, tunnel VPN, Direct Connect o firewall B2B) è configurata in un account Egress centrale gestito dal team di rete. I connettori SFTP vengono creati nell'account dell'applicazione MFT gestito dal team di amministrazione di MFT. La rete tra account viene stabilita utilizzando Transit Gateway per rispettare le regole di rete esistenti.

Questo modello è ideale quando:

-

L'infrastruttura di rete è gestita da un team separato in un account dedicato

-

Esistono percorsi esistenti (ad esempio AWS Transit Gateway ) tra l'account in cui vengono creati i connettori SFTP e l'account in cui è configurata l'infrastruttura Egress. I connettori SFTP saranno in grado di sfruttare i percorsi esistenti che collegano i due account.

-

Sono necessari controlli di sicurezza centralizzati e firewall B2B

-

È necessario mantenere la separazione delle mansioni tra i team di rete e quelli addetti alle applicazioni