Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Crea un connettore SFTP con uscita basata su VPC

Questo argomento fornisce step-by-step istruzioni per creare connettori SFTP con connettività VPC. I connettori abilitati a VPC_Lattice utilizzano Amazon VPC Lattice per indirizzare il traffico attraverso il tuo Virtual Private Cloud, abilitando connessioni sicure a endpoint privati o utilizzando i tuoi gateway NAT per l'accesso a Internet.

Quando utilizzare la connettività VPC

Utilizza la connettività VPC per i connettori SFTP in questi scenari:

-

Server SFTP privati: Connettiti ai server SFTP accessibili solo dal tuo VPC.

-

Connettività locale: connettiti ai server SFTP locali tramite AWS Direct Connect o AWS Site-to-Site connessioni VPN.

-

Indirizzi IP personalizzati: utilizza i tuoi gateway NAT e indirizzi IP elastici, inclusi gli scenari BYOIP.

-

Controlli di sicurezza centralizzati: indirizza i trasferimenti di file attraverso i controlli centrali dell'organizzazione. ingress/egress

Prerequisiti per i connettori SFTP compatibili con VPC_Lattice

Prima di creare un connettore SFTP abilitato per VPC_Lattice, è necessario completare i seguenti prerequisiti:

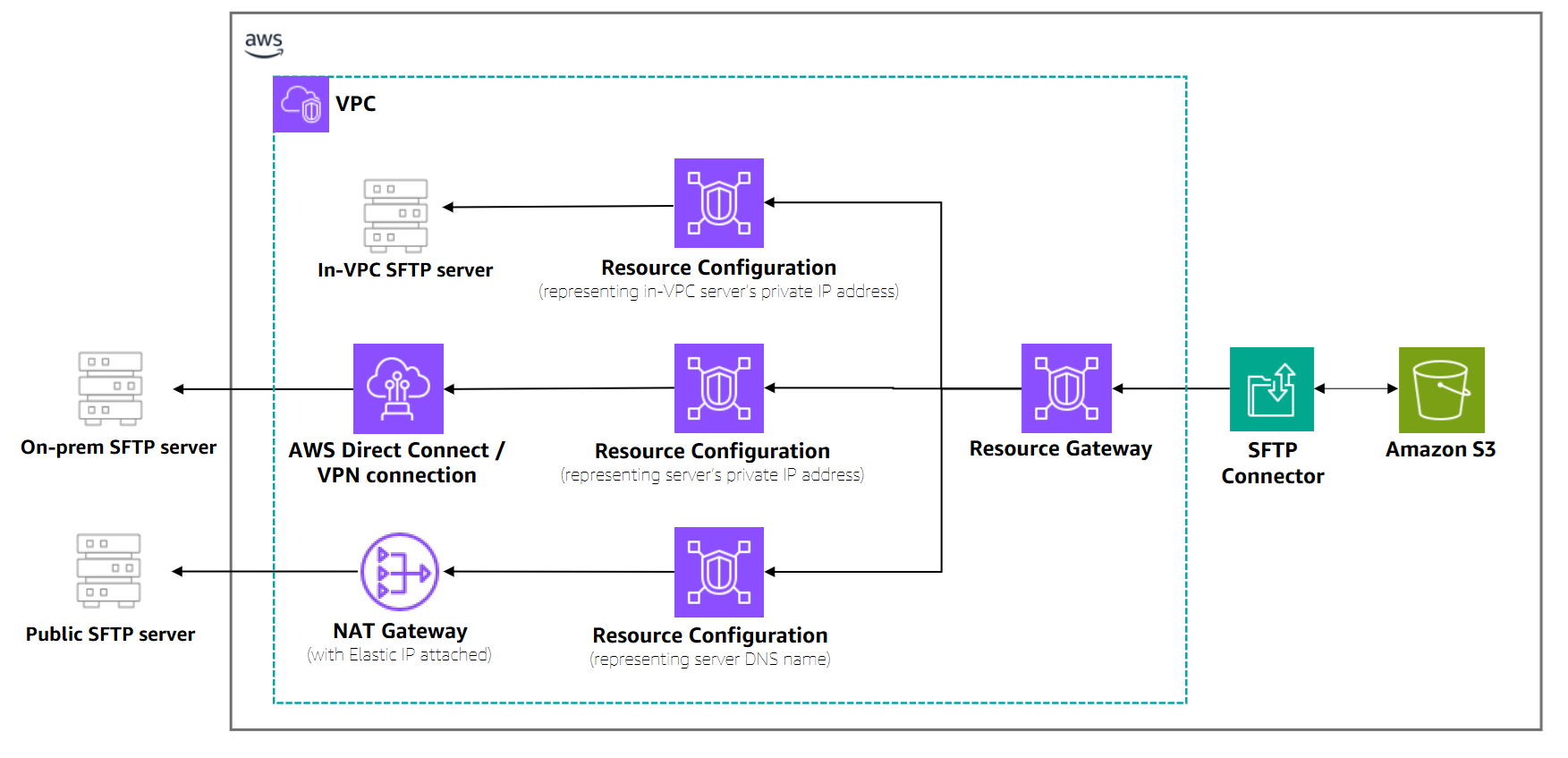

Come funziona la connettività basata su VPC

VPC Lattice ti consente di condividere in modo sicuro le risorse VPC con altri servizi. AWS AWS Transfer Family utilizza una rete di servizi per semplificare il processo di condivisione delle risorse. I componenti principali sono:

-

Resource Gateway: funge da punto di accesso al tuo VPC. Puoi crearlo nel tuo VPC con un minimo di due zone di disponibilità.

-

Configurazione delle risorse: contiene l'indirizzo IP privato o il nome DNS pubblico del server SFTP a cui desideri connetterti.

Quando crei un connettore abilitato a VPC_Lattice, AWS Transfer Family utilizza Forward Access Session (FAS) per ottenere temporaneamente le tue credenziali e associare la tua configurazione delle risorse alla nostra rete di servizi.

Passaggi di configurazione richiesti

-

Infrastruttura VPC: assicurati di disporre di un VPC configurato correttamente con le sottoreti, le tabelle di routing e i gruppi di sicurezza necessari per i requisiti di connettività del server SFTP.

-

Resource Gateway: crea un Resource Gateway nel tuo VPC usando il comando VPC Lattice.

create-resource-gatewayIl Resource Gateway deve essere associato a sottoreti in almeno due zone di disponibilità. Per ulteriori informazioni, consulta Resource gateway nella Amazon VPC Lattice User Guide. -

Configurazione delle risorse: crea una configurazione delle risorse che rappresenti il server SFTP di destinazione utilizzando il comando VPC

create-resource-configurationLattice. È possibile specificare una delle seguenti opzioni:-

Un indirizzo IP privato per endpoint privati

-

Un nome DNS pubblico per gli endpoint pubblici (gli indirizzi IP non sono supportati per gli endpoint pubblici)

-

-

Credenziali di autenticazione: memorizza le credenziali utente SFTP come descritto in. Gestione dei segreti AWS Memorizza le credenziali di autenticazione per i connettori SFTP in Secrets Manager

Importante

Resource Gateway e Resource Configuration devono essere creati nello stesso account. AWS Quando si crea una configurazione delle risorse, è necessario innanzitutto disporre di un Resource Gateway.

Per ulteriori informazioni sulle configurazioni delle risorse VPC, consulta Configurazioni delle risorse nella Amazon VPC Lattice User Guide.

Nota

La connettività VPC per i connettori SFTP è disponibile laddove sono disponibili Regioni AWS risorse Amazon VPC Lattice. Per ulteriori informazioni, consulta VPC

Crea un connettore SFTP compatibile con VPC_Lattice

Dopo aver completato i prerequisiti, è possibile creare un connettore SFTP con connettività VPC utilizzando la AWS CLI console di AWS gestione o. AWS SDKs

Monitoraggio dello stato del connettore VPC

I connettori abilitati a VPC_Lattice hanno un processo di configurazione asincrono. Dopo la creazione, monitora lo stato del connettore:

-

IN SOSPESO: è in corso il provisioning del connettore. Il provisioning della rete di assistenza è in corso, operazione che in genere richiede alcuni minuti.

-

ATTIVO: Il connettore è pronto all'uso e può trasferire file.

-

ERRORE: il provisioning del connettore non è riuscito. Controlla i dettagli dell'errore per informazioni sulla risoluzione dei problemi.

Controlla lo stato del connettore usando il describe-connector comando:

aws transfer describe-connector --connector-id c-1234567890abcdef0

Durante lo stato PENDING, l'test-connectionAPI restituirà «Connettore non disponibile» fino al completamento del provisioning.

Considerazioni e limitazioni

-

Endpoint pubblici: quando ti connetti a endpoint pubblici tramite VPC, devi fornire un nome DNS nella configurazione delle risorse. Gli indirizzi IP pubblici non sono supportati.

-

Disponibilità regionale: la connettività VPC è disponibile in alcune versioni. Regioni AWS La condivisione delle risorse tra regioni non è supportata.

-

Requisiti della zona di disponibilità: i Resource Gateway devono essere associati a sottoreti in almeno due zone di disponibilità. Non tutte le zone di disponibilità supportano VPC Lattice in tutte le regioni.

-

Limiti di connessione: massimo 350 connessioni per risorsa con un timeout di inattività di 350 secondi per le connessioni TCP.

Considerazioni sui costi

Non sono previsti costi aggiuntivi oltre ai normali costi di AWS Transfer Family servizio. Tuttavia, i clienti potrebbero essere soggetti a costi aggiuntivi da parte di Amazon VPC Lattice associati alla condivisione delle proprie risorse Amazon Virtual Private Cloud e ai costi del gateway NAT se utilizzano i propri gateway NAT per l'accesso a Internet.

Esempi di connettività VPC per connettori SFTP

Questa sezione fornisce esempi di creazione di connettori SFTP con connettività VPC per vari scenari. Prima di utilizzare questi esempi, assicurati di aver completato la configurazione dell'infrastruttura VPC come descritto nella documentazione sulla connettività VPC.

Esempio: connessione endpoint privata

Questo esempio mostra come creare un connettore SFTP che si connette a un server SFTP privato accessibile solo dal tuo VPC.

Prerequisiti

-

Crea un Resource Gateway nel tuo VPC:

aws vpc-lattice create-resource-gateway \ --name my-private-server-gateway \ --vpc-identifier vpc-1234567890abcdef0 \ --subnet-ids subnet-1234567890abcdef0 subnet-0987654321fedcba0 -

Crea una configurazione delle risorse per il tuo server SFTP privato:

aws vpc-lattice create-resource-configuration \ --name my-private-server-config \ --resource-gateway-identifier rgw-1234567890abcdef0 \ --resource-configuration-definition ipResource={ipAddress="10.0.1.100"} \ --port-ranges 22

Crea il connettore abilitato a VPC_Lattice

-

Crea il connettore SFTP con connettività VPC:

aws transfer create-connector \ --access-role arn:aws:iam::123456789012:role/TransferConnectorRole \ --sftp-config UserSecretId=my-private-server-credentials,TrustedHostKeys="ssh-rsa AAAAB3NzaC..." \ --egress-config VpcLattice={ResourceConfigurationArn=arn:aws:vpc-lattice:us-east-1:123456789012:resourceconfiguration/rcfg-1234567890abcdef0,PortNumber=22} -

Monitora lo stato del connettore finché non diventa:

ACTIVEaws transfer describe-connector --connector-id c-1234567890abcdef0

Il server SFTP remoto vedrà le connessioni provenienti dall'indirizzo IP del Resource Gateway all'interno dell'intervallo CIDR VPC.

Esempio: endpoint pubblico tramite VPC

Questo esempio mostra come instradare le connessioni a un server SFTP pubblico tramite il VPC per sfruttare i controlli di sicurezza centralizzati e utilizzare i propri indirizzi IP del gateway NAT.

Prerequisiti

-

Crea un Resource Gateway nel tuo VPC (come nell'esempio di un endpoint privato).

-

Crea una configurazione delle risorse per il server SFTP pubblico usando il suo nome DNS:

aws vpc-lattice create-resource-configuration \ --name my-public-server-config \ --resource-gateway-identifier rgw-1234567890abcdef0 \ --resource-configuration-definition dnsResource={domainName="sftp.example.com"} \ --port-ranges 22Nota

Per gli endpoint pubblici, è necessario utilizzare un nome DNS, non un indirizzo IP.

Crea il connettore

-

Crea il connettore SFTP:

aws transfer create-connector \ --access-role arn:aws:iam::123456789012:role/TransferConnectorRole \ --sftp-config UserSecretId=my-public-server-credentials,TrustedHostKeys="ssh-rsa AAAAB3NzaC..." \ --egress-config VpcLattice={ResourceConfigurationArn=arn:aws:vpc-lattice:us-east-1:123456789012:resourceconfiguration/rcfg-0987654321fedcba0,PortNumber=22}

Il traffico fluirà dal connettore al Resource Gateway, quindi attraverso il gateway NAT per raggiungere il server SFTP pubblico. Il server remoto vedrà come origine l'indirizzo IP elastico del gateway NAT.

Esempio: endpoint privato con più account

Questo esempio mostra come connettersi a un server SFTP privato con un AWS account diverso utilizzando la condivisione delle risorse.

Nota

Se hai già abilitato la condivisione delle risorse tra VPC tramite altri meccanismi, ad esempio AWS Transit Gateway, non è necessario configurare la condivisione delle risorse descritta qui. I meccanismi di routing esistenti, come le tabelle di routing Transit Gateway, vengono utilizzati automaticamente dai connettori SFTP. È sufficiente creare una configurazione delle risorse nello stesso account in cui si sta creando il connettore SFTP.

Account A (Resource Provider): condividi la configurazione delle risorse

-

Crea Resource Gateway e Resource Configuration nell'Account A (come negli esempi precedenti).

-

Condividi la configurazione delle risorse con l'account B utilizzando AWS Resource Access Manager:

aws ram create-resource-share \ --name cross-account-sftp-share \ --resource-arns arn:aws:vpc-lattice:us-east-1:111111111111:resourceconfiguration/rcfg-1234567890abcdef0 \ --principals 222222222222

Account B (Resource Consumer): accetta e utilizza la condivisione

-

Accetta l'invito alla condivisione delle risorse:

aws ram accept-resource-share-invitation \ --resource-share-invitation-arn arn:aws:ram:us-east-1:111111111111:resource-share-invitation/invitation-id -

Crea il connettore SFTP nell'account B:

aws transfer create-connector \ --access-role arn:aws:iam::222222222222:role/TransferConnectorRole \ --sftp-config UserSecretId=cross-account-server-credentials,TrustedHostKeys="ssh-rsa AAAAB3NzaC..." \ --egress-config VpcLattice={ResourceConfigurationArn=arn:aws:vpc-lattice:us-east-1:111111111111:resourceconfiguration/rcfg-1234567890abcdef0,PortNumber=22}

Il connettore nell'account B può ora accedere al server SFTP privato nell'account A tramite la configurazione delle risorse condivisa.

Scenari per la risoluzione dei problemi comuni

Ecco le soluzioni per i problemi più comuni relativi alla creazione di connettori abilitati per VPC_Lattice:

-

Connettore bloccato nello stato IN SOSPESO: verifica che il Resource Gateway sia ATTIVO e che disponga di sottoreti nelle zone di disponibilità supportate. Se il connettore è ancora bloccato con lo stato PENDING, chiama

UpdateConnectorutilizzando gli stessi parametri di configurazione utilizzati inizialmente. Ciò attiva un nuovo evento di stato che potrebbe risolvere il problema. -

Timeout di connessione: verifica che le regole del gruppo di sicurezza consentano il traffico sulla porta 22 e che il routing del VPC sia corretto.

-

Problemi di risoluzione DNS: per gli endpoint pubblici, assicurati che il tuo VPC disponga di connettività Internet tramite un gateway NAT o un gateway Internet.

-

Accesso tra account negato: verifica che la condivisione delle risorse sia accettata e che l'ARN di configurazione delle risorse sia corretto. Se la politica di autorizzazione appropriata è allegata alla configurazione delle risorse quando l'account di origine crea la condivisione di risorse, sono necessarie le seguenti autorizzazioni:

vpc-lattice:AssociateViaAWSService,,,vpc-lattice:AssociateViaAWSService-EventsAndStates.vpc-lattice:CreateServiceNetworkResourceAssociationvpc-lattice:GetResourceConfiguration