Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

AWSSupport-TroubleshootS3EventNotifications

Descrizione

Il runbook di AWSSupport-TroubleshootS3EventNotifications AWS Systems Manager automazione aiuta a risolvere i problemi di Amazon Simple Storage Service (Amazon S3) Bucket Event Notifications configurate AWS Lambda

con Functions, Amazon Simple Notification Service (Amazon SNS) Topics o Amazon Simple Queue Service (Amazon SQS) Queues. Fornisce un rapporto sulle impostazioni di configurazione delle diverse risorse configurate con Amazon S3 Bucket come notifica degli eventi di destinazione.

Come funziona?

Il runbook esegue i seguenti passaggi:

-

Verifica se il bucket Amazon S3 esiste nello stesso account in cui viene

AWSSupport-TroubleshootS3EventNotificationseseguito. -

Recupera le risorse di destinazione (AWS Lambda Function, Amazon SNS Topic o Amazon SQS queue) configurate come notifiche di eventi per il bucket Amazon S3 utilizzando l'API. GetBucketNotificationConfiguration

-

Verifica l'esistenza della risorsa di destinazione, quindi esamina la politica basata sulle risorse delle risorse di destinazione per determinare se Amazon S3 è autorizzato a pubblicare sulla destinazione.

-

Se hai crittografato la destinazione con una chiave AWS Key Management Service (AWS KMS), la policy della chiave viene verificata per determinare se l'accesso ad Amazon S3 è consentito.

-

Genera un report di tutti i controlli delle risorse di destinazione.

Importante

-

Questo runbook può valutare le configurazioni di notifica degli eventi solo se il proprietario del bucket Amazon S3 è lo stesso proprietario del quale viene eseguito Account AWS il runbook di automazione.

-

Inoltre, questo runbook non può valutare le politiche sulle risorse di destinazione ospitate in un altro. Account AWS

Esegui questa automazione (console)

Tipo di documento

Automazione

Proprietario

Amazon

Piattaforme

Linux, macOS, Windows

Parametri

-

AutomationAssumeRole

Tipo: stringa

Descrizione: (Facoltativo) L'Amazon Resource Name (ARN) del ruolo AWS Identity and Access Management (IAM) che consente a Systems Manager Automation di eseguire le azioni per tuo conto. Se non viene specificato alcun ruolo, Systems Manager Automation utilizza le autorizzazioni dell'utente che avvia questo runbook.

-

S3 BucketName

Tipo:

AWS::S3::Bucket::NameDescrizione: (Obbligatorio) Il nome del bucket Amazon S3 configurato con le notifiche degli eventi.

Autorizzazioni IAM richieste

Il AutomationAssumeRole parametro richiede le seguenti azioni per utilizzare correttamente il runbook.

-

s3:GetBucketLocation -

s3:ListAllMyBuckets -

s3:GetBucketNotification -

sqs:GetQueueAttributes -

sqs:GetQueueUrl -

sns:GetTopicAttributes -

kms:GetKeyPolicy -

kms:DescribeKey -

kms:ListAliases -

lambda:GetPolicy -

lambda:GetFunction -

iam:GetContextKeysForCustomPolicy -

iam:SimulateCustomPolicy -

iam:ListRoles -

ssm:DescribeAutomationStepExecutions

Esempio di politica IAM per l'automazione Assume Role

{ "Version": "2012-10-17", "Statement": [ { "Sid": "S3Permission", "Effect": "Allow", "Action": [ "s3:GetBucketLocation", "s3:ListAllMyBuckets" ], "Resource": "*" }, { "Sid": "S3PermissionGetBucketNotification", "Effect": "Allow", "Action": [ "s3:GetBucketNotification" ], "Resource": "arn:aws:s3::::<bucket-name>" }, { "Sid": "SQSPermission", "Effect": "Allow", "Action": [ "sqs:GetQueueAttributes", "sqs:GetQueueUrl" ], "Resource": "arn:aws:sqs:<region>:123456789012:*" }, { "Sid": "SNSPermission", "Effect": "Allow", "Action": [ "sns:GetTopicAttributes" ], "Resource": "arn:aws:sns:<region>:123456789012:*" }, { "Sid": "KMSPermission", "Effect": "Allow", "Action": [ "kms:GetKeyPolicy", "kms:DescribeKey", "kms:ListAliases" ], "Resource": "arn:aws:kms:<region>:123456789012:key/<key-id>" }, { "Sid": "LambdaPermission", "Effect": "Allow", "Action": [ "lambda:GetPolicy", "lambda:GetFunction" ], "Resource": "arn:aws:lambda:<region>:123456789012:function:*" }, { "Sid": "IAMPermission", "Effect": "Allow", "Action": [ "iam:GetContextKeysForCustomPolicy", "iam:SimulateCustomPolicy", "iam:ListRoles" ], "Resource": "*" }, { "Sid": "SSMPermission", "Effect": "Allow", "Action": [ "ssm:DescribeAutomationStepExecutions" ], "Resource": "*" } ] }

Istruzioni

Segui questi passaggi per configurare l'automazione:

-

Accedere

AWSSupport-TroubleshootS3EventNotificationsa Systems Manager nella sezione Documenti. -

Seleziona Execute automation (Esegui automazione).

-

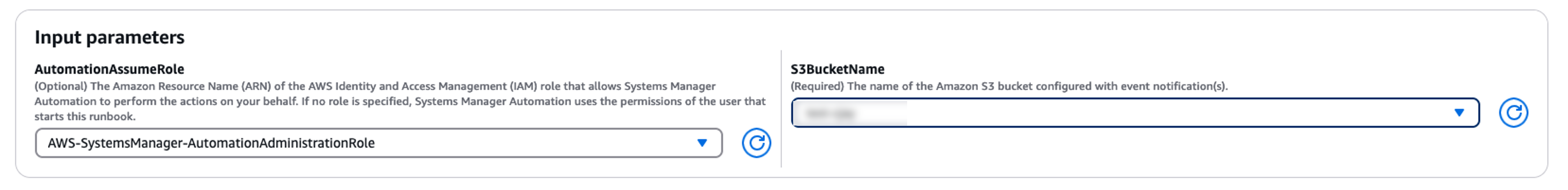

Per i parametri di input, immettete quanto segue:

-

AutomationAssumeRole (Facoltativo):

L'Amazon Resource Name (ARN) del ruolo AWS AWS Identity and Access Management (IAM) che consente a Systems Manager Automation di eseguire le azioni per tuo conto. Se non viene specificato alcun ruolo, Systems Manager Automation utilizza le autorizzazioni dell'utente che avvia questo runbook.

-

S3 BucketName (richiesto):

Il nome del bucket Amazon S3 configurato con le notifiche degli eventi.

-

-

Seleziona Esegui.

-

L'automazione inizia.

-

Il documento esegue le seguenti operazioni:

-

ValidateInputs

Verifica che il bucket Amazon S3 fornito appartenga allo stesso account in cui viene eseguita l'automazione e recupera la regione in cui è ospitato il bucket.

-

GetBucketNotificationConfiguration

Richiama

GetBucketNotificationConfigurationl'API per esaminare le notifiche degli eventi configurate con il bucket Amazon S3 e i formati di output. -

BranchOnSQSResourcePolicy

Indica se ci sono risorse Amazon SQS nelle notifiche degli eventi.

-

Convalida la politica SQSResource

Convalida la politica delle risorse sugli attributi di Amazon SQS Queue e

sqs:SendMessagedispone dell'autorizzazione per Amazon S3. Se la risorsa Amazon SQS è crittografata, verifica che la crittografia non utilizzi la AWS KMS chiave predefinita, ad esempio,aws/sqse verifica che la policy della AWS KMS chiave disponga delle autorizzazioni per Amazon S3. -

BranchOnSNSResourcePolicy

Verifica se sono presenti risorse Amazon SNS nelle notifiche degli eventi.

-

Convalida la politica SNSResource

Convalida la politica delle risorse su Amazon SNS Topic Attributes

sns:Publishdispone dell'autorizzazione per Amazon S3. Se la risorsa Amazon SNS è crittografata, verifica che la crittografia non utilizzi la AWS KMS chiave predefinita, ad esempio,aws/snse verifica che la policy della AWS KMS chiave disponga delle autorizzazioni per Amazon S3. -

BranchOnLambdaFunctionResourcePolicy

Indica se ci sono AWS Lambda funzioni nelle notifiche degli eventi.

-

ValidateLambdaFunctionResourcePolicy

Convalida la politica delle risorse sulla AWS Lambda funzione

lambda:InvokeFunctionautorizzata per Amazon S3. -

GenerateReport

Restituisce i dettagli dei passaggi, degli output del runbook e consigli per risolvere qualsiasi problema con le notifiche degli eventi configurate con il bucket Amazon S3.

-

-

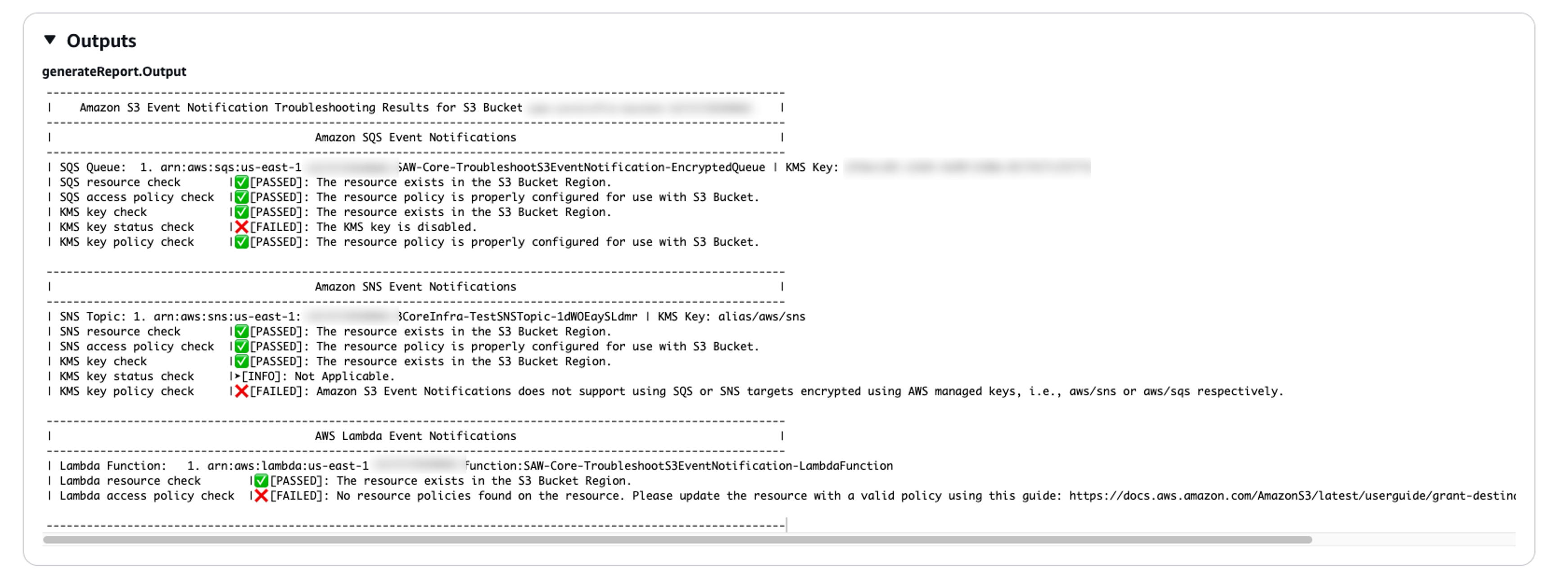

Al termine, consulta la sezione Output per i risultati dettagliati dell'esecuzione:

-

Notifiche di eventi Amazon SQS

Se sono presenti notifiche di destinazione Amazon SQS configurate con il bucket Amazon S3, viene visualizzato un elenco delle code Amazon SQS insieme ai risultati dei controlli. Il report include il controllo delle risorse di Amazon SQS, il controllo delle politiche di accesso di Amazon SQS, il controllo delle chiavi AWS KMS , il controllo AWS KMS dello stato delle chiavi AWS KMS e il controllo delle politiche chiave.

-

Notifiche di eventi Amazon SNS

Se sono presenti notifiche di destinazione Amazon SNS configurate con il bucket Amazon S3, accanto ai risultati dei controlli viene visualizzato un elenco degli argomenti di Amazon SNS. Il rapporto include il controllo delle risorse di Amazon SNS, il controllo della politica di accesso di Amazon SNS, il controllo delle chiavi AWS KMS , il controllo AWS KMS dello stato delle chiavi AWS KMS e il controllo delle politiche delle chiavi.

-

AWS Lambda Notifiche di eventi

Se sono presenti notifiche di AWS Lambda destinazione configurate con il bucket Amazon S3, accanto ai risultati dei controlli viene visualizzato un elenco delle funzioni Lambda. Il rapporto include il controllo delle risorse Lambda e il controllo della politica di accesso Lambda.

-

Riferimenti

Systems Manager Automation