Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Sicurezza

Quando crei sistemi sull'infrastruttura AWS, le responsabilità di sicurezza vengono condivise tra te e AWS. Questo modello di responsabilità condivisa

AWS KMS

La soluzione crea una chiave gestita dal cliente da AWS, che viene utilizzata per configurare la crittografia lato server per l'argomento SNS e le tabelle DynamoDB.

Amazon IAM

Le funzioni Lambda della soluzione richiedono le autorizzazioni per accedere alle risorse dell'account dell'hub e accedere ai parametri di get/put Systems Manager, accesso ai gruppi di CloudWatch log, chiave AWS KMS encryption/decryption, and publish messages to SNS. In addition, Instance Scheduler will also create Scheduling Roles in all managed accounts that will provide access to start/stop EC2, RDS, risorse Autoscaling, istanze DB, modificare gli attributi delle istanze e aggiornare i tag per tali risorse. Tutte le autorizzazioni necessarie sono fornite dalla soluzione al ruolo di servizio Lambda creato come parte del modello di soluzione.

In fase di implementazione, Instance Scheduler distribuirà ruoli IAM limitati per ciascuna delle sue funzioni Lambda insieme a ruoli Scheduler che possono essere assunti solo da Lambda di pianificazione specifici nel modello di hub distribuito. Questi ruoli di pianificazione avranno nomi che seguono lo schema e. {namespace}-Scheduler-Role {namespace}-ASG-Scheduling-Role

Per informazioni dettagliate sull'autorizzazione fornita a ciascun ruolo di servizio, consulta i CloudFormation modelli.

Volumi EC2 EBS crittografati

Quando pianifichi EC2 istanze collegate a volumi EBS crittografati da AWS KMS, devi concedere a Instance Scheduler l'autorizzazione a utilizzare le chiavi AWS KMS associate. Ciò consente EC2 ad Amazon di decrittografare i volumi EBS collegati durante la funzione avviata. Questa autorizzazione deve essere concessa al ruolo di pianificazione nello stesso account delle EC2 istanze che utilizzano la chiave.

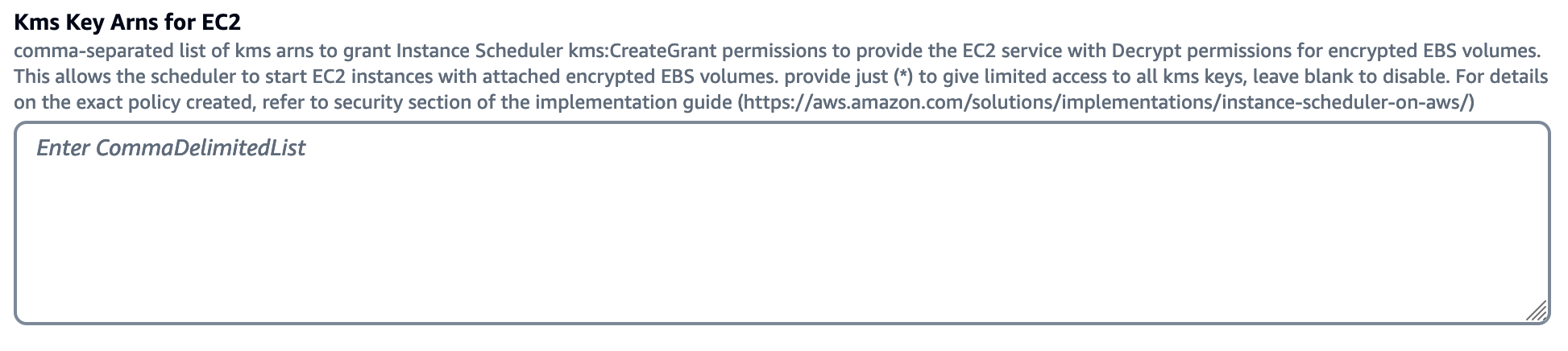

Per concedere l'autorizzazione all'uso di una chiave AWS KMS con Instance Scheduler, aggiungi l'ARN della chiave AWS KMS allo stack di Instance Scheduler (hub o spoke) nello stesso account delle istanze che utilizzano EC2 le chiavi:

KMS Key Arns per EC2

Questo genererà automaticamente la seguente politica e la aggiungerà al ruolo di pianificazione per quell'account:

{ "Version": "2012-10-17", "Statement": [ { "Condition": { "StringLike": { "kms:ViaService": "ec2.*.amazonaws.com" }, "Null": { "kms:EncryptionContextKeys": "false", "kms:GrantOperations": "false" }, "ForAllValues:StringEquals": { "kms:EncryptionContextKeys": [ "aws:ebs:id" ], "kms:GrantOperations": [ "Decrypt" ] }, "Bool": { "kms:GrantIsForAWSResource": "true" } }, "Action": "kms:CreateGrant", "Resource": [ "Your-KMS-ARNs-Here" ], "Effect": "Allow" } ] }

EC2 License Manager

Quando pianifichi EC2 istanze gestite in AWS License Manager, devi concedere a Instance Scheduler l'autorizzazione a utilizzare le configurazioni di licenza associate. Ciò consente alla soluzione di avviare e arrestare correttamente le istanze mantenendo la conformità della licenza. Questa autorizzazione deve essere concessa al ruolo di pianificazione nello stesso account delle EC2 istanze che utilizzano License Manager.

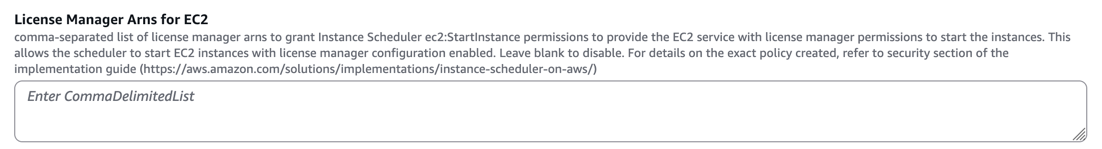

Per concedere l'autorizzazione all'uso di AWS License Manager con Instance Scheduler, aggiungi la configurazione di License Manager ARNs allo stack di Instance Scheduler (hub o spoke) nello stesso account delle EC2 istanze che utilizzano License Manager:

Configurazione del License Manager ARNs per EC2

Questo genererà automaticamente la seguente politica e la aggiungerà al ruolo di pianificazione per quell'account:

{ "Version": "2012-10-17", "Statement": [ { "Action": "ec2:StartInstances", "Resource": [ "Your-License-Manager-ARNs-Here" ], "Effect": "Allow" } ] }

Per ulteriori informazioni sulle autorizzazioni di License Manager, consulta la sezione Gestione delle identità e degli accessi per AWS License Manager nella Guida per l'utente di AWS License Manager.