Configurazione delle autorizzazioni per abilitare la visualizzazione e l’avvio di applicazioni Amazon EMR da SageMaker Studio

Questa sezione descrive in dettaglio i ruoli e le autorizzazioni necessari per elencare e connettersi alle applicazioni EMR Serverless da SageMaker Studio, considerando scenari in cui Studio e le applicazioni EMR Serverless vengono implementati nello stesso account AWS o su account diversi.

I ruoli ai quali è necessario aggiungere le autorizzazioni richieste variano a seconda che Studio e le applicazioni EMR Serverless risiedano nello stesso account AWS (Account singolo) o in account separati (Multi-account). Sono interessati due tipi di ruoli:

-

Ruoli di esecuzione:

-

Ruoli di esecuzione di runtime (ruoli del controllo degli accessi basato su ruoli) utilizzati da EMR Serverless: i ruoli IAM utilizzati dagli ambienti di esecuzione dei processi EMR Serverless per accedere ad altri servizi e risorse AWS necessari durante il runtime, come Amazon S3 per l’accesso ai dati, CloudWatch per la registrazione di log, l’accesso al Catalogo dati AWS Glue o altri servizi in base ai requisiti del carico di lavoro. Consigliamo di creare questi ruoli nell’account in cui sono in esecuzione le applicazioni EMR Serverless.

Per ulteriori informazioni sui ruoli di runtime, consulta Ruoli di runtime del processo nella Guida per l’utente di EMR Serverless.

Nota

Puoi definire diversi ruoli RBAC per l’applicazione EMR Serverless. Questi ruoli possono essere basati sulle responsabilità e sui livelli di accesso necessari ai diversi utenti o gruppi all’interno dell’organizzazione. Per ulteriori informazioni sulle autorizzazioni RBAC, consulta Best practice sulla sicurezza per Amazon EMR serverless.

-

Ruolo di esecuzione di SageMaker AI: il ruolo di esecuzione che consente a SageMaker AI di eseguire determinate attività come la lettura dei dati dai bucket Amazon S3, la scrittura di log su CloudWatch e l’accesso ad altri servizi AWS eventualmente richiesti dal tuo flusso di lavoro. Il ruolo di esecuzione di SageMaker AI dispone anche di un’autorizzazione speciale chiamata

iam:PassRoleche consente a SageMaker AI di passare ruoli di esecuzione di runtime temporanei alle applicazioni EMR Serverless. Questi ruoli forniscono alle applicazioni EMR Serverless le autorizzazioni necessarie per interagire con altre risorse AWS mentre sono in esecuzione.

-

-

Ruoli assumibili (anche noti come Ruoli di accesso al servizio):

-

Questi sono i ruoli IAM che il ruolo di esecuzione di SageMaker AI può assumere per eseguire operazioni relative alla gestione delle applicazioni EMR Serverless. Questi ruoli definiscono le autorizzazioni e le policy di accesso necessarie per la visualizzazione, la connessione o la gestione delle applicazioni EMR Serverless. In genere vengono utilizzati in scenari multi-account, in cui le applicazioni EMR Serverless si trovano in un account AWS diverso rispetto al dominio SageMaker AI. Avere un ruolo IAM dedicato per le applicazioni EMR Serverless semplifica l’applicazione del principio del privilegio minimo e garantisce che Amazon EMR abbia solo le autorizzazioni necessarie per eseguire i tuoi processi, proteggendo al tempo stesso le altre risorse del tuo account AWS.

-

Se comprendi e configuri correttamente questi ruoli, puoi assicurarti che SageMaker Studio abbia le autorizzazioni necessarie per interagire con le applicazioni EMR Serverless, indipendentemente dal fatto che siano implementate nello stesso account o su account diversi.

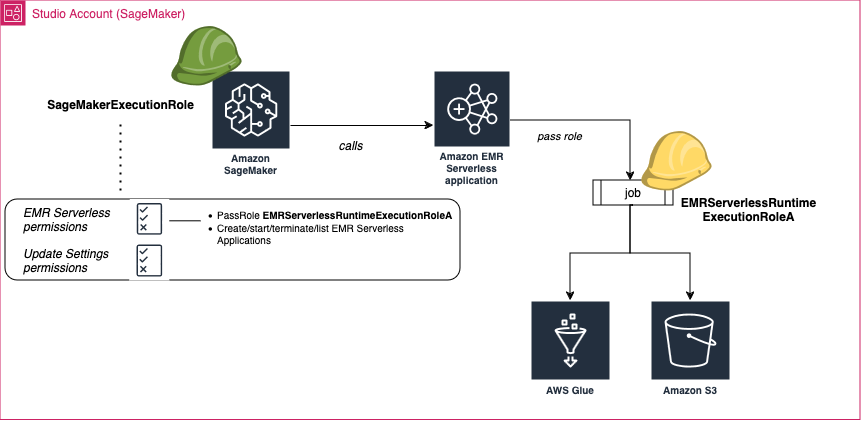

Account singolo

I diagrammi seguenti illustrano i ruoli e le autorizzazioni necessari per elencare e connettersi alle applicazioni EMR Serverless da Studio quando Studio e le applicazioni sono implementati nello stesso account AWS.

Se le applicazioni Amazon EMR e Studio sono implementati nello stesso account AWS, procedi nel seguente modo:

-

Fase 1. Recupera l’ARN del bucket Amazon S3 che utilizzi per le origini dati e l’archiviazione dei dati di output nella console di Amazon S3

. Per informazioni su come cercare un bucket in base al nome, consulta Accesso e visualizzazione di un bucket Amazon S3. Per informazioni su come creare un bucket Amazon S3, consulta Creazione di un bucket.

-

Fase 2. Crea almeno un ruolo di esecuzione di runtime del processo per l’applicazione EMR Serverless nel tuo account (

EMRServerlessRuntimeExecutionRoleAnel diagramma del caso d’uso Account singolo riportato sopra). Scegli Policy di attendibilità personalizzata come entità attendibile. Aggiungi le autorizzazioni richieste dal tuo processo. Come minimo, hai bisogno dell’accesso completo a un bucket Amazon S3 e dell’accesso di creazione e lettura a AWS Glue.Per istruzioni dettagliate su come creare un nuovo ruolo di esecuzione di runtime per le applicazioni EMR Serverless, procedi nel seguente modo:

-

Passare alla IAM console

(Console IAM). -

Nel riquadro di navigazione a sinistra, scegli Policy, quindi scegli Crea policy.

-

Aggiungi le autorizzazioni richieste dal tuo ruolo di runtime, assegna un nome alla policy, quindi scegli Crea policy.

Puoi fare riferimento a Ruoli di runtime del processo per EMR Serverless per trovare esempi di policy di runtime per un ruolo di runtime EMR Serverless.

-

Nel riquadro di navigazione a sinistra, scegli Ruoli, quindi Crea ruolo.

-

Nella pagina Crea ruolo, scegli Policy di attendibilità personalizzata come entità attendibile.

-

Incolla il documento JSON seguente nella sezione Policy di attendibilità personalizzata, quindi scegli Avanti.

-

Nella pagina Aggiungi autorizzazioni, aggiungi la policy creata, quindi scegli Avanti.

-

Nella pagina Verifica, inserisci un nome per il ruolo, ad esempio

EMRServerlessAppRuntimeRoleAe una descrizione facoltativa. -

Verifica i dettagli del ruolo e scegli Create role (Crea ruolo).

Grazie a questi ruoli, tu e i tuoi colleghi potete connettervi alla stessa applicazione, utilizzando un ruolo di runtime ciascuno con autorizzazioni corrispondenti al livello individuale di accesso ai dati.

Nota

Le sessioni Spark funzionano in modo diverso. Le sessioni Spark vengono isolate in base al ruolo di esecuzione utilizzato da Studio, quindi gli utenti con ruoli di esecuzione diversi avranno sessioni Spark separate e isolate. Inoltre, se hai abilitato l’identità di origine per il tuo dominio, le sessioni Spark sono ulteriormente isolate nelle varie identità di origine.

-

-

Fase 3. Recupera l’ARN del ruolo di esecuzione di SageMaker AI utilizzato dal tuo spazio privato.

Per informazioni sugli spazi e sui ruoli di esecuzione in SageMaker AI, consulta Informazioni sulle autorizzazioni e sui ruoli di esecuzione dello spazio del dominio.

Per ulteriori informazioni su come recuperare l’ARN del ruolo di esecuzione di SageMaker AI, consulta Acquisizione del ruolo di esecuzione.

Nota

In alternativa, se non hai familiarità con SageMaker AI puoi semplificare il processo di configurazione creando automaticamente un nuovo ruolo di esecuzione di SageMaker AI con le autorizzazioni appropriate. In questo caso, salta le fasi 3 e 4. Puoi procedere come descritto di seguito:

-

Scegli l’opzione Configura per un’organizzazione quando crei un nuovo dominio dal menu Dominio nella navigazione a sinistra della console SageMaker AI

. -

Crea un nuovo ruolo di esecuzione dal menu Gestione dei ruoli della console, quindi collega il ruolo a un dominio o a un profilo utente esistente.

Durante la creazione del ruolo, scegli l’opzione Esecuzione delle applicazioni EMR Serverless in Studio in Quali attività di ML eseguiranno gli utenti? Quindi, fornisci il nome del bucket Amazon S3 e il ruolo di esecuzione di runtime del processo che desideri che l’applicazione EMR Serverless utilizzi (Fase 2).

Gestione dei ruoli di SageMaker aggiunge automaticamente le autorizzazioni necessarie per l’esecuzione e la connessione alle applicazioni EMR Serverless al nuovo ruolo di esecuzione. Con Gestione dei ruoli di SageMaker, puoi assegnare solo un ruolo di runtime all’applicazione EMR Serverless e l’applicazione deve essere eseguita nello stesso account in cui è implementato Studio, utilizzando un ruolo di runtime creato all’interno dello stesso account.

-

-

Fase 4. Collega le autorizzazioni seguenti al ruolo di esecuzione di SageMaker AI che accede all’applicazione EMR Serverless.

-

Aprire la console IAM all'indirizzo https://console.aws.amazon.com/sagemaker/

. -

Scegli Ruoli, quindi cerca il tuo ruolo di esecuzione per nome nel campo di ricerca. Il nome del ruolo è l’ultima parte dell’ARN, dopo l’ultima barra (/).

-

Segui il link per il tuo ruolo.

-

Scegli Aggiungi autorizzazioni, quindi seleziona Crea policy inline.

-

Nella scheda JSON, aggiungi le autorizzazioni Amazon EMR serverless che consentono l’accesso e le operazioni EMR Serverless. Per dettagli sul documento di policy, consulta Policy EMR Serverless in Policy di riferimento. Sostituisci

region,accountIDe i valori passatiEMRServerlessAppRuntimeRolecon i relativi valori effettivi prima di copiare l’elenco delle istruzioni nella policy inline del tuo ruolo.Nota

Puoi includere tutte le stringhe ARN dei ruoli di runtime necessarie all’interno dell’autorizzazione, separandole con le virgole.

-

Scegli Avanti, quindi assegna un nome alla policy.

-

Scegli Crea policy.

-

Ripeti la fase Crea policy inline per aggiungere un’altra policy inline che conceda al ruolo le autorizzazioni per aggiornare i domini, i profili utente e gli spazi. Per dettagli sul documento di policy

SageMakerUpdateResourcesPolicy, consulta Policy relativa alle azioni di aggiornamento dello spazio, del profilo utente e del dominio in Policy di riferimento. SostituisciregioneaccountIDcon i relativi valori effettivi prima di copiare l’elenco delle istruzioni nella policy inline del tuo ruolo.

-

-

Fase 5.

Associa l’elenco dei ruoli di runtime al tuo profilo utente o dominio per visualizzare l’elenco dei ruoli e selezionare quello da utilizzare per la connessione a un’applicazione EMR Serverless da JupyterLab. Puoi utilizzare la console SageMaker AI o lo script seguente. Tutti i processi Apache Spark, Apache Hive o Presto creati dal notebook avranno accesso solo ai dati e alle risorse consentiti dalle policy collegate al ruolo di runtime.

Importante

Se questa fase non viene completata, il notebook JupyterLab non verrà connesso a un’applicazione EMR Serverless.

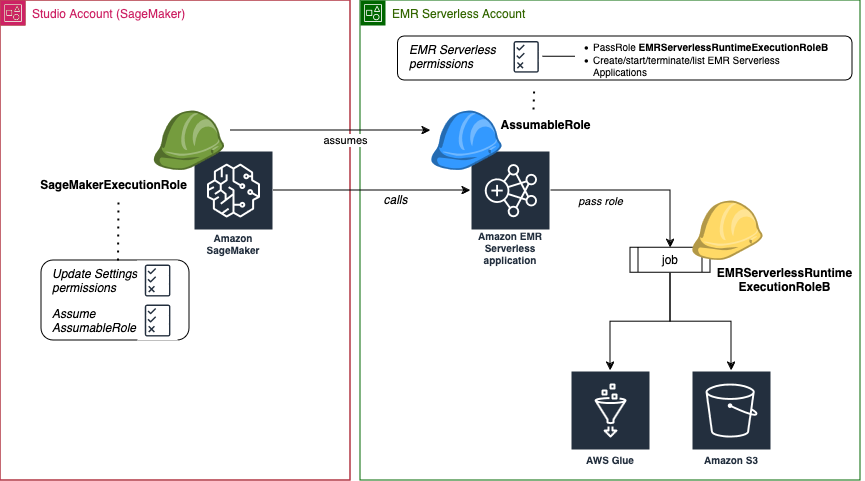

Multi-account

I diagrammi seguenti illustrano i ruoli e le autorizzazioni necessari per elencare e connettersi alle applicazioni EMR Serverless da Studio quando Studio e le applicazioni sono implementati in account AWS diversi.

Per ulteriori informazioni sulla creazione di un ruolo su un account AWS, consulta https://docs.aws.amazon.com/IAM/latest/UserGuide/id_roles_create_for-user.html Creazione di un ruolo IAM (console).

Prima di iniziare:

-

Recupera l’ARN del ruolo di esecuzione di SageMaker AI utilizzato dal tuo spazio privato. Per informazioni sugli spazi e sui ruoli di esecuzione in SageMaker AI, consulta Informazioni sulle autorizzazioni e sui ruoli di esecuzione dello spazio del dominio. Per ulteriori informazioni su come recuperare l’ARN del ruolo di esecuzione di SageMaker AI, consulta Acquisizione del ruolo di esecuzione.

-

Recupera l’ARN del bucket Amazon S3 che utilizzerai per le origini dati e l’archiviazione dei dati di output nella console di Amazon S3

. Per informazioni su come creare un bucket Amazon S3, consulta Creazione di un bucket. Per informazioni su come cercare un bucket in base al nome, consulta Accesso e visualizzazione di un bucket Amazon S3.

Se le applicazioni EMR Serverless e Studio sono implementati in account AWS distinti, configura le autorizzazioni su entrambi gli account.

Sull’account EMR Serverless

Segui questa procedura per creare i ruoli e le policy necessari sull’account su cui è in esecuzione l’applicazione EMR Serverless, noto anche come account che concede l’attendibilità:

-

Fase 1. Crea almeno un ruolo di esecuzione di runtime del processo per l’applicazione EMR Serverless nel tuo account (

EMRServerlessRuntimeExecutionRoleBnel diagramma multi-account riportato sopra). Scegli Policy di attendibilità personalizzata come entità attendibile. Aggiungi le autorizzazioni richieste dal tuo processo. Come minimo, hai bisogno dell’accesso completo a un bucket Amazon S3 e dell’accesso di creazione e lettura a AWS Glue.Per istruzioni dettagliate su come creare un nuovo ruolo di esecuzione di runtime per le applicazioni EMR Serverless, procedi nel seguente modo:

-

Passare alla IAM console

(Console IAM). -

Nel riquadro di navigazione a sinistra, scegli Policy, quindi scegli Crea policy.

-

Aggiungi le autorizzazioni richieste dal tuo ruolo di runtime, assegna un nome alla policy, quindi scegli Crea policy.

Per esempi di policy di runtime per un ruolo di runtime EMR Serverless, consulta Ruoli di runtime del processo per Amazon EMR serverless.

-

Nel riquadro di navigazione a sinistra, scegli Ruoli, quindi Crea ruolo.

-

Nella pagina Crea ruolo, scegli Policy di attendibilità personalizzata come entità attendibile.

-

Incolla il documento JSON seguente nella sezione Policy di attendibilità personalizzata, quindi scegli Avanti.

-

Nella pagina Aggiungi autorizzazioni, aggiungi la policy creata, quindi scegli Avanti.

-

Nella pagina Verifica, inserisci un nome per il ruolo, ad esempio

EMRServerlessAppRuntimeRoleBe una descrizione facoltativa. -

Verifica i dettagli del ruolo e scegli Create role (Crea ruolo).

Grazie a questi ruoli, tu e i tuoi colleghi potete connettervi alla stessa applicazione, utilizzando un ruolo di runtime ciascuno con autorizzazioni corrispondenti al livello individuale di accesso ai dati.

Nota

Le sessioni Spark funzionano in modo diverso. Le sessioni Spark vengono isolate in base al ruolo di esecuzione utilizzato da Studio, quindi gli utenti con ruoli di esecuzione diversi avranno sessioni Spark separate e isolate. Inoltre, se hai abilitato l’identità di origine per il tuo dominio, le sessioni Spark sono ulteriormente isolate nelle varie identità di origine.

-

-

Fase 2. Crea un ruolo IAM personalizzato denominato

AssumableRolecon la seguente configurazione:-

Autorizzazioni: concedi le autorizzazioni necessarie (policy Amazon EMR serverless) a

AssumableRoleper consentire l’accesso alle risorse EMR Serverless. Questo ruolo è noto anche come ruolo di accesso. -

Relazione di attendibilità: configura la policy di attendibilità per

AssumableRoleper consentire l’assunzione del ruolo di esecuzione (SageMakerExecutionRolenel diagramma multi-account) dall’account Studio che richiede l’accesso.

Assumendo il ruolo, Studio può ottenere l’accesso temporaneo alle autorizzazioni necessarie nell’account EMR Serverless.

Per istruzioni dettagliate su come creare un nuovo

AssumableRolenell’account AWS EMR Serverless, segui questa procedura:-

Passare alla IAM console

(Console IAM). -

Nel riquadro di navigazione a sinistra, scegli Policy, quindi scegli Crea policy.

-

Nella scheda JSON, aggiungi le autorizzazioni Amazon EMR serverless che consentono l’accesso e le operazioni EMR Serverless. Per dettagli sul documento di policy, consulta Policy EMR Serverless in Policy di riferimento. Sostituisci

region,accountIDe i valori passatiEMRServerlessAppRuntimeRolecon i relativi valori effettivi prima di copiare l’elenco delle istruzioni nella policy inline del tuo ruolo.Nota

EMRServerlessAppRuntimeRolein questo caso è il ruolo di esecuzione di runtime del processo creato nella Fase 1 (EMRServerlessAppRuntimeRoleBnel diagramma multi-account riportato sopra). Puoi includere tutte le stringhe ARN dei ruoli di runtime necessarie all’interno dell’autorizzazione, separandole con le virgole. -

Scegli Avanti, quindi assegna un nome alla policy.

-

Scegli Crea policy.

-

Nel riquadro di navigazione a sinistra, scegli Ruoli, quindi Crea ruolo.

-

Nella pagina Crea ruolo, scegli Policy di attendibilità personalizzata come entità attendibile.

-

Incolla il documento JSON seguente nella sezione Policy di attendibilità personalizzata, quindi scegli Avanti.

Sostituisci

studio-accountcon l’ID dell’account Studio eAmazonSageMaker-ExecutionRolecon il ruolo di esecuzione utilizzato dal tuo spazio JupyterLab. -

Nella pagina Aggiungi autorizzazioni, aggiungi l’autorizzazione

EMRServerlessAppRuntimeRoleBcreata nella Fase 2, quindi scegli Avanti. -

Nella pagina Verifica, inserisci un nome per il ruolo, ad esempio

AssumableRolee una descrizione facoltativa. -

Verifica i dettagli del ruolo e scegli Create role (Crea ruolo).

Per ulteriori informazioni sulla creazione di un ruolo su un account AWS, consulta Creazione di un ruolo IAM (console).

-

Sull’account Studio

Sull’account in cui è implementato Studio, noto anche come account reso attendibile, aggiorna il ruolo di esecuzione di SageMaker AI accedendo alle applicazioni EMR Serverless con le autorizzazioni necessarie per accedere alle risorse nell’account che concede l’attendibilità.

-

Fase 1. Recupera l’ARN del ruolo di esecuzione di SageMaker AI utilizzato dal tuo spazio.

Per informazioni sugli spazi e sui ruoli di esecuzione in SageMaker AI, consulta Informazioni sulle autorizzazioni e sui ruoli di esecuzione dello spazio del dominio.

Per ulteriori informazioni su come recuperare l’ARN del ruolo di esecuzione di SageMaker AI, consulta Acquisizione del ruolo di esecuzione.

-

Fase 2. Collega le autorizzazioni seguenti al ruolo di esecuzione di SageMaker AI che accede all’applicazione EMR Serverless.

-

Aprire la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Scegli Ruoli, quindi cerca il tuo ruolo di esecuzione per nome nel campo di ricerca. Il nome del ruolo è l’ultima parte dell’ARN, dopo l’ultima barra (/).

-

Segui il link per il tuo ruolo.

-

Scegli Aggiungi autorizzazioni, quindi seleziona Crea policy inline.

-

Nella scheda JSON, aggiungi la policy inline che concede al ruolo le autorizzazioni per aggiornare i domini, i profili utente e gli spazi. Per dettagli sul documento di policy

SageMakerUpdateResourcesPolicy, consulta Policy relativa alle azioni di aggiornamento dello spazio, del profilo utente e del dominio in Policy di riferimento. SostituisciregioneaccountIDcon i relativi valori effettivi prima di copiare l’elenco delle istruzioni nella policy inline del tuo ruolo. -

Scegli Avanti, quindi assegna un nome alla policy.

-

Scegli Crea policy.

-

Ripeti la fase Crea policy inline per aggiungere un’altra policy che conceda al ruolo di esecuzione le autorizzazioni necessarie per assumere

AssumableRolee quindi eseguire le azioni consentite dalla policy di accesso del ruolo.Sostituisci

emr-accountcon l’ID dell’account Amazon EMR serverless eAssumableRolecon il nome del ruolo assumibile creato nell’account Amazon EMR serverless.

-

-

Fase 3.

Associa l’elenco dei ruoli di runtime al tuo dominio o profilo utente in modo da poter sfogliare visivamente l’elenco dei ruoli e selezionare quello da utilizzare per la connessione a un’applicazione EMR Serverless da JupyterLab. Puoi utilizzare la console SageMaker AI o lo script seguente. Tutti i processi Apache Spark, Apache Hive o Presto creati dal notebook avranno accesso solo ai dati e alle risorse consentiti dalle policy collegate al ruolo di runtime.

Importante

Se questa fase non viene completata, il notebook JupyterLab non verrà connesso a un’applicazione EMR Serverless.

Policy di riferimento

-

Policy EMR Serverless: questa policy consente di gestire le applicazioni EMR Serverless, comprese le operazioni di visualizzazione, creazione (con i tag SageMaker AI richiesti), avvio, arresto, acquisizione di dettagli, eliminazione, accesso agli endpoint Livy e utilizzo di dashboard per l’esecuzione dei processi. Consente inoltre di passare al servizio il ruolo di runtime dell’applicazione EMR Serverless richiesto.

-

EMRServerlessListApplications: consente l’azione ListApplications su tutte le risorse EMR Serverless nella Regione e nell’account AWS specificati. -

EMRServerlessPassRole: consente di passare il ruolo o i ruoli di runtime specificati nell’account AWS fornito, ma solo quando il ruolo viene passato aemr-serverless.amazonaws.com service. -

EMRServerlessCreateApplicationAction: consente le azioni CreateApplication e TagResource sulle risorse EMR Serverless nella Regione e nell’account AWS specificati. Tuttavia, richiede che le risorse create o taggate abbiano chiavi di tag specifiche (sagemaker:domain-arn,sagemaker:user-profile-arnesagemaker:space-arn) impostate con valori non nulli. -

EMRServerlessDenyTaggingAction: consente le azioni TagResource e UntagResource sulle risorse EMR Serverless nella Regione e nell’account AWS specificati se nelle risorse non sono impostate le chiavi di tag specificate (sagemaker:domain-arn,sagemaker:user-profile-arnesagemaker:space-arn). -

EMRServerlessActions: consente varie azioni (StartApplication,StopApplication,GetApplication,DeleteApplication,AccessLivyEndpointseGetDashboardForJobRun) sulle risorse EMR Serverless, ma solo se le risorse hanno le chiavi di tag specificate (sagemaker:domain-arn,sagemaker:user-profile-arnesagemaker:space-arn) impostate con valori non nulli.

La policy IAM definita nel documento JSON fornito concede tali autorizzazioni, ma consente l’accesso solo in presenza di specifici tag SageMaker AI sulle applicazioni EMR Serverless per garantire la gestione solo delle risorse Amazon EMR serverless associate a un particolare dominio, profilo utente e spazio SageMaker AI.

-

-

Policy relativa alle azioni di aggiornamento dello spazio, del profilo utente e del dominio: la policy seguente concede le autorizzazioni per aggiornare i domini, i profili utente e gli spazi SageMaker AI all’interno della Regione e dell’account AWS specificati.