Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Bucket Amazon S3

Argomenti

Monta un bucket Amazon S3

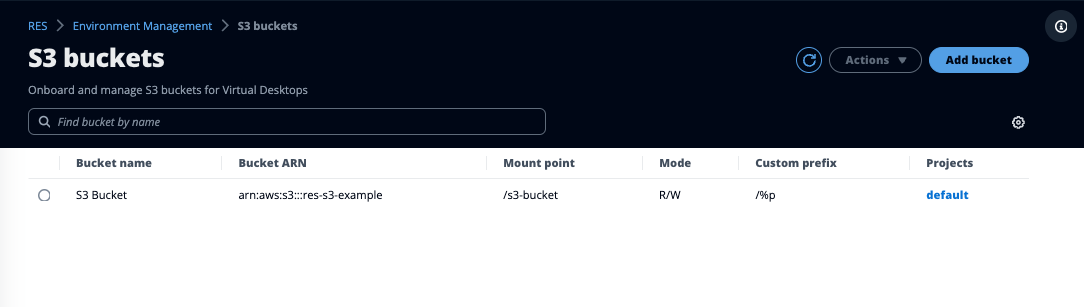

Research and Engineering Studio (RES) supporta il montaggio di bucket Amazon S3 su istanze Linux Virtual Desktop Infrastructure (VDI). Gli amministratori RES possono inserire i bucket S3 in RES, collegarli ai progetti, modificarne la configurazione e rimuovere i bucket nella scheda S3 bucket in Gestione ambientale.

La dashboard dei bucket S3 fornisce un elenco di bucket S3 integrati disponibili. Dalla dashboard dei bucket S3, puoi:

-

Usa Aggiungi bucket per inserire un bucket S3 in RES.

-

Seleziona un bucket S3 e usa il menu Azioni per:

-

Modificare un bucket

-

Rimuovi un secchio

-

-

Usa il campo di ricerca per cercare in base al nome del bucket e trovare i bucket S3 integrati.

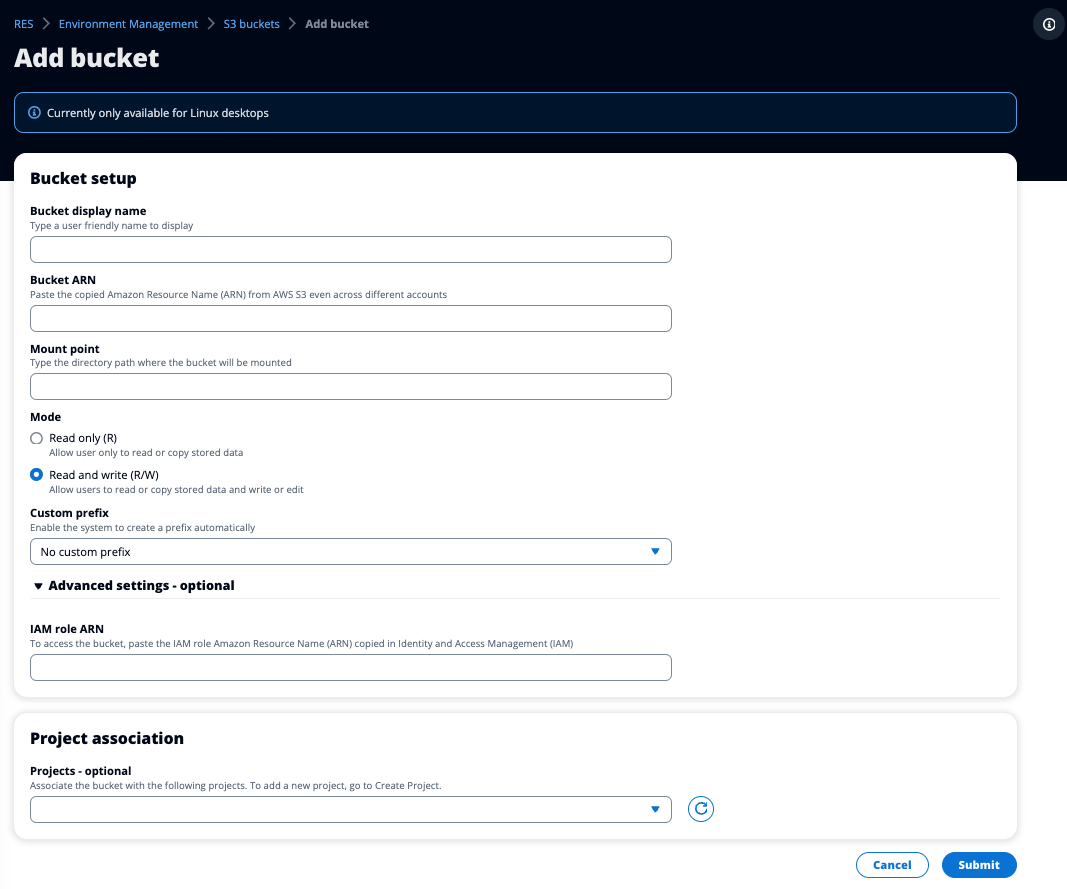

Aggiungi un bucket Amazon S3

Per aggiungere un bucket S3 al tuo ambiente RES:

-

Scegliere Add bucket (Aggiungi bucket).

-

Inserisci i dettagli del bucket come il nome del bucket, l'ARN e il punto di montaggio.

Importante

-

L'ARN, il punto di montaggio e la modalità del bucket forniti non possono essere modificati dopo la creazione.

-

L'ARN del bucket può contenere un prefisso che isolerà il bucket S3 integrato in base a quel prefisso.

-

-

Seleziona una modalità in cui inserire il tuo bucket.

Importante

-

Isolamento dei datiPer ulteriori informazioni relative all'isolamento dei dati con modalità specifiche, consulta.

-

-

In Opzioni avanzate, puoi fornire un ruolo IAM ARN per montare i bucket per l'accesso tra account. Segui i passaggi indicati Accesso a diversi bucket di account per creare il ruolo IAM richiesto per l'accesso da più account.

-

(Facoltativo) Associa il bucket ai progetti, che possono essere modificati in seguito. Tuttavia, un bucket S3 non può essere montato nelle sessioni VDI esistenti di un progetto. Solo le sessioni avviate dopo che il progetto è stato associato al bucket monteranno il bucket.

-

Scegli Invia.

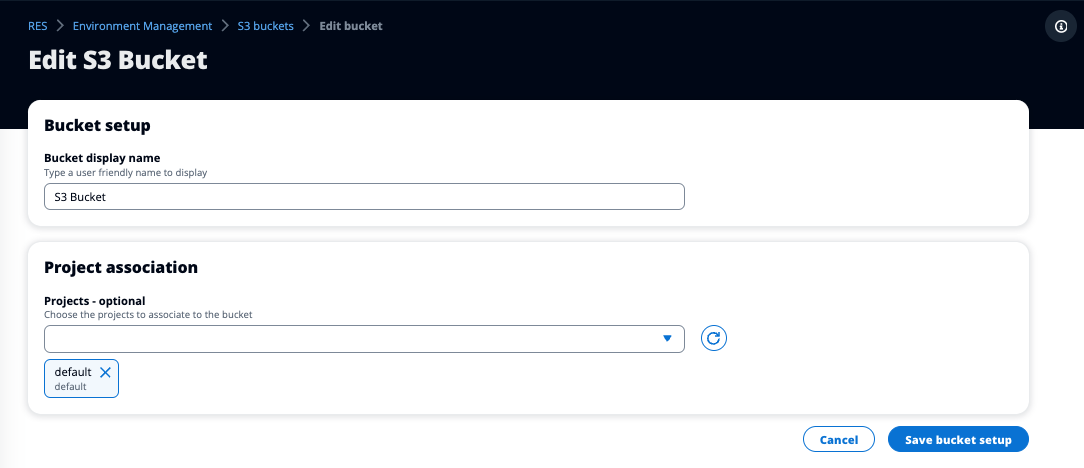

Modifica un bucket Amazon S3

-

Seleziona un bucket S3 nell'elenco dei bucket S3.

-

Dal menu Azioni, scegli Modifica.

-

Inserisci i tuoi aggiornamenti.

Importante

-

L'associazione di un progetto a un bucket S3 non comporterà il montaggio del bucket sulle istanze VDI (Virtual Desktop Infrastructure) esistenti di quel progetto. Il bucket verrà montato solo nelle sessioni VDI avviate in un progetto dopo che il bucket sarà stato associato a quel progetto.

-

La dissociazione di un progetto da un bucket S3 non influirà sui dati contenuti nel bucket S3, ma comporterà la perdita dell'accesso a tali dati da parte degli utenti desktop.

-

-

Scegli Save bucket setup.

Rimuovere un bucket Amazon S3

-

Seleziona un bucket S3 nell'elenco dei bucket S3.

-

Dal menu Azioni, scegli Rimuovi.

Importante

-

È innanzitutto necessario rimuovere tutte le associazioni di progetto dal bucket.

-

L'operazione di rimozione non ha alcun impatto sui dati nel bucket S3. Rimuove solo l'associazione del bucket S3 con RES.

-

La rimozione di un bucket farà sì che le sessioni VDI esistenti perderanno l'accesso al contenuto di quel bucket alla scadenza delle credenziali di quella sessione (~1 ora).

-

Isolamento dei dati

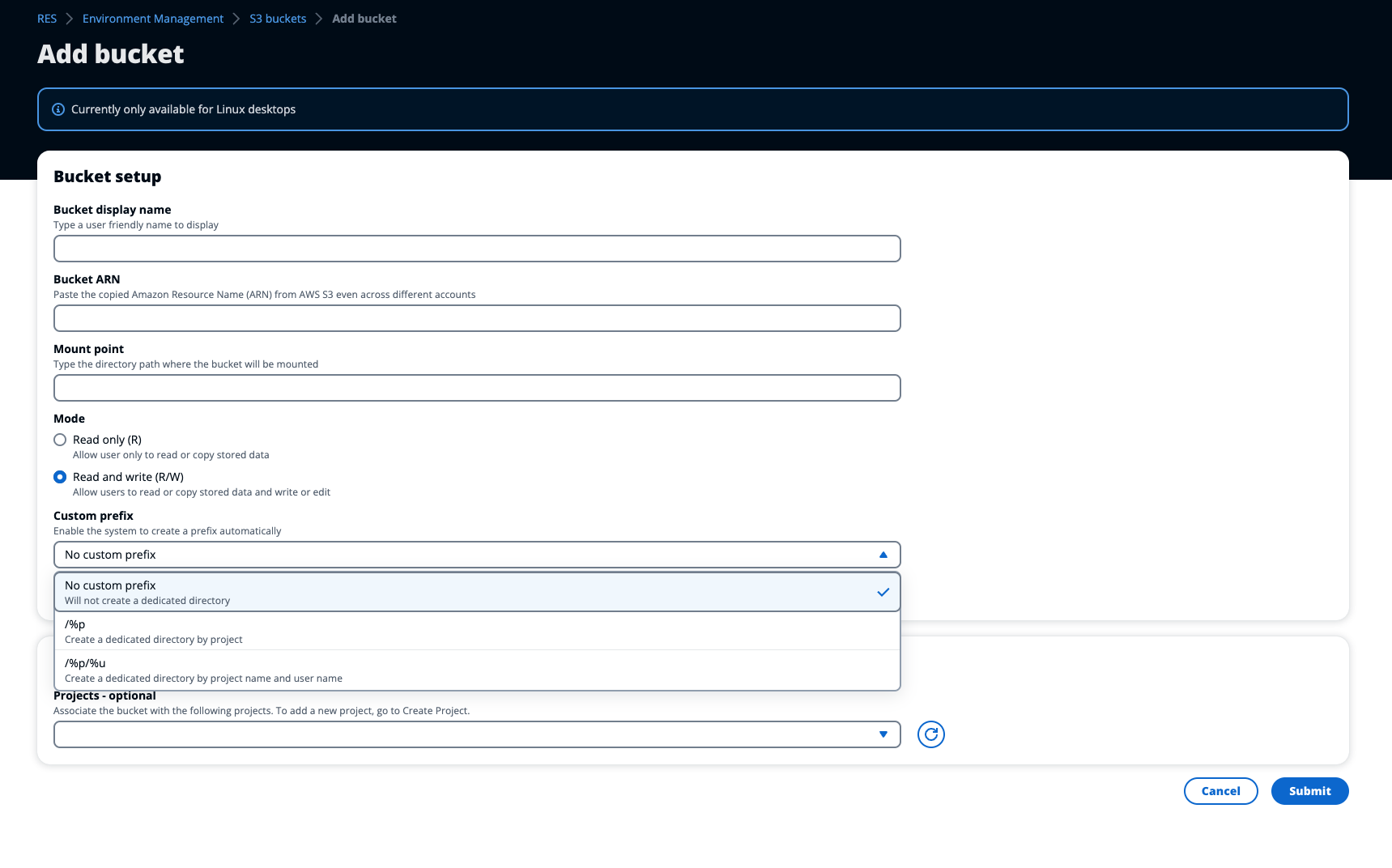

Quando aggiungi un bucket S3 a RES, hai la possibilità di isolare i dati all'interno del bucket per progetti e utenti specifici. Nella pagina Aggiungi Bucket, puoi scegliere una modalità di sola lettura (R) o Lettura e scrittura (R/W).

Sola lettura

Se Read Only (R) selezionato, l'isolamento dei dati viene applicato in base al prefisso del bucket ARN (Amazon Resource Name). Ad esempio, se un amministratore aggiunge un bucket a RES utilizzando l'arn:aws:s3:::ARN e lo associa al Progetto A e al Progetto B, gli utenti che eseguono l' VDIs avvio dall'interno del Progetto A e del Progetto B possono leggere solo i dati che si trovano sotto il percorso. bucket-name/example-data/bucket-name /example-data Non avranno accesso ai dati al di fuori di quel percorso. Se non viene aggiunto alcun prefisso al bucket ARN, l'intero bucket verrà reso disponibile per qualsiasi progetto ad esso associato.

Leggi e scrivi

Se Read and Write (R/W) è selezionata, l'isolamento dei dati viene comunque applicato in base al prefisso del bucket ARN, come descritto sopra. Questa modalità dispone di opzioni aggiuntive per consentire agli amministratori di fornire un prefisso basato su variabili per il bucket S3. Quando Read and Write (R/W) è selezionata, diventa disponibile una sezione Prefisso personalizzato che offre un menu a discesa con le seguenti opzioni:

Nessun prefisso personalizzato

/%p

/%p/%u

- Nessun isolamento personalizzato dei dati

-

Quando

No custom prefixè selezionato per Prefisso personalizzato, il bucket viene aggiunto senza alcun isolamento dei dati personalizzato. Ciò consente a tutti i progetti associati al bucket di avere accesso in lettura e scrittura. Ad esempio, se un amministratore aggiunge un bucket a RES utilizzando l'arn:aws:s3:::ARNbucket-nameNo custom prefixcon selected e lo associa al Progetto A e al Progetto B, gli utenti che eseguono l' VDIs avvio dall'interno del Progetto A e del Progetto B avranno accesso illimitato in lettura e scrittura al bucket. - Isolamento dei dati a livello di progetto

-

Quando

/%pè selezionato per Prefisso personalizzato, i dati nel bucket vengono isolati per ogni progetto specifico ad esso associato. La%pvariabile rappresenta il codice del progetto. Ad esempio, se un amministratore aggiunge un bucket a RES utilizzando l'arn:aws:s3:::ARNbucket-name/%pcon selected e un Mount Point/bucketdi e associa questo bucket al Progetto A e al Progetto B, l'utente A nel Progetto A può scrivere un file su./bucketL'utente B del Progetto A può anche vedere il file in cui ha scritto l'utente A./bucketTuttavia, se l'utente B avvia un VDI nel Progetto B e lo cerca/bucket, non vedrà il file scritto dall'utente A, poiché i dati sono isolati dal progetto. Il file scritto dall'utente A si trova nel bucket S3 sotto il prefisso,/ProjectAmentre l'utente B può accedervi solo/ProjectBquando lo utilizza dal Progetto B. VDIs - Isolamento dei dati a livello di progetto e utente

-

Quando

/%p/%uè selezionato per Prefisso personalizzato, i dati nel bucket vengono isolati per ogni progetto specifico e utente associato a quel progetto. La%pvariabile rappresenta il codice del progetto e%urappresenta il nome utente. Ad esempio, un amministratore aggiunge un bucket a RES utilizzando l'arn:aws:s3:::ARNbucket-name/%p/%ucon selected e un Mount Point di./bucketQuesto bucket è associato al Progetto A e al Progetto B. L'utente A del Progetto A può scrivere un file./bucketA differenza dello scenario precedente con il solo%pisolamento, l'utente B in questo caso non vedrà il file scritto dall'utente A nel Progetto A in/bucket, poiché i dati sono isolati sia dal progetto che dall'utente. Il file scritto dall'utente A si trova nel bucket S3 sotto il prefisso,/ProjectA/UserAmentre l'utente B può accedervi solo/ProjectA/UserBquando lo utilizza nel Progetto A. VDIs

Accesso a diversi bucket di account

RES ha la capacità di montare bucket da altri AWS account, a condizione che questi bucket abbiano le autorizzazioni giuste. Nello scenario seguente, un ambiente RES nell'Account A desidera montare un bucket S3 nell'Account B.

Fase 1: Creare un ruolo IAM nell'account in cui viene distribuito RES (questo ruolo verrà denominato Account A):

-

Accedi alla console di AWS gestione per l'account RES che deve accedere al bucket S3 (account A).

-

Apri la console IAM:

-

Vai alla dashboard IAM.

-

Nel riquadro di navigazione selezionare Policy.

-

-

Crea una policy:

-

Seleziona Crea policy.

-

Scegli la scheda JSON.

-

Incolla la seguente politica JSON (

<BUCKET-NAME>sostituiscila con il nome del bucket S3 situato nell'account B): -

Seleziona Avanti.

-

-

Rivedi e crea la politica:

-

Fornisci un nome per la politica (ad esempio, «AccessPolicyS3").

-

Aggiungi una descrizione opzionale per spiegare lo scopo della politica.

-

Rivedi la politica e seleziona Crea politica.

-

-

Apri la console IAM:

-

Vai alla dashboard IAM.

-

Nel riquadro di navigazione selezionare Roles (Ruoli).

-

-

Crea un ruolo:

-

Seleziona Create role (Crea ruolo).

-

Scegli la politica di fiducia personalizzata come tipo di entità affidabile.

-

Incolla la seguente politica JSON (

<ACCOUNT_ID>sostituiscila con l'ID account effettivo dell'account A,<ENVIRONMENT_NAME>con il nome dell'ambiente della distribuzione RES e<REGION>con la AWS regione in cui viene distribuito RES): -

Seleziona «Avanti».

-

-

Allega politiche di autorizzazione:

-

Cerca e seleziona la politica che hai creato in precedenza.

-

Seleziona «Avanti».

-

-

Tagga, rivedi e crea il ruolo:

-

Inserisci il nome di un ruolo (ad esempio, «AccessRoleS3").

-

Nella fase 3, seleziona Aggiungi tag, quindi inserisci la chiave e il valore seguenti:

-

Chiave:

res:Resource -

Valore:

s3-bucket-iam-role

-

-

Rivedi il ruolo e seleziona Crea ruolo.

-

-

Usa il ruolo IAM in RES:

-

Copia l'ARN del ruolo IAM che hai creato.

-

Accedi alla console RES.

-

Nel riquadro di navigazione a sinistra, seleziona S3 Bucket.

-

Seleziona Aggiungi bucket e compila il modulo con l'ARN del bucket S3 multiaccount.

-

Seleziona il menu a discesa Impostazioni avanzate (opzionale).

-

Inserisci il ruolo ARN nel campo ARN del ruolo IAM.

-

Seleziona Aggiungi secchio.

-

Passaggio 2: modifica la politica del bucket nell'account B

-

Accedi alla console di AWS gestione per l'account B.

-

Apri la console S3:

-

Vai alla dashboard di S3.

-

Seleziona il bucket a cui vuoi concedere l'accesso.

-

-

Modifica la politica del bucket:

-

Scegli la scheda Autorizzazioni e seleziona Bucket policy.

-

Aggiungi la seguente policy per concedere al ruolo IAM dell'Account A l'accesso al bucket (sostituiscilo

<AccountA_ID>con l'ID account effettivo dell'Account A e<BUCKET-NAME>con il nome del bucket S3): -

Seleziona Salva.

-

Prevenzione dell'esfiltrazione dei dati in un VPC privato

Per impedire agli utenti di esfiltrare i dati dai bucket S3 sicuri nei propri bucket S3 del proprio account, puoi collegare un endpoint VPC per proteggere il tuo VPC privato. I passaggi seguenti mostrano come creare un endpoint VPC per il servizio S3 che supporti l'accesso ai bucket S3 all'interno del tuo account, nonché a qualsiasi account aggiuntivo con bucket tra account.

-

Apri la console Amazon VPC:

-

Accedi alla console di AWS gestione.

-

Apri la console Amazon VPC all'indirizzo. https://console.aws.amazon.com/vpc/

-

-

Crea un endpoint VPC per S3:

-

Nel riquadro di navigazione a sinistra, seleziona Endpoints.

-

Seleziona Create endpoint (Crea endpoint).

-

In Categoria servizio, assicurati che Servizi AWS sia selezionato.

-

Nel campo Service Name, inserisci

com.amazonaws.(sostituisci<region>.s3<region>con la tua AWS regione) o cerca «S3". -

Seleziona il servizio S3 dall'elenco.

-

-

Configura le impostazioni degli endpoint:

-

Per VPC, seleziona il VPC in cui desideri creare l'endpoint.

-

Per le sottoreti, seleziona entrambe le sottoreti private utilizzate per le sottoreti VDI durante la distribuzione.

-

Per Abilita nome DNS, assicurati che l'opzione sia selezionata. Ciò consente di risolvere il nome host DNS privato nelle interfacce di rete degli endpoint.

-

-

Configura la politica per limitare l'accesso:

-

In Policy, seleziona Personalizzato.

-

Nell'editor delle politiche, inserisci una politica che limiti l'accesso alle risorse all'interno del tuo account o di un account specifico. Ecco un esempio di politica (sostituiscila

mybucketcon il nome del tuo bucket S3111122223333e444455556666con l' AWS account appropriato a IDs cui desideri avere accesso):

-

-

Crea l'endpoint:

-

Verificare le impostazioni.

-

Seleziona Crea endpoint.

-

-

Verifica l'endpoint:

-

Una volta creato l'endpoint, vai alla sezione Endpoints nella console VPC.

-

Seleziona l'endpoint appena creato.

-

Verifica che lo stato sia disponibile.

-

Seguendo questi passaggi, crei un endpoint VPC che consente l'accesso a S3 limitato alle risorse all'interno del tuo account o a un ID account specificato.

Risoluzione dei problemi

Come verificare se un bucket non riesce a montarsi su un VDI

Se un bucket non riesce a montarsi su un VDI, esistono alcune posizioni in cui è possibile verificare la presenza di errori. Segui i passaggi seguenti.

-

Controlla i registri VDI:

-

Accedere alla console di AWS gestione.

-

Apri la EC2 console e vai a Istanze.

-

Seleziona l'istanza VDI che hai avviato.

-

Connect al VDI tramite Session Manager.

-

Esegui i comandi seguenti:

sudo su cd ~/bootstrap/logsQui troverai i log di bootstrap. I dettagli di ogni errore si troveranno nel

configure.log.{time}file.Inoltre, controlla il

/etc/messageregistro per maggiori dettagli.

-

-

Controlla i log CloudWatch Lambda di Custom Credential Broker:

-

Accedere alla console di gestione AWS .

-

Apri la CloudWatch console e vai a Gruppi di log.

-

Cerca il gruppo di log

/aws/lambda/.<stack-name>-vdc-custom-credential-broker-lambda -

Esamina il primo gruppo di log disponibile e individua eventuali errori all'interno dei log. Questi registri conterranno dettagli sui potenziali problemi relativi alla fornitura di credenziali personalizzate temporanee per il montaggio dei bucket S3.

-

-

Controlla i CloudWatch log del gateway API di Custom Credential Broker:

-

Accedere alla console di AWS gestione.

-

Apri la CloudWatch console e vai a Gruppi di log.

-

Cerca il gruppo di log

<stack-name>-vdc-custom-credential-broker-lambdavdccustomcredentialbrokerapigatewayaccesslogs<nonce> -

Esamina il primo gruppo di log disponibile e individua eventuali errori all'interno dei log. Questi log conterranno dettagli riguardanti eventuali richieste e risposte all'API Gateway per le credenziali personalizzate necessarie per montare i bucket S3.

-

Come modificare la configurazione del ruolo IAM di un bucket dopo l'onboarding

-

Accedi alla console AWS DynamoDB

. -

Seleziona la tabella:

-

Nel riquadro di navigazione a sinistra, seleziona Tabelle.

-

Trova e seleziona

<stack-name>.cluster-settings

-

-

Scansiona la tabella:

-

Seleziona Esplora gli elementi della tabella.

-

Assicurati che sia selezionata l'opzione Scan.

-

-

Aggiungi un filtro:

-

Seleziona Filtri per aprire la sezione di immissione del filtro.

-

Imposta il filtro in modo che corrisponda alla tua chiave-

-

Attributo: inserisci la chiave.

-

Condizione: scegli Inizia con.

-

Valore:

shared-storage.Inserire sostituendolo<filesystem_id>.s3_bucket.iam_role_arn<filesystem_id>con il valore del filesystem che deve essere modificato.

-

-

-

Esegui la scansione:

Seleziona Esegui per eseguire la scansione con il filtro.

-

Controlla il valore:

Se la voce esiste, assicurati che il valore sia impostato correttamente con l'ARN del ruolo IAM corretto.

Se la voce non esiste:

-

Seleziona Crea elemento.

-

Inserisci i dettagli dell'articolo:

-

Per l'attributo chiave, inserisci

shared-storage..<filesystem_id>.s3_bucket.iam_role_arn -

Aggiungi l'ARN del ruolo IAM corretto.

-

-

Seleziona Salva per aggiungere l'elemento.

-

-

Riavvia le istanze VDI:

Riavvia l'istanza per assicurarti VDIs che gli ARN interessati dal ruolo IAM errato vengano montati nuovamente.

Abilitazione CloudTrail

Per abilitare CloudTrail il tuo account utilizzando la CloudTrail console, segui le istruzioni fornite nella sezione Creazione di un percorso con la CloudTrail console nella Guida per l'AWS CloudTrail utente. CloudTrail registrerà l'accesso ai bucket S3 registrando il ruolo IAM che vi ha effettuato l'accesso. Questo può essere ricollegato a un ID di istanza, che è collegato a un progetto o a un utente.