Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Uscita centralizzata

L'uscita centralizzata è il principio dell'utilizzo di un unico punto di ingresso comune per tutto il traffico di rete destinato a Internet. È possibile impostare l'ispezione in questo punto di ingresso e consentire il traffico solo verso domini specifici o solo attraverso porte o protocolli specifici. La centralizzazione delle uscite può inoltre aiutarvi a ridurre i costi eliminando la necessità di implementare gateway NAT in ciascuno di voi VPCs per raggiungere Internet. Ciò è vantaggioso dal punto di vista della sicurezza perché limita l'esposizione a risorse dannose accessibili dall'esterno, come l'infrastruttura di comando e controllo (C&C) del malware. Per ulteriori informazioni e opzioni di architettura per l'uscita centralizzata, consulta la sezione Uscita centralizzata verso Internet (white paper).AWS

Puoi utilizzare AWS Network Firewall, che è un firewall di rete stateful e gestito e un servizio di rilevamento e prevenzione delle intrusioni, che funge da punto di ispezione centrale per il traffico in uscita. È necessario configurare questo firewall in un VPC dedicato per il traffico in uscita. Firewall di rete supporta regole stateful che puoi utilizzare per limitare l'accesso a Internet a domini specifici. Per ulteriori informazioni, consulta la sezione Domain List (documentazione Firewall di rete).

Puoi anche utilizzare Firewall DNS Amazon Route 53 Resolver per limitare il traffico in uscita verso nomi di dominio specifici, principalmente per impedire l'esfiltrazione non autorizzata dei dati. Nelle regole di Firewall DNS, puoi applicare elenchi di domini (documentazione Route 53), che consentono o negano l'accesso a domini specifici. È possibile utilizzare elenchi di domini AWS gestiti, che contengono nomi di dominio associati ad attività dannose o altre potenziali minacce, oppure creare elenchi di domini personalizzati. Crei gruppi di regole del firewall DNS e poi li applichi ai tuoi VPCs. Le richieste DNS in uscita vengono instradate attraverso un Resolver nel VPC per la risoluzione dei nomi di dominio e Firewall DNS filtra le richieste in base ai gruppi di regole applicati al VPC. Le richieste DNS ricorsive che vanno al Resolver non fluiscono attraverso il gateway di transito e il percorso di Firewall di rete. Route 53 Resolver e Firewall DNS devono essere considerati un percorso di uscita separato dal VPC.

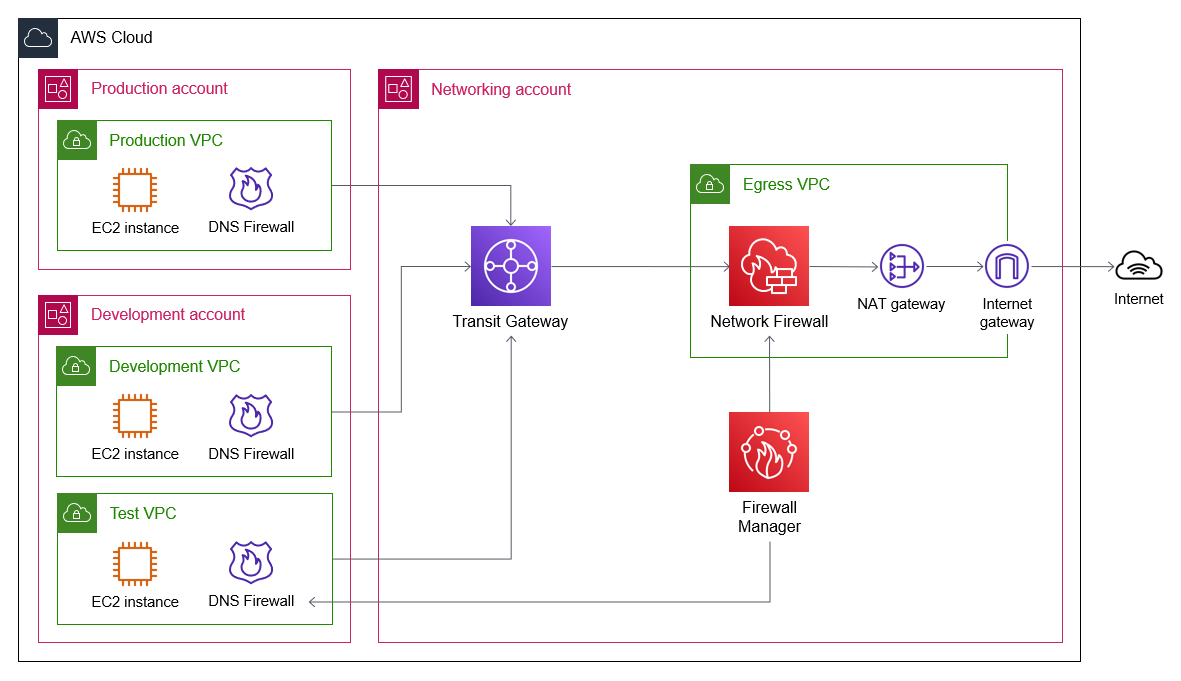

L'immagine seguente mostra un'architettura di esempio per l'uscita centralizzata. Prima che inizi la comunicazione di rete, le richieste DNS vengono inviate al Route 53 Resolver, dove il firewall DNS consente o nega la risoluzione dell'indirizzo IP utilizzato per la comunicazione. Il traffico destinato a Internet viene indirizzato a un gateway di transito in un account di rete centralizzato. Il gateway di transito inoltra il traffico a Firewall di rete per l'ispezione. Se la policy del firewall consente il traffico in uscita, il traffico viene indirizzato attraverso un gateway NAT, attraverso un gateway Internet e verso Internet. Puoi utilizzarlo AWS Firewall Manager per gestire centralmente i gruppi di regole del firewall DNS e le politiche del Network Firewall nell'infrastruttura multi-account.

Best practice per proteggere il traffico in uscita

-

Inizia in modalità di sola registrazione (documentazione Route 53). Passa alla modalità di blocco dopo aver verificato che il traffico legittimo non è interessato.

-

Blocca il traffico DNS diretto a Internet utilizzando AWS Firewall Manager le politiche per gli elenchi di controllo degli accessi alla rete o utilizzando. AWS Network Firewall Tutte le query DNS devono essere instradate attraverso un Route 53 Resolver, dove puoi monitorarle con Amazon GuardDuty (se abilitato) e filtrarle con Route 53 Resolver DNS Firewall (se abilitato). Per ulteriori informazioni, consulta Risoluzione delle query DNS tra e la rete (documentazione di Route 53). VPCs

-

Utilizza gli Elenchi di domini gestiti da AWS(documentazione Route 53) in Firewall DNS e Firewall di rete.

-

Valuta la possibilità di bloccare i domini di primo livello inutilizzati e ad alto rischio, come .info, .top, .xyz o alcuni domini con codice paese.

-

Valuta la possibilità di bloccare le porte non utilizzate e ad alto rischio, come le porte 1389, 4444, 3333, 445, 135, 139 o 53.

-

Come punto di partenza, puoi utilizzare un elenco di negazioni che include le regole gestite. AWS È quindi possibile passare il tempo all'implementazione di un modello di elenco di autorizzazioni. Ad esempio, invece di includere solo un elenco ristretto di nomi di dominio completi nell'elenco consentito, inizia utilizzando alcuni caratteri jolly, come *.example.com. Puoi anche consentire solo i domini di primo livello che ti aspetti e bloccare tutti gli altri. Poi, col tempo, restringi anche quelli.

-

Usa i profili Route 53 (documentazione Route 53) per applicare le configurazioni Route 53 relative al DNS su molte VPCs e diverse configurazioni. Account AWS

-

Definisci un processo per la gestione delle eccezioni a queste best practice.