Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Implementa l'autenticazione SAML 2.0 per Amazon WorkSpaces utilizzando Auth0 e AWS Managed Microsoft AD

Siva Vinnakota e Shantanu Padhye, Amazon Web Services

Riepilogo

Questo modello esplora come integrare Auth0 AWS Directory Service for Microsoft Active Directory per creare una solida soluzione di autenticazione SAML 2.0 per il tuo ambiente Amazon. WorkSpaces Spiega come stabilire una federazione tra questi sistemi Servizi AWS per abilitare funzionalità avanzate come l'autenticazione a più fattori (MFA) e i flussi di accesso personalizzati, preservando al contempo l'accesso al desktop senza interruzioni. AWS Managed Microsoft AD Che tu gestisca solo una manciata di utenti o migliaia, questa integrazione aiuta a fornire flessibilità e sicurezza alla tua organizzazione. Questo modello fornisce i passaggi per il processo di configurazione in modo da poter implementare questa soluzione nel proprio ambiente.

Prerequisiti e limitazioni

Prerequisiti

Un attivo Account AWS

AWS Managed Microsoft AD

Un desktop fornito in Amazon WorkSpaces Personal associato a AWS Managed Microsoft AD

Un'istanza Amazon Elastic Compute Cloud (Amazon EC2)

Un account Auth0

Limitazioni

Alcuni Servizi AWS non sono disponibili in tutti Regioni AWS. Per la disponibilità per regione, vedi Servizi AWS per regione

Architecture

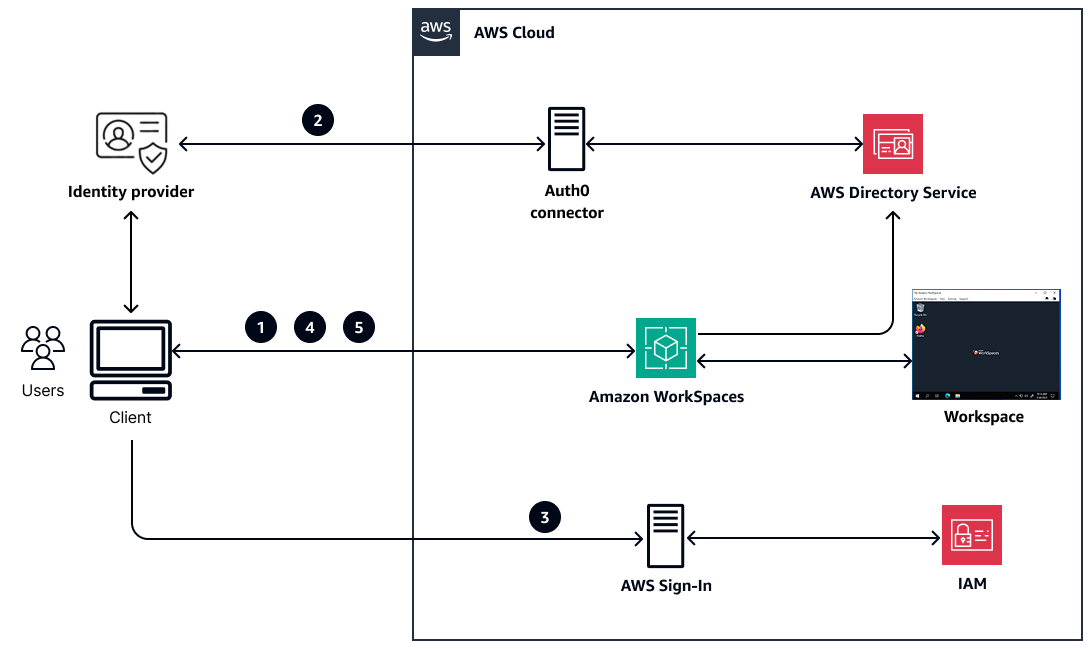

Il processo di autenticazione SAML 2.0 per un'applicazione WorkSpaces client consiste in cinque passaggi illustrati nel diagramma seguente. Questi passaggi rappresentano un tipico flusso di lavoro per l'accesso. È possibile utilizzare questo approccio distribuito all'autenticazione dopo aver seguito le istruzioni riportate in questo schema, per fornire un metodo strutturato e sicuro per l'accesso degli utenti.

Flusso di lavoro:

Registrazione. L'utente avvia l'applicazione client WorkSpaces e inserisce il codice di WorkSpaces registrazione per la propria directory abilitata per SAML WorkSpaces . WorkSpaces restituisce l'URL del provider di identità (IdP) Auth0 all'applicazione client.

Accedi.Il WorkSpaces client reindirizza al browser Web dell'utente utilizzando l'URL Auth0. L'utente si autentica con nome utente e password. Auth0 restituisce un'asserzione SAML al browser del client. L'asserzione SAML è un token crittografato che afferma l'identità dell'utente.

Autenticazione. Il browser del client pubblica l'asserzione SAML sull' Accedi ad AWS endpoint per convalidarla. Accedi ad AWS consente al chiamante di assumere un AWS Identity and Access Management ruolo (IAM). Ciò restituisce un token che contiene credenziali temporanee per il ruolo IAM.

WorkSpaces accesso. Il WorkSpaces client presenta il token all'endpoint del WorkSpaces servizio. WorkSpaces scambia il token con un token di sessione e restituisce il token di sessione al WorkSpaces client con un URL di accesso. Quando il WorkSpaces client carica la pagina di accesso, il valore del nome utente viene compilato con il

NameIdvalore passato nella risposta SAML.Streaming. L'utente inserisce la propria password e si autentica nella WorkSpaces directory. Dopo l'autenticazione, WorkSpaces restituisce un token al client. Il client reindirizza nuovamente al WorkSpaces servizio e presenta il token. Questo negozia una sessione di streaming tra il WorkSpaces client e il. WorkSpace

Nota

Per configurare un'esperienza Single Sign-On senza interruzioni che non richieda la richiesta di una password, consulta le sezioni Autenticazione basata su certificati e Personale nella documentazione. WorkSpaces WorkSpaces

Tools (Strumenti)

Servizi AWS

Amazon WorkSpaces è un servizio di infrastruttura desktop virtuale (VDI) completamente gestito che fornisce agli utenti desktop basati sul cloud senza dover procurarsi e distribuire hardware o installare software complessi.

AWS Directory Service for Microsoft Active Directoryconsente ai carichi di lavoro e alle risorse compatibili con le directory di AWS utilizzare Microsoft Active Directory in. Cloud AWS

Altri strumenti

Auth0

è una piattaforma di autenticazione e autorizzazione che ti aiuta a gestire l'accesso alle tue applicazioni.

Epiche

| Operazione | Description | Competenze richieste |

|---|---|---|

Installa il connettore LDAP di Active Directory in Auth0 con. AWS Managed Microsoft AD |

| Amministratore del cloud, architetto del cloud |

Crea un'applicazione in Auth0 per generare il file manifest dei metadati SAML. |

| Amministratore del cloud, architetto del cloud |

| Operazione | Description | Competenze richieste |

|---|---|---|

Crea un IdP SAML 2.0 in IAM. | Per configurare SAML 2.0 come IdP, segui i passaggi descritti in Creare un provider di identità SAML in IAM nella documentazione IAM. | Amministratore cloud |

Crea un ruolo e una policy IAM per la federazione SAML 2.0. |

| Amministratore cloud |

| Operazione | Description | Competenze richieste |

|---|---|---|

Configura le asserzioni Auth0 e SAML. | Puoi utilizzare le azioni Auth0 per configurare le asserzioni nelle risposte SAML 2.0. Un'asserzione SAML è un token crittografato che afferma l'identità dell'utente.

Questo completa la configurazione dell'autenticazione SAML 2.0 per i desktop WorkSpaces personali. La sezione Architettura illustra il processo di autenticazione dopo la configurazione. | Amministratore cloud |

risoluzione dei problemi

| Problema | Soluzione |

|---|---|

Problemi di autenticazione SAML 2.0 in WorkSpaces

| Se riscontri problemi durante l'implementazione dell'autenticazione SAML 2.0 for WorkSpaces Personal, segui i passaggi e i link descritti nell'articolo di AWS re:POST Per ulteriori informazioni sull'analisi degli errori SAML 2.0 durante l'accesso, consulta: WorkSpaces |