Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Pulisci le risorse di AWS Account Factory for Terraform (AFT) in modo sicuro dopo la perdita dei file di stato

Gokendra Malviya, Amazon Web Services

Riepilogo

Quando utilizzi AWS Account Factory for Terraform (AFT) per gestire il tuo AWS Control Tower ambiente, AFT genera un file di stato Terraform per tenere traccia dello stato e della configurazione delle risorse create da Terraform. La perdita del file di stato Terraform può creare sfide significative per la gestione e la pulizia delle risorse. Questo modello fornisce un approccio sistematico per identificare e rimuovere in sicurezza le risorse relative ad AFT mantenendo l'integrità dell'ambiente. AWS Control Tower

Il processo è progettato per garantire la corretta rimozione di tutti i componenti AFT, anche senza il riferimento originale al file di stato. Questo processo fornisce un percorso chiaro per ristabilire e riconfigurare con successo AFT nell'ambiente, per contribuire a ridurre al minimo le interruzioni delle operazioni. AWS Control Tower

Per ulteriori informazioni su AFT, consultate la documentazione.AWS Control Tower

Prerequisiti e limitazioni

Prerequisiti

Una conoscenza approfondita dell'architettura AFT.

Accesso da amministratore ai seguenti account:

Account di gestione AFT

AWS Control Tower Account di gestione

Account Log Archive

Account di audit

Verifica che nessuna politica di controllo del servizio (SCPs) contenga restrizioni o limitazioni che bloccherebbero l'eliminazione delle risorse relative ad AFT.

Limitazioni

Questo processo può ripulire le risorse in modo efficace, ma non può recuperare i file di stato perduti e alcune risorse potrebbero richiedere l'identificazione manuale.

La durata del processo di pulizia dipende dalla complessità dell'ambiente e potrebbe richiedere diverse ore.

Questo modello è stato testato con la versione AFT 1.12.2 ed elimina le seguenti risorse. Se utilizzate una versione diversa di AFT, potrebbe essere necessario eliminare risorse aggiuntive.

Nome servizio

Numero di risorse

AWS CodeBuild

6

AWS CodeCommit

4

AWS CodePipeline

4

Amazon DynamoDB

5

Amazon Elastic Compute Cloud (Amazon EC2)

16

Amazon EventBridge

4

AWS Identity and Access Management ruoli (IAM)

40

AWS Key Management Service (AWS KMS)

2

AWS Lambda

17

Amazon Simple Storage Service (Amazon S3)

2

Servizio di notifica semplice Amazon (Amazon Simple Notification Service (Amazon SNS))

2

Amazon Simple Queue Service (Amazon SQS)

2

AWS Systems Manager

62

AWS Step Functions

4

Importante

Le risorse che vengono eliminate seguendo i passaggi indicati in questo schema non possono essere recuperate. Prima di seguire questi passaggi, verificate attentamente i nomi delle risorse e assicuratevi che siano stati creati da AFT.

Architettura

Il diagramma seguente mostra i componenti AFT e il flusso di lavoro di alto livello. AFT imposta una pipeline Terraform che ti aiuta a fornire e personalizzare i tuoi account. AWS Control Tower AFT segue un GitOps modello per automatizzare i processi di fornitura degli account. AWS Control Tower Si crea un file Terraform per una richiesta di account e lo si archivia in un repository, che fornisce l'input che attiva il flusso di lavoro AFT per il provisioning degli account. Una volta completata la fornitura dell'account, AFT può eseguire automaticamente ulteriori passaggi di personalizzazione.

In questa architettura:

AWS Control Tower L'account di gestione Account AWS è un account dedicato al AWS Control Tower servizio. In genere viene anche chiamato conto di AWS pagamento o conto di AWS Organizations gestione.

L'account AFT Management Account AWS è dedicato alle operazioni di gestione AFT. È diverso dall'account di gestione dell'organizzazione.

L'account Vended è un account Account AWS che contiene tutti i componenti e i controlli di base selezionati. AFT utilizza AWS Control Tower per vendere un nuovo account.

Per ulteriori informazioni su questa architettura, vedere Introduzione ad AFT

Strumenti

Servizi AWS

AWS Control Towerti aiuta a configurare e gestire un ambiente AWS multi-account, seguendo le migliori pratiche prescrittive.

AWS Account Factory for Terraform (AFT) imposta una pipeline Terraform per aiutarti a fornire e personalizzare account e risorse. AWS Control Tower

AWS Organizationsti aiuta a gestire e governare centralmente il tuo ambiente man mano che cresci e scalerai le tue risorse. AWS Utilizzando Organizations, puoi creare account e allocare risorse, raggruppare account per organizzare i flussi di lavoro, applicare politiche di governance e semplificare la fatturazione utilizzando un unico metodo di pagamento per tutti i tuoi account.

AWS Identity and Access Management (IAM) ti aiuta a gestire in modo sicuro l'accesso alle tue AWS risorse controllando chi è autenticato e autorizzato a utilizzarle. Questo modello richiede ruoli e autorizzazioni IAM.

Altri strumenti

Terraform

è uno strumento di infrastruttura come codice (IaC) HashiCorp che ti aiuta a creare e gestire risorse cloud e locali.

Best practice

Per AWS Control Tower, consulta le migliori pratiche per AWS Control Tower gli amministratori nella documentazione. AWS Control Tower

Per IAM, consulta le best practice di sicurezza nella documentazione IAM.

Epiche

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Eliminare le risorse identificate dal tag AFT. |

| Amministratore AWS, AWS DevOps, DevOps ingegnere |

Elimina i ruoli IAM. |

| Amministratore AWS, AWS DevOps, DevOps ingegnere |

Elimina il vault AWS Backup di backup. |

| Amministratore AWS, AWS DevOps, DevOps ingegnere |

Elimina CloudWatch le risorse Amazon. |

| Amministratore AWS, AWS DevOps, DevOps ingegnere |

Eliminare AWS KMS risorse. |

| Amministratore AWS, AWS DevOps, DevOps ingegnere |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Eliminare i bucket S3. |

| Amministratore AWS, AWS DevOps, DevOps ingegnere |

Elimina i ruoli IAM. |

| Amministratore AWS, AWS DevOps, DevOps ingegnere |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Eliminare i ruoli IAM. |

| Amministratore AWS, AWS DevOps, DevOps ingegnere |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Eliminare i ruoli IAM. |

| Amministratore AWS, AWS DevOps, DevOps ingegnere |

Eliminare EventBridge le regole. |

| Amministratore AWS, AWS DevOps, DevOps ingegnere |

Risoluzione dei problemi

| Problema | Soluzione |

|---|---|

La disconnessione del gateway Internet non è riuscita. | Durante l'eliminazione di risorse identificate dal tag AFT, se riscontri questo problema quando scolleghi o elimini il gateway Internet, devi prima eliminare gli endpoint VPC:

|

Non riesci a trovare le CloudWatch domande specificate. | Se non riesci a trovare le CloudWatch query create da AFT, procedi nel seguente modo:

|

Risorse correlate

Informazioni aggiuntive

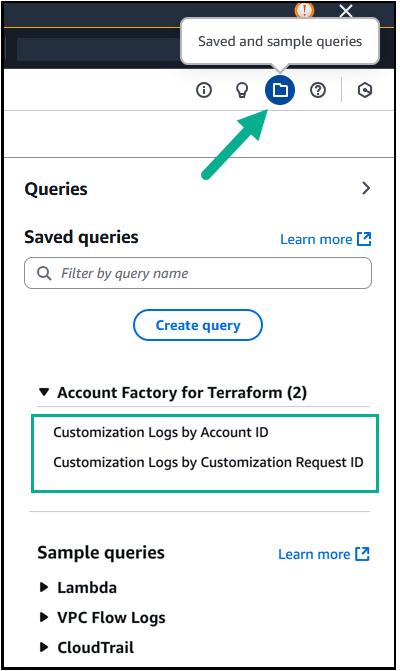

Per visualizzare le interrogazioni AFT nella dashboard di CloudWatch Logs Insights, scegli l'icona Query salvate e di esempio nell'angolo in alto a destra, come illustrato nella schermata seguente: