Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Automatizza la risposta agli incidenti e l'analisi forense

Lucas Kauffman e Tomek Jakubowski, Amazon Web Services

Riepilogo

Questo modello implementa una serie di processi che utilizzano funzioni per fornire quanto segue: AWS Lambda

Un modo per avviare il processo di risposta agli incidenti con una conoscenza minima

Processi automatizzati e ripetibili, allineati alla Security Incident Response Guide AWS

Separazione degli account per gestire le fasi di automazione, archiviare gli artefatti e creare ambienti forensi

Il framework Automated Incident Response and Forensics segue un processo forense digitale standard composto dalle seguenti fasi:

Contenimento

Acquisizione

Esame

Analisi

È possibile eseguire indagini su dati statici (ad esempio, memoria acquisita o immagini del disco) e su dati dinamici attivi ma su sistemi separati.

Per ulteriori dettagli, consulta la sezione Informazioni aggiuntive.

Prerequisiti e limitazioni

Prerequisiti

Due Account AWS:

Account di sicurezza, che può essere un account esistente, ma è preferibilmente nuovo

Account forense, preferibilmente nuovo

AWS Organizations configurare

Negli account dei membri di Organizations:

Il ruolo Amazon Elastic Compute Cloud (Amazon EC2) deve avere accesso Get and List ad Amazon Simple Storage Service (Amazon S3) ed essere accessibile da. AWS Systems Manager Consigliamo di utilizzare il ruolo

AmazonSSMManagedInstanceCoreAWS gestito. Tieni presente che questo ruolo verrà automaticamente associato all' EC2 istanza Amazon quando viene avviata la risposta all'incidente. Al termine della risposta, AWS Identity and Access Management (IAM) rimuoverà tutti i diritti sull'istanza.Endpoint del cloud privato virtuale (VPC) nell'account AWS membro e nella risposta e analisi degli incidenti. VPCs Questi endpoint sono: S3 Gateway, EC2 Messages, SSM e SSM Messages.

AWS Command Line Interface (AWS CLI) installato sulle EC2 istanze Amazon. Se le EC2 istanze Amazon non sono AWS CLI installate, sarà necessario l'accesso a Internet per il corretto funzionamento dello snapshot del disco e dell'acquisizione della memoria. In questo caso, gli script si collegheranno a Internet per scaricare i file di AWS CLI installazione e li installeranno sulle istanze.

Limitazioni

Questo framework non intende generare artefatti che possano essere considerati prove elettroniche, ammissibili in tribunale.

Attualmente, questo modello supporta solo istanze basate su Linux in esecuzione su architettura x86.

Architettura

Architettura Target

Oltre all'account membro, l'ambiente di destinazione è composto da due account principali: un account Security e un account Forensics. Vengono utilizzati due account per i seguenti motivi:

Per separarli dagli account di qualsiasi altro cliente per ridurre il raggio di esplosione in caso di esito negativo dell'analisi forense

Per contribuire a garantire l'isolamento e la protezione dell'integrità degli artefatti analizzati

Per mantenere riservate le indagini

Per evitare situazioni in cui gli autori delle minacce potrebbero aver utilizzato tutte le risorse immediatamente disponibili, si è compromessi Account AWS superando le quote di servizio e impedendoti così di creare un'istanza EC2 Amazon per eseguire indagini.

Inoltre, disporre di account di sicurezza e forensi separati consente di creare ruoli separati: un risponditore per l'acquisizione delle prove e un investigatore per l'analisi. Ogni ruolo avrebbe accesso al proprio account separato.

Il diagramma seguente mostra solo l'interazione tra gli account. I dettagli di ciascun account sono mostrati nei diagrammi successivi e viene allegato un diagramma completo.

Il diagramma seguente mostra l'account del membro.

1. Viene inviato un evento all'argomento Slack Amazon Simple Notification Service (Amazon SNS).

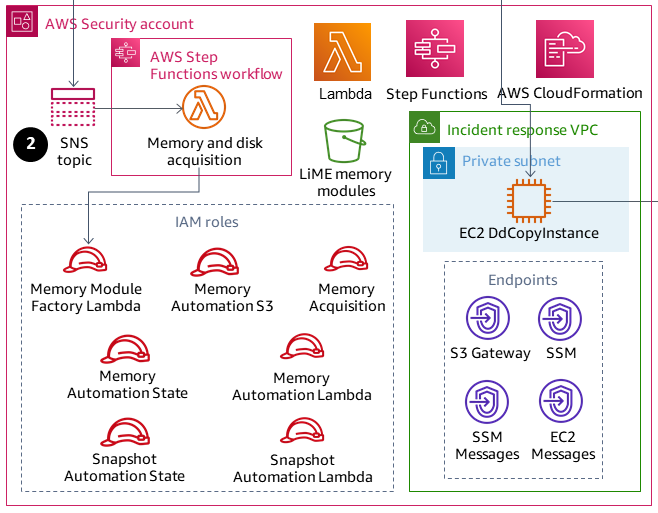

Il diagramma seguente mostra l'account Security.

2. L'argomento Amazon SNS nell'account Security avvia gli eventi Forensics.

Il diagramma seguente mostra l'account Forensics.

L'account Security è il luogo in cui vengono creati i due AWS Step Functions flussi di lavoro principali per l'acquisizione della memoria e dell'immagine del disco. Dopo l'esecuzione dei flussi di lavoro, accedono all'account membro in cui sono coinvolte EC2 le istanze Amazon in un incidente e avviano una serie di funzioni Lambda che raccoglieranno un dump della memoria o un dump del disco. Questi artefatti vengono quindi archiviati nell'account Forensics.

L'account Forensics conterrà gli artefatti raccolti dal flusso di lavoro Step Functions nel bucket Analysis Artifacts Amazon S3. L'account Forensics avrà anche una pipeline Amazon Image EC2 Builder che crea un'Amazon Machine Image (AMI) di un'istanza Forensics. Attualmente, l'immagine è basata su SANS SIFT Workstation.

Il processo di compilazione utilizza il VPC di manutenzione, che dispone di connettività a Internet. L'immagine può essere successivamente utilizzata per avviare l' EC2 istanza Amazon per l'analisi degli artefatti raccolti nell'Analysis VPC.

Analysis VPC non dispone di connettività Internet. Per impostazione predefinita, il pattern crea tre sottoreti di analisi private. È possibile creare fino a 200 sottoreti, ovvero la quota per il numero di sottoreti in un VPC, ma è necessario aggiungere tali sottoreti agli endpoint VPC per automatizzare l'esecuzione dei comandi al loro interno. AWS Systems Manager Session Manager

Dal punto di vista delle best practice, consigliamo di utilizzare ed eseguire le seguenti operazioni: AWS CloudTrail AWS Config

Tieni traccia delle modifiche apportate nel tuo account Forensics

Monitora l'accesso e l'integrità degli artefatti archiviati e analizzati

Flusso di lavoro

Il diagramma seguente mostra i passaggi chiave di un flusso di lavoro che include il processo e l'albero decisionale, dal momento in cui un'istanza viene compromessa fino all'analisi e al contenimento.

Il

SecurityIncidentStatustag è stato impostato con il valore Analyze? In caso affermativo, procedi come segue:Allega i profili IAM corretti per AWS Systems Manager Amazon S3.

Invia un messaggio Amazon SNS alla coda Amazon SNS in Slack.

Invia un messaggio Amazon SNS alla

SecurityIncidentcoda.Richiama la macchina a stati di acquisizione della memoria e del disco.

Memoria e disco sono stati acquisiti? Se no, c'è un errore.

Etichetta l' EC2 istanza Amazon con il

Containtag.Collega il ruolo IAM e il gruppo di sicurezza per isolare completamente l'istanza.

Automazione e scalabilità

L'intento di questo modello è fornire una soluzione scalabile per eseguire la risposta agli incidenti e l'analisi forense su più account all'interno di una singola organizzazione. AWS Organizations

Strumenti

Servizi AWS

AWS CloudFormationti aiuta a configurare AWS le risorse, a fornirle in modo rapido e coerente e a gestirle durante il loro ciclo di vita in tutte le regioni. Account AWS

AWS Command Line Interface (AWS CLI) è uno strumento open source con cui interagire Servizi AWS tramite comandi nella shell della riga di comando.

AWS Identity and Access Management (IAM) ti aiuta a gestire in modo sicuro l'accesso alle tue AWS risorse controllando chi è autenticato e autorizzato a utilizzarle.

AWS Key Management Service (AWS KMS) ti aiuta a creare e controllare chiavi crittografiche per proteggere i tuoi dati.

AWS Lambda è un servizio di calcolo che consente di eseguire il codice senza gestire i server o effettuarne il provisioning. Esegue il codice solo quando necessario e si ridimensiona automaticamente, quindi paghi solo per il tempo di elaborazione che utilizzi.

Amazon Simple Storage Service (Amazon S3) è un servizio di archiviazione degli oggetti basato sul cloud che consente di archiviare, proteggere e recuperare qualsiasi quantità di dati.

AWS Security Hub CSPMfornisce una visione completa dello stato di sicurezza in. AWS Inoltre, consente di verificare la conformità AWS dell'ambiente agli standard e alle best practice del settore della sicurezza.

Amazon Simple Notification Service (Amazon SNS) ti aiuta a coordinare e gestire lo scambio di messaggi tra editori e clienti, inclusi server Web e indirizzi e-mail.

AWS Step Functionsè un servizio di orchestrazione senza server che ti aiuta a combinare AWS Lambda funzioni e altro per creare applicazioni aziendali critiche. Servizi AWS

AWS Systems Managerconsente di gestire le applicazioni e l'infrastruttura in esecuzione in. Cloud AWS Semplifica la gestione delle applicazioni e delle risorse, riduce i tempi di rilevamento e risoluzione dei problemi operativi e aiuta a gestire le AWS risorse in modo sicuro su larga scala.

Codice

Per il codice e le indicazioni specifiche sull'implementazione e l'utilizzo, consulta il repository GitHub Automated Incident Response and Forensics

Epiche

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Implementa CloudFormation modelli. | I CloudFormation modelli sono contrassegnati da 1 a 7 con la prima parola del nome dello script che indica in quale account il modello deve essere distribuito. Tieni presente che l'ordine di avvio dei CloudFormation modelli è importante.

Per avviare il framework di risposta agli incidenti per un' EC2 istanza Amazon specifica, crea un tag con la chiave | Amministratore AWS |

Gestisci il framework. | La funzione Lambda rietichetterà la risorsa anche alla fine (o in caso di errore) con. | Amministratore AWS |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Implementa le azioni personalizzate di Security Hub utilizzando un CloudFormation modello. | Per creare un'azione personalizzata in modo da poter utilizzare l'elenco a discesa di Security Hub, distribuisci il | Amministratore AWS |

Risorse correlate

Informazioni aggiuntive

Utilizzando questo ambiente, un team del Security Operations Center (SOC) può migliorare il processo di risposta agli incidenti di sicurezza attraverso quanto segue:

Avere la capacità di eseguire analisi forensi in un ambiente separato per evitare la compromissione accidentale delle risorse di produzione

Disporre di un processo standardizzato, ripetibile e automatizzato per il contenimento e l'analisi.

Offrire a qualsiasi proprietario o amministratore di account la possibilità di avviare il processo di risposta agli incidenti con una conoscenza minima di come utilizzare i tag

Disporre di un ambiente standardizzato e pulito per eseguire l'analisi degli incidenti e le indagini forensi senza il rumore di un ambiente più ampio

Avere la capacità di creare più ambienti di analisi in parallelo

Concentrare le risorse SOC sulla risposta agli incidenti anziché sulla manutenzione e la documentazione di un ambiente di analisi forense cloud

Passare da un processo manuale a uno automatizzato per raggiungere la scalabilità

Utilizzo CloudFormation di modelli per garantire la coerenza e per evitare attività ripetibili

Inoltre, eviti di utilizzare un'infrastruttura persistente e paghi le risorse quando ne hai bisogno.