Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Utilizzo del protocollo TLS post-quantistico ibrido

AWS Payment Cryptography e molti altri servizi supportano un'opzione ibrida di scambio di chiavi post-quantistiche per il protocollo di crittografia di rete Transport Layer Security (TLS). Puoi usare questa opzione TLS quando ti connetti agli endpoint API o quando usi AWS. SDKs Queste caratteristiche opzionali di scambio di chiavi post-quantistiche ibride sono sicure almeno quanto la crittografia TLS che utilizziamo oggi e potrebbero fornire ulteriori vantaggi per la sicurezza a lungo termine.

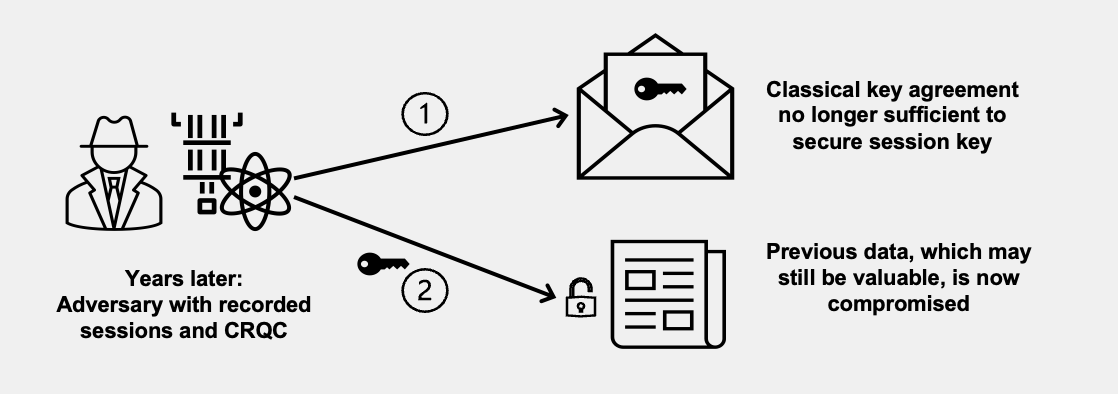

I dati inviati ai servizi abilitati sono protetti in transito dalla crittografia fornita da una connessione Transport Layer Security (TLS). Le classiche suite di crittografia basate su RSA ed ECC supportate da AWS Payment Cryptography per le sessioni TLS rendono gli attacchi di forza bruta ai meccanismi di scambio delle chiavi irrealizzabili con la tecnologia attuale. Tuttavia, se i computer quantistici su larga scala o crittograficamente rilevanti (CRQC) diventeranno pratici in futuro, i meccanismi di scambio di chiavi TLS esistenti saranno suscettibili a questi attacchi. È possibile che gli avversari inizino subito a raccogliere dati criptati con la speranza di poterli decriptare in futuro (raccoglierli ora, decifrarli più tardi). Se state sviluppando applicazioni che si basano sulla riservatezza a lungo termine dei dati trasmessi tramite una connessione TLS, dovreste prendere in considerazione un piano per migrare alla crittografia post-quantistica prima che i computer quantistici su larga scala diventino disponibili per l'uso. AWS sta lavorando per prepararsi a questo futuro e vogliamo che anche voi siate ben preparati.

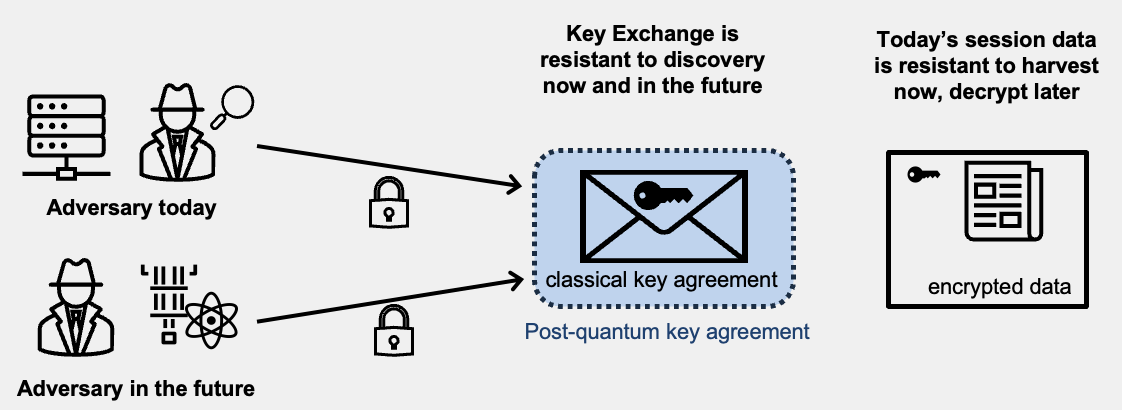

Per proteggere i dati crittografati oggi da potenziali attacchi futuri, AWS partecipa con la comunità crittografica allo sviluppo di algoritmi quantistici resistenti o post-quantistici. AWS ha implementato suite di cifratura ibride post-quantistiche a scambio di chiavi che combinano elementi classici e post-quantistici per garantire che la connessione TLS sia almeno altrettanto potente come lo sarebbe con le suite di crittografia classiche.

Queste suite di crittografia ibride sono disponibili per l'uso sui carichi di lavoro di produzione quando si utilizzano versioni recenti di AWS. SDKs Per ulteriori informazioni su come adottare enable/disable questo comportamento, consulta Abilitazione del TLS post-quantistico ibrido

Informazioni sullo scambio di chiavi post-quantistiche ibride in TLS

Gli algoritmi AWS utilizzati sono un ibrido che combina Elliptic Curve Diffie-Hellman

Scopri di più su PQC

Per informazioni sul progetto di crittografia post-quantistica presso il National Institute for Standards and Technology (NIST), consultare Post-Quantum Cryptography

Per informazioni sulla standardizzazione della crittografia post-quantistica del NIST, consulta la sezione Standardizzazione della crittografia post-quantistica