Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Firewall e il collegamento al servizio

Questa sezione illustra le configurazioni del firewall e la connessione del collegamento al servizio.

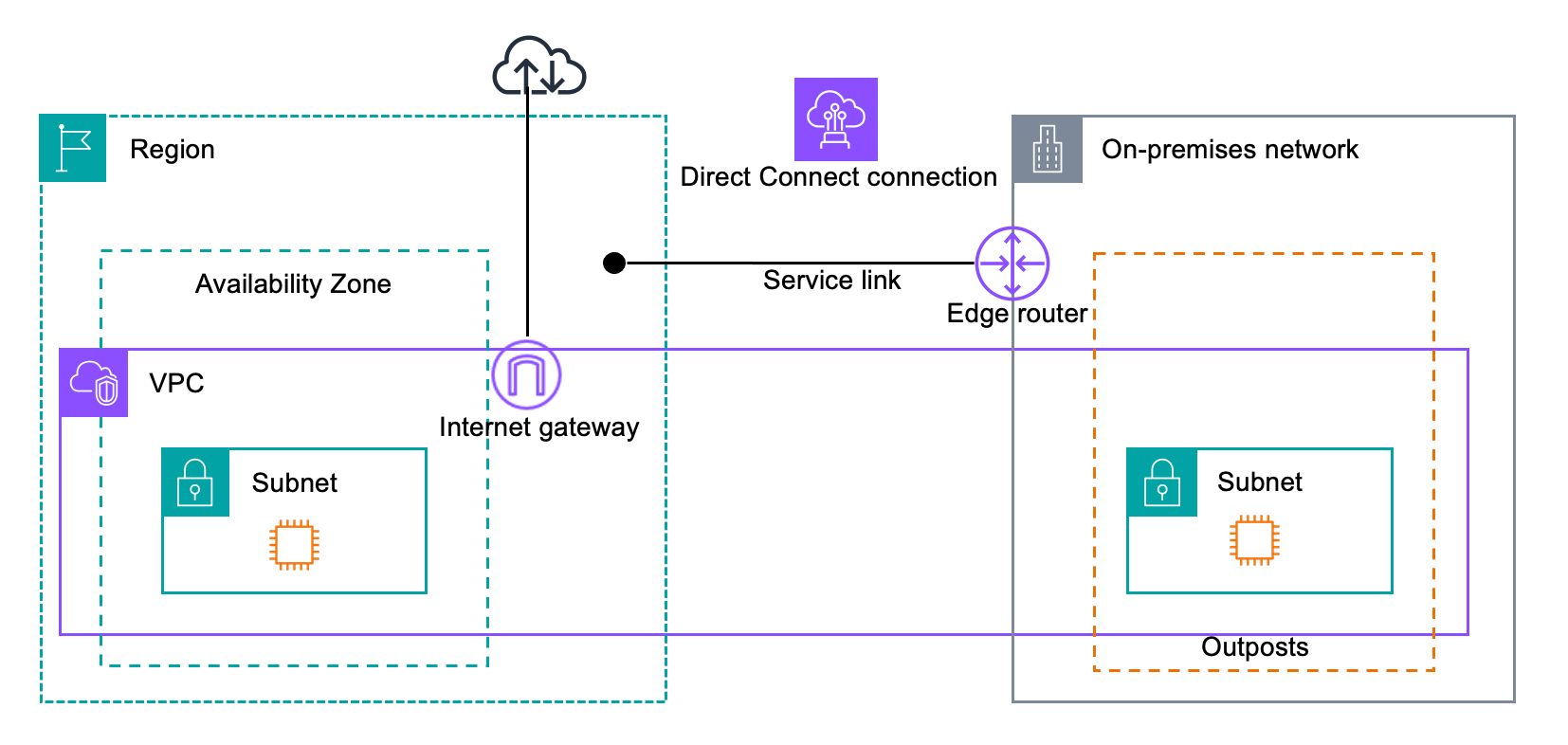

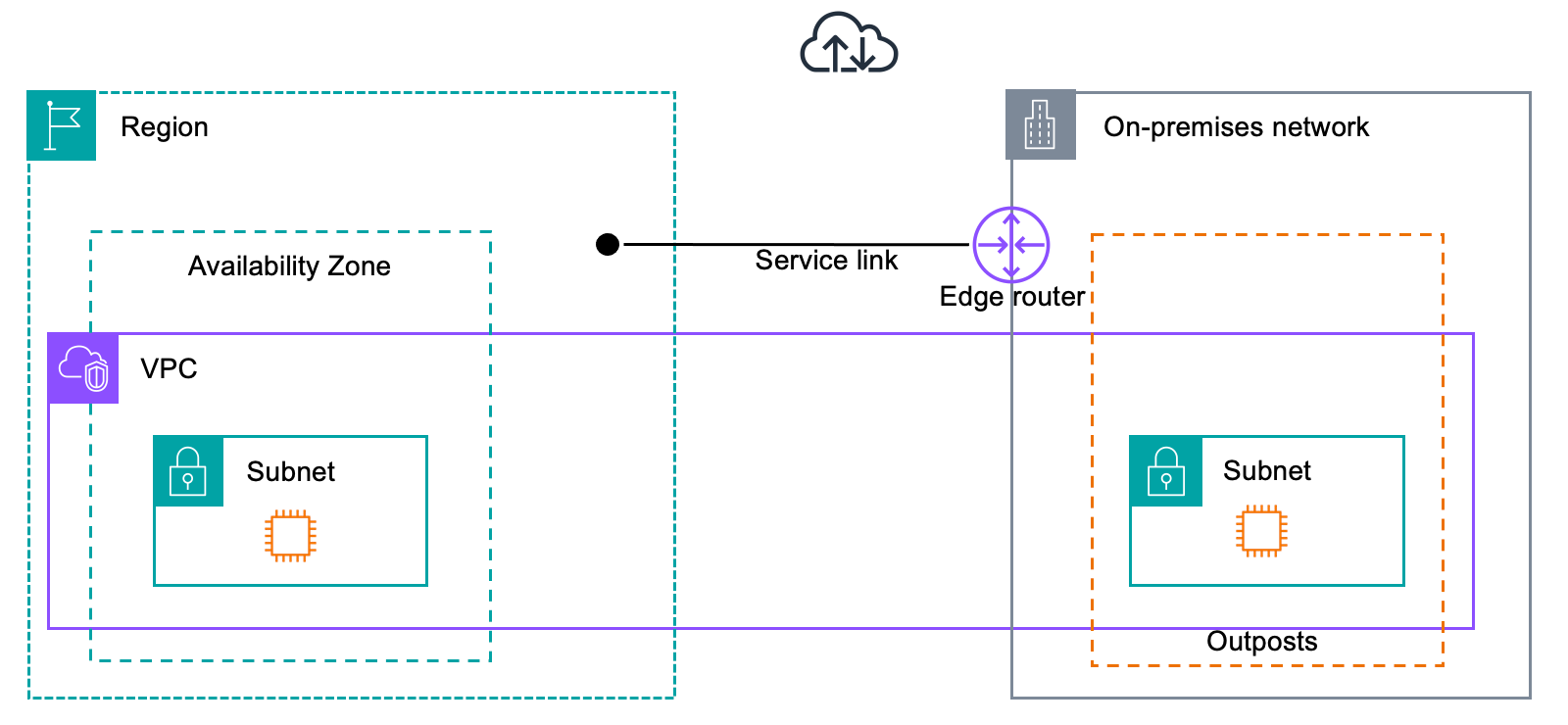

Nel diagramma seguente, la configurazione estende Amazon VPC dalla regione AWS all'avamposto. Un'interfaccia virtuale Direct Connect pubblica è la connessione di collegamento al servizio. Il seguente traffico passa attraverso il collegamento al servizio e la connessione Direct Connect :

-

Gestione del traffico verso Outpost attraverso il collegamento al servizio

-

Traffico tra l'Outpost e tutti i siti associati VPCs

Se con la tua connessione Internet utilizzi un firewall stateful per limitare la connettività dalla rete Internet pubblica alla VLAN del collegamento al servizio, puoi bloccare tutte le connessioni in entrata che partono da Internet. Questo perché il VPN del collegamento al servizio viene avviato solo dall'Outpost alla regione, non dalla regione all'Outpost.

Se si utilizza un firewall stateful compatibile sia con UDP che con TCP per limitare la connettività relativa alla Service Link VLAN, è possibile negare tutte le connessioni in entrata. Se il firewall agisce in modo statico, le connessioni in uscita consentite dal collegamento al servizio Outposts dovrebbero consentire automaticamente il ritorno del traffico di risposta senza una configurazione esplicita delle regole. Solo le connessioni in uscita avviate dal collegamento al servizio Outpost devono essere configurate come consentite.

| Protocollo | Porta di origine | Indirizzo di origine | Porta di destinazione | Indirizzo di destinazione |

|---|---|---|---|---|

UDP |

443 |

AWS Outposts collegamento di servizio /26 |

443 |

AWS Outposts Reti pubbliche della regione |

TCP |

1025-65535 |

AWS Outposts collegamento di servizio /26 |

443 |

AWS Outposts Reti pubbliche della regione |

Se si utilizza un firewall non stateful per limitare la connettività relativa alla VLAN service link, è necessario consentire le connessioni in uscita avviate dal collegamento del servizio Outposts alle reti pubbliche della regione. AWS Outposts È inoltre necessario consentire esplicitamente l'ingresso del traffico di risposta dalle reti pubbliche della regione Outposts in ingresso alla VLAN service link. La connettività viene sempre avviata in uscita dal collegamento del servizio Outposts, ma il traffico di risposta deve essere consentito nuovamente nella VLAN del collegamento al servizio.

| Protocollo | Porta di origine | Indirizzo di origine | Porta di destinazione | Indirizzo di destinazione |

|---|---|---|---|---|

UDP |

443 |

AWS Outposts link di servizio /26 |

443 |

AWS Outposts Reti pubbliche della regione |

TCP |

1025-65535 |

AWS Outposts collegamento di servizio /26 |

443 |

AWS Outposts Reti pubbliche della regione |

UDP |

443 |

AWS Outposts Reti pubbliche della regione |

443 |

AWS Outposts collegamento di servizio /26 |

TCP |

443 |

AWS Outposts Reti pubbliche della regione |

1025-65535 |

AWS Outposts collegamento di servizio /26 |

Nota

Le istanze in un Outpost non possono utilizzare il link di servizio per comunicare con le istanze di un altro Outpost. Sfrutta il routing attraverso il gateway locale o l'interfaccia di rete locale per comunicare tra gli Outpost.

AWS Outposts i rack sono inoltre progettati con apparecchiature di alimentazione e rete ridondanti, inclusi componenti gateway locali. Per ulteriori informazioni, vedere Resilience in. AWS Outposts