Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Gruppo di sicurezza | Regola di autorizzazione all'ingresso

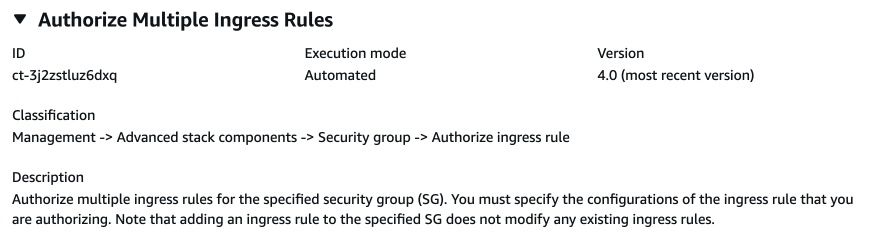

Autorizza più regole di ingresso per il gruppo di sicurezza (SG) specificato. È necessario specificare le configurazioni della regola di ingresso che si sta autorizzando. Si noti che l'aggiunta di una regola di ingresso alla SG specificata non modifica alcuna regola di ingresso esistente.

Classificazione completa: Gestione | Componenti avanzati dello stack | Gruppo di sicurezza | Regola di autorizzazione all'ingresso

Dettagli del tipo di modifica

Modifica tipo ID |

ct-3j2zstluz6dxq |

Versione corrente |

4.0 |

Durata di esecuzione prevista |

60 minuti |

Approvazione AWS |

Richiesto |

Approvazione del cliente |

Campo non obbligatorio |

Modalità di esecuzione |

Automatizzata |

Informazioni aggiuntive

Autorizza la regola di ingresso del gruppo di sicurezza

Di seguito è riportata una schermata di questo tipo di modifica nella console AMS:

Come funziona:

Vai alla pagina Crea RFC: nel riquadro di navigazione a sinistra della console AMS, fai clic RFCsper aprire la pagina dell' RFCs elenco, quindi fai clic su Crea RFC.

Scegli un tipo di modifica (CT) popolare nella visualizzazione predefinita Sfoglia i tipi di modifica o seleziona un CT nella visualizzazione Scegli per categoria.

Naviga per tipo di modifica: puoi fare clic su un CT popolare nell'area di creazione rapida per aprire immediatamente la pagina Run RFC. Nota che non puoi scegliere una versione CT precedente con creazione rapida.

Per ordinare CTs, utilizzate l'area Tutti i tipi di modifica nella vista a scheda o tabella. In entrambe le visualizzazioni, selezionate un CT, quindi fate clic su Crea RFC per aprire la pagina Esegui RFC. Se applicabile, accanto al pulsante Crea RFC viene visualizzata l'opzione Crea con una versione precedente.

Scegli per categoria: seleziona una categoria, sottocategoria, articolo e operazione e la casella dei dettagli CT si apre con l'opzione Crea con una versione precedente, se applicabile. Fai clic su Crea RFC per aprire la pagina Esegui RFC.

Nella pagina Run RFC, apri l'area del nome CT per visualizzare la casella dei dettagli CT. È richiesto un oggetto (questo campo viene compilato automaticamente se si sceglie il CT nella vista Sfoglia i tipi di modifica). Apri l'area di configurazione aggiuntiva per aggiungere informazioni sull'RFC.

Nell'area di configurazione dell'esecuzione, utilizza gli elenchi a discesa disponibili o inserisci i valori per i parametri richiesti. Per configurare i parametri di esecuzione opzionali, aprite l'area di configurazione aggiuntiva.

Al termine, fate clic su Esegui. Se non sono presenti errori, viene visualizzata la pagina RFC creata correttamente con i dettagli RFC inviati e l'output iniziale di Run.

Apri l'area dei parametri di esecuzione per visualizzare le configurazioni inviate. Aggiorna la pagina per aggiornare lo stato di esecuzione RFC. Facoltativamente, annulla la RFC o creane una copia con le opzioni nella parte superiore della pagina.

Come funziona:

Usa Inline Create (esegui un

create-rfccomando con tutti i parametri RFC e di esecuzione inclusi) o Template Create (crei due file JSON, uno per i parametri RFC e uno per i parametri di esecuzione) ed esegui ilcreate-rfccomando con i due file come input. Entrambi i metodi sono descritti qui.Invia il

aws amscm submit-rfc --rfc-idcomando RFC: con l'ID RFC restituito.IDMonitora il comando RFC:.

aws amscm get-rfc --rfc-idID

Per verificare la versione del tipo di modifica, usa questo comando:

aws amscm list-change-type-version-summaries --filter Attribute=ChangeTypeId,Value=CT_ID

Nota

È possibile utilizzare qualsiasi CreateRfc parametro con qualsiasi RFC, indipendentemente dal fatto che faccia parte o meno dello schema per il tipo di modifica. Ad esempio, per ricevere notifiche quando lo stato RFC cambia, aggiungi questa riga --notification "{\"Email\": {\"EmailRecipients\" : [\"email@example.com\"]}}" alla parte dei parametri RFC della richiesta (non ai parametri di esecuzione). Per un elenco di tutti i CreateRfc parametri, consulta l'AMS Change Management API Reference.

CREAZIONE IN LINEA:

Esegui il comando create RFC con i parametri di esecuzione forniti in linea (evita le virgolette quando fornisci i parametri di esecuzione in linea), quindi invia l'ID RFC restituito. Ad esempio, puoi sostituire il contenuto con qualcosa del genere:

aws amscm create-rfc --change-type-id "ct-3j2zstluz6dxq" --change-type-version "4.0" --title "AWSManagedServices-AuthorizeSecurityGroupIngressRulesV4" --execution-parameters "{\"DocumentName\": \"AWSManagedServices-AuthorizeSecurityGroupIngressRulesV4\",\"Region\": \"us-east-1\",\"Parameters\": {\"SecurityGroupId\": [ \"sg-03b5e3a1ad874bdd7\"],\"InboundRules\": [{\"IpProtocol\": \"tcp\",\"FromPort\": \"80\",\"ToPort\": \"80\",\"Source\": \"192.168.1.0/24\"},{\"IpProtocol\": \"tcp\",\"FromPort\": \"99\",\"ToPort\": \"99\",\"Source\": \"172.16.0.0/24\", \"Description\": \"On-prem IP\"}]}}"

CREAZIONE DEL MODELLO:

Esporta lo schema JSON dei parametri di esecuzione per questo tipo di modifica in un file; questo esempio lo chiama Auth SGIngress Params.json.

aws amscm get-change-type-version --change-type-id "ct-3j2zstluz6dxq" --query "ChangeTypeVersion.ExecutionInputSchema" --output text > AuthSGIngressParams.jsonModifica e salva il file Auth Params. SGIngress Ad esempio, puoi sostituire il contenuto con qualcosa del genere:

{ "DocumentName": "AWSManagedServices-AuthorizeSecurityGroupIngressRulesV4", "Region": "us-east-1", "Parameters": { { "SecurityGroupId": [ "sg-03b5e3a1ad874bdd7" ], "InboundRules": [ { "IpProtocol": "tcp", "FromPort": "80", "ToPort": "80", "Source": "192.168.1.0/24", }, { "IpProtocol": "tcp", "FromPort": "99", "ToPort": "99", "Source": "172.16.0.0/24", "Description": "On-prem IP" } ] } } }Esporta il file JSON del modello RFC in un file denominato Auth SGIngress RFC.json:

aws amscm create-rfc --generate-cli-skeleton > AuthSGIngressRfc.jsonModifica e salva il file Auth RFC.json. SGIngress Ad esempio, puoi sostituire il contenuto con qualcosa del genere:

{ "ChangeTypeVersion": "4.0", "ChangeTypeId": "ct-3j2zstluz6dxq", "Title": "Authorize Multiple Ingress Rules" }Crea la RFC, specificando il file Auth SGIngress Rfc e il file Auth Params: SGIngress

aws amscm create-rfc --cli-input-json file://AuthSGIngressRfc.json --execution-parameters file://AuthSGIngressParams.jsonNella risposta si riceve l'ID della nuova RFC e si può utilizzare per inviare e monitorare la RFC. Finché non la invii, la RFC rimane nello stato di modifica e non si avvia.

Nota

Questo tipo di modifica è alla versione 2.0. I due parametri di origine separati e opzionali, CidrIp e SourceSecurityGroupId, vengono combinati in un unico parametro obbligatorio, Source, con due opzioni. Questa modifica aiuta a garantire che venga fornita una fonte. Senza una fonte, la RFC fallisce.

Esistono due modi per autorizzare una nuova regola di ingresso:

Gruppo di sicurezza | Aggiorna il tipo di modifica (ct-3memthlcmvc1b): si tratta di un tipo di modifica manuale e richiede più tempo per l'implementazione perché AMS Operations deve esaminarlo per motivi di sicurezza. Potrebbe essere necessaria una comunicazione aggiuntiva con te.

Security Group | Authorize Ingress Rule (ct-3j2zstluz6dxq): si tratta di un tipo di modifica automatizzato, quindi viene implementato più rapidamente. Questo tipo di modifica offre opzioni per l'eliminazione delle regole di ingresso standard o ICMP. TCP/UDP

Se l'origine è un IP pubblico, la RFC fallisce. Per aggiungere una nuova regola di ingresso con un IP pubblico, usa il gruppo Security | Update change type (ct-3memthlcmvc1b).

Per ulteriori informazioni sui gruppi di sicurezza e sulle regole dei gruppi di sicurezza, AWS consulta Security Group Rules Reference. Queste informazioni ti aiutano a determinare le regole che desideri e, soprattutto, come denominare il tuo gruppo di sicurezza in modo che la scelta quando crei altre risorse sia intuitiva. Inoltre, consulta Amazon EC2 Security Groups for Linux Instances Security Groups for your VPC.

Dopo aver creato il gruppo di sicurezza, usalo Associa il gruppo di sicurezza alla risorsa per associare il gruppo di sicurezza alle tue risorse AMS. Per eliminare un gruppo di sicurezza, è necessario che abbia risorse associate.

Parametri di input di esecuzione

Per informazioni dettagliate sui parametri di input di esecuzione, vedereSchema per il tipo di modifica ct-3j2zstluz6dxq.

Esempio: parametri obbligatori

Example not available.

Esempio: tutti i parametri

Example not available.