Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

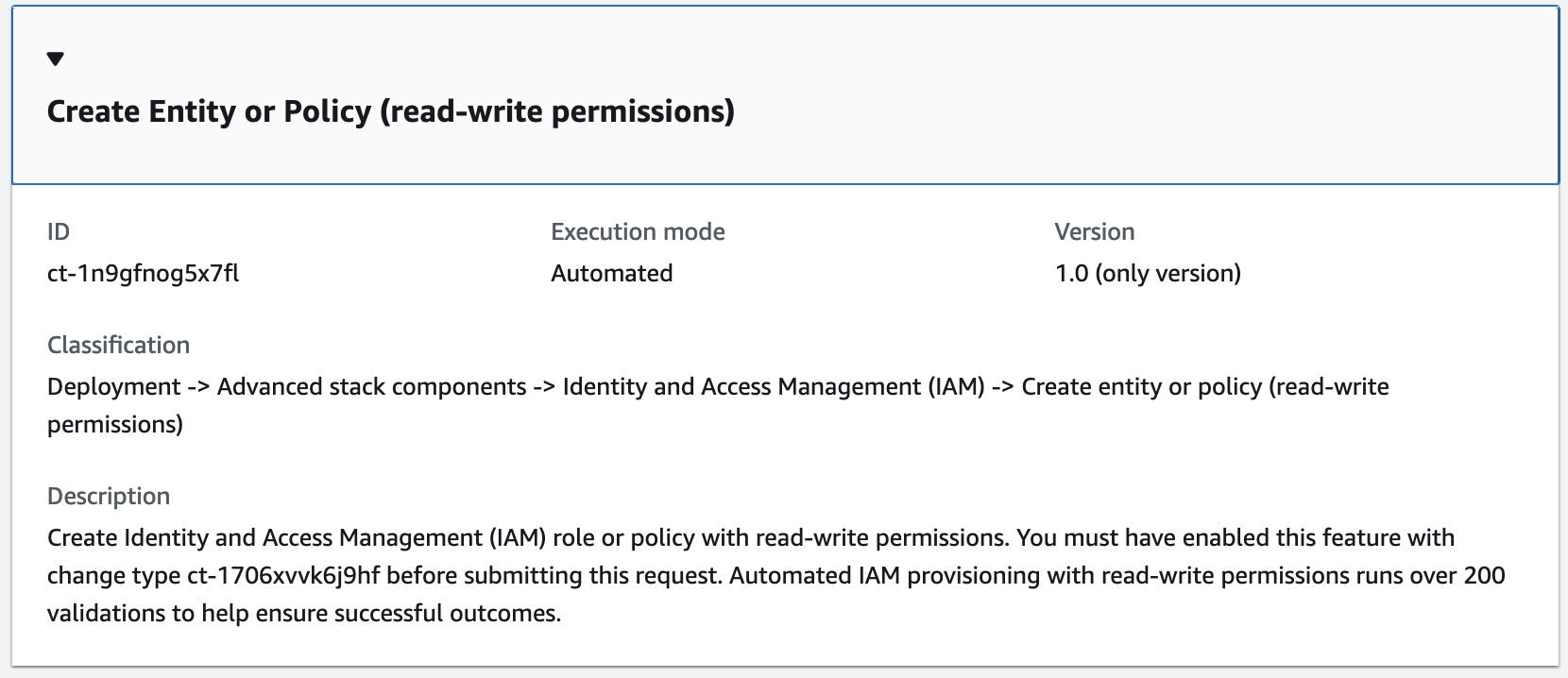

Identity and Access Management (IAM) | Crea entità o policy (autorizzazioni di lettura-scrittura)

Crea un ruolo o una policy di Identity and Access Management (IAM) con autorizzazioni di lettura/scrittura. È necessario aver abilitato questa funzionalità con il tipo di modifica ct-1706xvvk6j9hf prima di inviare questa richiesta. Il provisioning IAM automatizzato con autorizzazioni di lettura/scrittura esegue oltre 200 convalide per garantire risultati di successo.

Classificazione completa: Distribuzione | Componenti dello stack avanzati | Identity and Access Management (IAM) | Creazione di entità o policy (autorizzazioni di lettura-scrittura)

Dettagli del tipo di modifica

Cambia tipo ID |

ct-1n9gfnog5x7fl |

Versione corrente |

1.0 |

Durata prevista dell'esecuzione |

60 minuti |

Approvazione AWS |

Richiesto |

Approvazione del cliente |

Non richiesto se il mittente |

Modalità di esecuzione |

Automatizzata |

Informazioni aggiuntive

Crea un'entità o una policy IAM

Come funziona:

Vai alla pagina Crea RFC: nel riquadro di navigazione a sinistra della console AMS, fai clic RFCsper aprire la pagina dell' RFCs elenco, quindi fai clic su Crea RFC.

Scegli un tipo di modifica (CT) popolare nella visualizzazione predefinita Sfoglia i tipi di modifica o seleziona un CT nella visualizzazione Scegli per categoria.

Naviga per tipo di modifica: puoi fare clic su un CT popolare nell'area di creazione rapida per aprire immediatamente la pagina Run RFC. Nota che non puoi scegliere una versione CT precedente con creazione rapida.

Per ordinare CTs, utilizzate l'area Tutti i tipi di modifica nella vista a scheda o tabella. In entrambe le visualizzazioni, selezionate un CT, quindi fate clic su Crea RFC per aprire la pagina Esegui RFC. Se applicabile, accanto al pulsante Crea RFC viene visualizzata l'opzione Crea con una versione precedente.

Scegli per categoria: seleziona una categoria, sottocategoria, articolo e operazione e la casella dei dettagli CT si apre con l'opzione Crea con una versione precedente, se applicabile. Fai clic su Crea RFC per aprire la pagina Esegui RFC.

Nella pagina Run RFC, apri l'area del nome CT per visualizzare la casella dei dettagli CT. È richiesto un oggetto (questo campo viene compilato automaticamente se si sceglie il CT nella vista Sfoglia i tipi di modifica). Apri l'area di configurazione aggiuntiva per aggiungere informazioni sull'RFC.

Nell'area di configurazione dell'esecuzione, utilizza gli elenchi a discesa disponibili o inserisci i valori per i parametri richiesti. Per configurare i parametri di esecuzione opzionali, aprite l'area di configurazione aggiuntiva.

Al termine, fate clic su Esegui. Se non sono presenti errori, viene visualizzata la pagina RFC creata correttamente con i dettagli RFC inviati e l'output iniziale di Run.

Apri l'area dei parametri di esecuzione per visualizzare le configurazioni inviate. Aggiorna la pagina per aggiornare lo stato di esecuzione RFC. Facoltativamente, annulla la RFC o creane una copia con le opzioni nella parte superiore della pagina.

Come funziona:

Usa Inline Create (esegui un

create-rfccomando con tutti i parametri RFC e di esecuzione inclusi) o Template Create (crei due file JSON, uno per i parametri RFC e uno per i parametri di esecuzione) ed esegui ilcreate-rfccomando con i due file come input. Entrambi i metodi sono descritti qui.Invia il

aws amscm submit-rfc --rfc-idcomando RFC: con l'ID RFC restituito.IDMonitora il comando RFC:.

aws amscm get-rfc --rfc-idID

Per verificare la versione del tipo di modifica, usa questo comando:

aws amscm list-change-type-version-summaries --filter Attribute=ChangeTypeId,Value=CT_ID

Nota

È possibile utilizzare qualsiasi CreateRfc parametro con qualsiasi RFC, indipendentemente dal fatto che faccia parte o meno dello schema per il tipo di modifica. Ad esempio, per ricevere notifiche quando lo stato RFC cambia, aggiungi questa riga --notification "{\"Email\": {\"EmailRecipients\" : [\"email@example.com\"]}}" alla parte dei parametri RFC della richiesta (non ai parametri di esecuzione). Per un elenco di tutti i CreateRfc parametri, consulta l'AMS Change Management API Reference.

CREAZIONE IN LINEA:

Esegui il comando create RFC con i parametri di esecuzione forniti in linea (evita le virgolette quando fornisci i parametri di esecuzione in linea), quindi invia l'ID RFC restituito. Ad esempio, puoi sostituire il contenuto con qualcosa del genere:

aws amscm create-rfc --change-type-id "ct-1n9gfnog5x7fl" --change-type-version "1.0" --title "Create role or policy" --execution-parameters '{"DocumentName":"AWSManagedServices-HandleAutomatedIAMProvisioningCreate-Admin","Region":"us-east-1","Parameters":{"ValidateOnly":"No"},"RoleDetails":{"Roles":[{"RoleName":"RoleTest01","Description":"This is a test role","AssumeRolePolicyDocument":"{"Version": "2012-10-17", "Statement":[{"Effect":"Allow","Principal":{"AWS":"arn:aws:iam::123456789012:root"},"Action":"sts:AssumeRole"}]}","ManagedPolicyArns":["arn:aws:iam::123456789012:policy/policy01","arn:aws:iam::123456789012:policy/policy02"],"Path":"/","MaxSessionDuration":"7200","PermissionsBoundary":"arn:aws:iam::123456789012:policy/permission_boundary01","InstanceProfile":"No"}]},"ManagedPolicyDetails":{"Policies":[{"ManagedPolicyName":"TestPolicy01","Description":"This is customer policy","Path":"/test/","PolicyDocument":"{"}'Version":"2012-10-17","Statement":[{"Sid":"AllQueueActions","Effect":"Allow","Action":"sqs:ListQueues","Resource":"*","Condition":{"ForAllValues:StringEquals":{"aws:tagKeys":["temporary"]}}}]}"}]}

CREAZIONE DEL MODELLO:

Invia lo schema JSON dei parametri di esecuzione per questo tipo di modifica in un file; l'esempio lo chiama CreateIamResourceParams .json:

aws amscm get-change-type-version --change-type-id "ct-1n9gfnog5x7fl" --query "ChangeTypeVersion.ExecutionInputSchema" --output text > CreateIamResourceParams.jsonModifica e salva il CreateIamResourceParams file; l'esempio crea un ruolo IAM con documenti di policy incollati in linea.

{ "DocumentName": "AWSManagedServices-HandleAutomatedIAMProvisioningCreate-Admin", "Region": "us-east-1", "Parameters": { "ValidateOnly": "No" }, "RoleDetails": { "Roles": [ { "RoleName": "RoleTest01", "Description": "This is a test role", "AssumeRolePolicyDocument": { "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::123456789012:root" }, "Action": "sts:AssumeRole" } ] }, "ManagedPolicyArns": [ "arn:aws:iam::123456789012:policy/policy01", "arn:aws:iam::123456789012:policy/policy02" ], "Path": "/", "MaxSessionDuration": "7200", "PermissionsBoundary": "arn:aws:iam::123456789012:policy/permission_boundary01", "InstanceProfile": "No" } ] }, "ManagedPolicyDetails": { "Policies": [ { "ManagedPolicyName": "TestPolicy01", "Description": "This is customer policy", "Path": "/test/", "PolicyDocument": { "Version": "2012-10-17", "Statement": [ { "Sid": "AllQueueActions", "Effect": "Allow", "Action": "sqs:ListQueues", "Resource": "*", "Condition": { "ForAllValues:StringEquals": { "aws:tagKeys": [ "temporary" ] } } } ] } } ] } }Esporta il file JSON del modello RFC in un file denominato .json: CreateIamResourceRfc

aws amscm create-rfc --generate-cli-skeleton > CreateIamResourceRfc.jsonModifica e salva il file.json. CreateIamResourceRfc Ad esempio, puoi sostituire il contenuto con qualcosa del genere:

{ "ChangeTypeVersion": "1.0", "ChangeTypeId": "ct-1n9gfnog5x7fl", "Title": "Create entity or policy (read-write permissions)" }Crea la RFC, specificando il CreateIamResourceRfc file e il CreateIamResourceParams file:

aws amscm create-rfc --cli-input-json file://CreateIamResourceRfc.json --execution-parameters file://CreateIamResourceParams.jsonNella risposta ricevi l'ID della nuova RFC e puoi utilizzarlo per inviare e monitorare la RFC. Finché non la invii, la RFC rimane nello stato di modifica e non si avvia.

-

Dopo aver assegnato un ruolo IAM nel tuo account, a seconda del ruolo e del documento di policy che alleghi al ruolo, potresti dover inserire il ruolo nella tua soluzione di federazione.

Per informazioni su AWS Identity and Access Management, consulta AWS Identity and Access Management (IAM)

e per informazioni sulle policy, consulta Managed policies e inline policies. Per informazioni sulle autorizzazioni AMS, consulta Distribuzione delle risorse IAM.

Parametri di input di esecuzione

Per informazioni dettagliate sui parametri di input di esecuzione, vedereSchema per la modifica del tipo ct-1n9gfnog5x7fl.

Esempio: parametri obbligatori

{ "DocumentName": "AWSManagedServices-HandleAutomatedIAMProvisioningCreate-Admin", "Region": "us-east-1", "Parameters": { "ValidateOnly": "No" }, "RoleDetails": { "Roles": [ { "RoleName": "RoleTest01", "AssumeRolePolicyDocument": "{\"Version\":\"2012-10-17\",\"Statement\":[{\"Effect\":\"Allow\",\"Principal\":{\"AWS\":\"arn:aws:iam::123456789012:root\"},\"Action\":\"sts:AssumeRole\"}]}" } ] }, "ManagedPolicyDetails": { "Policies": [ { "ManagedPolicyName": "TestPolicy01", "Description": "This is customer policy", "Path": "/test/", "PolicyDocument": "{\"Version\":\"2012-10-17\",\"Statement\":[{\"Sid\":\"AllQueueActions\",\"Effect\":\"Allow\",\"Action\":\"sqs:ListQueues\",\"Resource\":\"*\",\"Condition\":{\"ForAllValues:StringEquals\":{\"aws:tagKeys\":[\"temporary\"]}}}]}" } ] } }

Esempio: tutti i parametri

{ "DocumentName": "AWSManagedServices-HandleAutomatedIAMProvisioningCreate-Admin", "Region": "us-east-1", "Parameters": { "ValidateOnly": "No" }, "RoleDetails": { "Roles": [ { "RoleName": "RoleTest01", "Description": "This is a test role", "AssumeRolePolicyDocument": "{\"Version\":\"2012-10-17\",\"Statement\":[{\"Effect\":\"Allow\",\"Principal\":{\"AWS\":\"arn:aws:iam::123456789012:root\"},\"Action\":\"sts:AssumeRole\"}]}", "ManagedPolicyArns": [ "arn:aws:iam::123456789012:policy/policy01", "arn:aws:iam::123456789012:policy/policy02" ], "Path": "/", "MaxSessionDuration": "7200", "PermissionsBoundary": "arn:aws:iam::123456789012:policy/permission_boundary01", "InstanceProfile": "No" } ] }, "ManagedPolicyDetails": { "Policies": [ { "ManagedPolicyName": "TestPolicy01", "Description": "This is customer policy", "Path": "/test/", "PolicyDocument": "{\"Version\":\"2012-10-17\",\"Statement\":[{\"Sid\":\"AllQueueActions\",\"Effect\":\"Allow\",\"Action\":\"sqs:ListQueues\",\"Resource\":\"*\",\"Condition\":{\"ForAllValues:StringEquals\":{\"aws:tagKeys\":[\"temporary\"]}}}]}" } ] } }