Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Account AMS Tools (migrazione dei carichi di lavoro)

Il tuo account Multi-Account Landing Zone Tools (con VPC) aiuta ad accelerare le operazioni di migrazione, aumenta la tua posizione di sicurezza, riduce costi e complessità e standardizza il modello di utilizzo.

Un account Tools offre quanto segue:

Un limite ben definito per l'accesso alle istanze di replica per gli integratori di sistema al di fuori dei carichi di lavoro di produzione.

Consente di creare una camera isolata per verificare la presenza di malware o percorsi di rete sconosciuti in un carico di lavoro prima di trasferirlo in un account con altri carichi di lavoro.

Essendo una configurazione definita dell'account, offre tempi più rapidi per l'onboarding e la configurazione per la migrazione dei carichi di lavoro.

Percorsi di rete isolati per proteggere il traffico proveniente dall'account locale -> -> Tools account CloudEndure -> AMS ingerita dall'immagine. Una volta che l'immagine è stata inserita, puoi condividerla con l'account di destinazione tramite una RFC AMS Management | Advanced stack components | AMI | Share (ct-1eiczxw8ihc18).

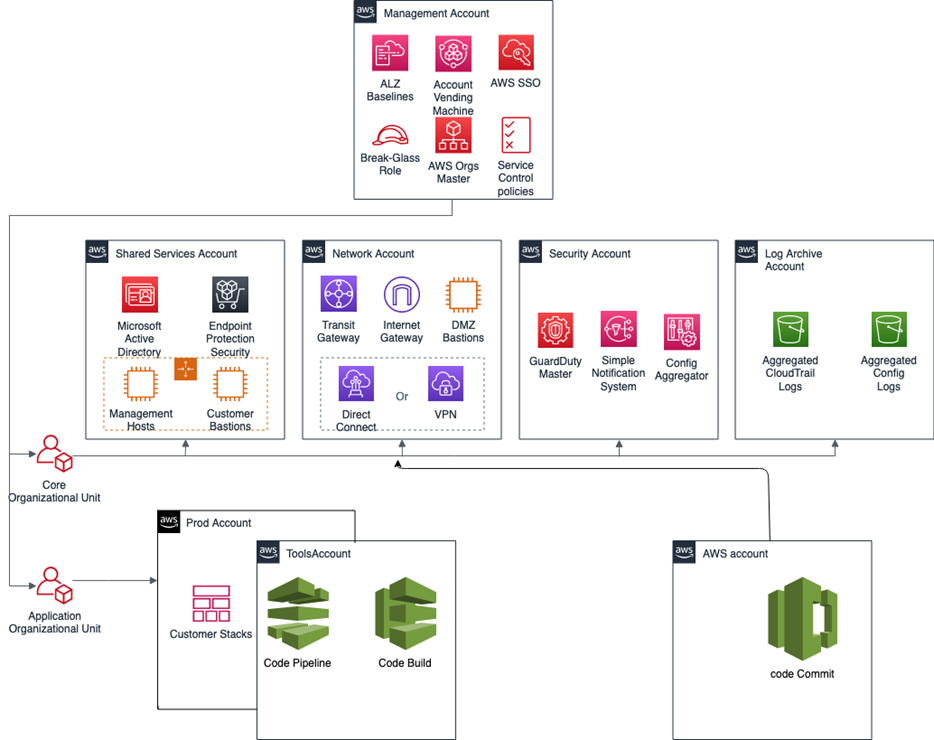

Diagramma di architettura di alto livello:

Usa Deployment | Managed landing zone | Management account | Create tools account (con VPC) change type (ct-2j7q1hgf26x5c), per implementare rapidamente un account di strumenti e creare un'istanza di un processo di inserimento del carico di lavoro in un ambiente Multi-Account Landing Zone. Vedi Account di gestione, Account Tools: Creazione (con VPC).

Nota

Ti consigliamo di avere due zone di disponibilità (AZs), poiché si tratta di un hub di migrazione.

Per impostazione predefinita, AMS crea i seguenti due gruppi di sicurezza (SGs) in ogni account. Conferma che questi due SGs siano presenti. Se non sono presenti, apri una nuova richiesta di assistenza con il team AMS per richiederli.

SentinelDefaultSecurityGroupPrivateOnlyEgressAll

InitialGarden-SentinelDefaultSecurityGroupPrivateOnly

Assicurati che le istanze di CloudEndure replica vengano create nella sottorete privata in cui sono presenti percorsi di ritorno all'ambiente locale. Puoi confermarlo assicurandoti che le tabelle di routing per la sottorete privata abbiano una route predefinita per tornare a TGW. Tuttavia, se si esegue un cut over CloudEndure automatico, si dovrebbe passare alla sottorete privata «isolata», dove non esiste alcuna via di ritorno alla rete locale, ma è consentito solo il traffico Internet in uscita. È fondamentale garantire che si verifichi il cutover nella sottorete isolata per evitare potenziali problemi alle risorse locali.

Prerequisiti:

Livello di supporto Plus o Premium.

L'account dell'applicazione IDs per la chiave KMS in cui AMIs vengono distribuite.

L'account degli strumenti, creato come descritto in precedenza.