Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Migrazione dei carichi di lavoro: CloudEndure landing zone (SALZ)

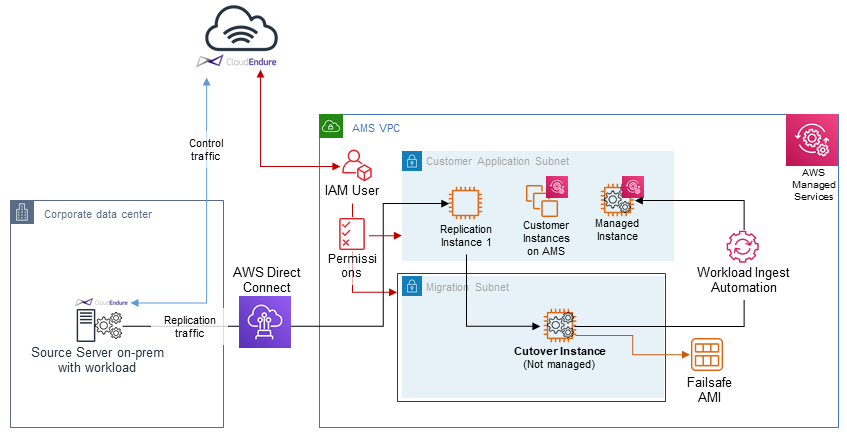

Questa sezione fornisce informazioni sulla configurazione di una landing zone (SALZ) a migrazione intermedia per le istanze cutover CloudEndure (CE) da rendere disponibili per un workload ingest (WIGS) RFC.

Per ulteriori informazioni CloudEndure, CloudEndure consulta

Nota

Si tratta di una LZ e di un modello di migrazione predefiniti e dotati di protezione avanzata.

Prerequisiti:

Un account AMS per un cliente

Integrazione di rete e accesso tra l'account AMS e il cliente in sede

Un account CloudEndure

Un flusso di lavoro di pre-approvazione per la revisione e l'approvazione di AMS Security, eseguito con CA and/or CSDM (ad esempio, l'uso improprio delle credenziali permanenti degli utenti IAM consente di attivare istanze e gruppi di sicurezza) create/delete

Nota

I processi specifici di preparazione e migrazione sono descritti in questa sezione.

Preparazione: Tu e l'operatore AMS:

Prepara una richiesta di modifica (RFC) con Management | Altro | Altro | Aggiorna il tipo di modifica ad AMS per le seguenti risorse e aggiornamenti. Puoi inviare un altro aggiornamento RFCs | Altro | Altro o uno solo. Per i dettagli su tale RFC/CT, consulta Altro | Altro aggiornamento con queste richieste:

Assegna un blocco CIDR secondario nel tuo VPC AMS; un blocco CIDR temporaneo che verrà rimosso una volta completata la migrazione. Assicurati che il blocco non entri in conflitto con nessun percorso esistente verso la tua rete locale. Ad esempio, se il tuo CIDR VPC AMS è 10.0.0.0/16 ed esiste un percorso di ritorno alla rete locale 10.1.0.0/16, il CIDR secondario temporaneo potrebbe essere 10.255.255.0/24. Per informazioni sui blocchi AWS CIDR, consulta VPC e Subnet Sizing.

Crea una nuova sottorete privata all'interno del VPC AMS Initial-garden. Nome di esempio:.

migration-temp-subnetCrea una nuova tabella di routing per la sottorete con solo route VPC e NAT (Internet) locali, per evitare conflitti con il server di origine durante il cutover dell'istanza e possibili interruzioni. Assicurati che il traffico in uscita verso Internet sia consentito per il download delle patch e che i prerequisiti di AMS WIGS possano essere scaricati e installati.

Aggiorna il gruppo di sicurezza Managed AD per consentire il traffico in entrata e in uscita. to/from

migration-temp-subnetRichiedi inoltre che il tuo gruppo di sicurezza EPS Load Balancer (ELB) (ad esempio:mc-eps-McEpsElbPrivateSecurityGroup-M79OXBZEEX74) venga aggiornato per consentire la nuova sottorete privata (ad esempio).migration-temp-subnetSe il traffico proveniente dalla sottorete dedicata CloudEndure (CE) non è consentito su tutte e tre le porte TCP, l'ingestione di WIGS avrà esito negativo.Infine, richiedi una nuova CloudEndure policy IAM e un nuovo utente IAM. <Customer Application Subnet (s) + Temp Migration Subnet>La policy richiede il tuo numero di account corretto e la sottorete IDs nella

RunInstancesdichiarazione dovrebbe essere: your.Per visualizzare una CloudEndure policy IAM preapprovata da AMS: decomprimi il file WIGS Cloud Endure Landing Zone Example e apri il.

customer_cloud_endure_policy.jsonNota

Se desideri una politica più permissiva, discuti con il tuo personale di cosa hai bisogno e richiedi, se necessario, un'AMS Security Review CloudArchitect/CSDM e l'approvazione prima di inviare una RFC che implementi la policy.

Le fasi di preparazione da utilizzare CloudEndure per l'acquisizione del carico di lavoro AMS sono state completate e, se il partner di migrazione ha completato le fasi di preparazione, la migrazione è pronta per essere eseguita. La RFC WIGS viene inviata dal partner di migrazione.

Nota

Le chiavi utente IAM non verranno condivise direttamente, ma devono essere digitate nella console di CloudEndure gestione dall'operatore AMS durante una sessione di condivisione dello schermo.

Preparazione: Partner di migrazione e operatore AMS:

Crea un progetto di CloudEndure migrazione.

Durante la creazione del progetto, fai in modo che AMS inserisca le credenziali utente IAM nelle sessioni di condivisione dello schermo.

In Impostazioni di replica -> Scegli la sottorete in cui verranno lanciati i server di replica, seleziona sottorete. customer-application-x

In Impostazioni di replica -> Scegli i gruppi di sicurezza da applicare ai server di replica, seleziona entrambi i gruppi di sicurezza Sentinel (solo privati e). EgressAll

Definite le opzioni di cutover per le macchine (istanze).

Sottorete:. migration-temp-subnet

Gruppo di sicurezza: entrambi i gruppi di sicurezza «Sentinel» (solo privato e). EgressAll

Le istanze cutover devono essere in grado di comunicare con AMS Managed AD e con gli endpoint pubblici di AWS.

IP elastico: nessuno

IP pubblico: no

Ruolo IAM: profilo a customer-mc-ec2 istanze

Il ruolo IAM deve consentire la comunicazione SSM. Meglio usare l'impostazione predefinita di AMS.

Imposta i tag secondo la convenzione.

Migrazione: Partner per la migrazione:

Crea uno stack fittizio su AMS. Utilizzi l'ID dello stack per accedere ai bastioni.

Installa l'agente CloudEndure (CE) sul server di origine. Per i dettagli, vedere Installazione degli agenti

. Crea credenziali di amministratore locale sul server di origine.

Pianifica una breve finestra di modifica e fai clic su Cutover, quando sei pronto. Ciò finalizza la migrazione e reindirizza gli utenti alla regione AWS di destinazione.

Richiedi l'accesso dell'amministratore dello stack allo stack fittizio, vedi Admin Access Request.

Accedi al bastion, quindi all'istanza cutover utilizzando le credenziali di amministratore locale che hai creato.

Crea un'AMI a prova di errore. Per i dettagli sulla creazione AMIs, consulta AMI Create.

Preparare l'istanza per l'ingestione, vedi. Migrazione dei carichi di lavoro: prerequisiti per Linux e Windows

Esegui WIGS RFC sull'istanza, vedi. Workload Ingest Stack: creazione