Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

CloudFormation Esempi di inserimento: applicazione Web a 3 livelli

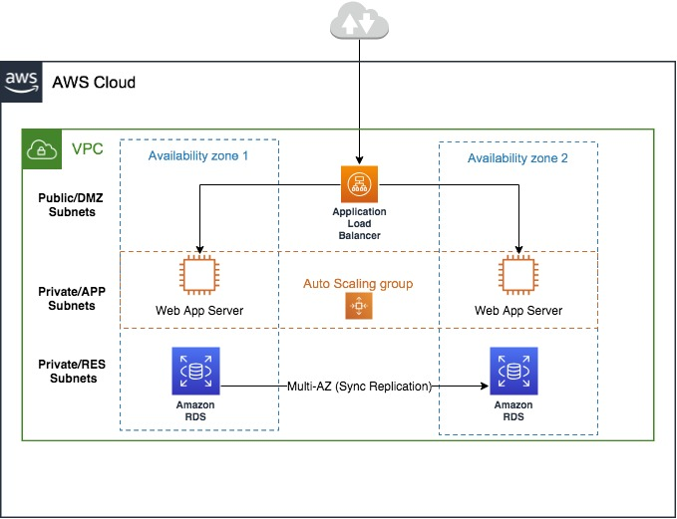

Inserisci un CloudFormation modello per un'applicazione Web standard a 3 livelli.

Ciò include un Application Load Balancer, un gruppo target Application Load Balancer, un gruppo Auto Scaling, un modello di lancio del gruppo Auto Scaling, Amazon Relational Database Service (RDS for SQL Server) con un database MySQL, SSM Parameter Store e Secrets Manager. AWS AWS Attendi 30-60 minuti per esaminare questo esempio.

Prerequisiti

Crea un segreto contenente un nome utente e una password con i valori corrispondenti utilizzando AWS Secrets Manager. Puoi fare riferimento a questo modello JSON di esempio (file zip) che contiene il nome

ams-shared/myapp/dev/dbsecretssegreto e sostituirlo con il tuo nome segreto. Per informazioni sull'utilizzo di AWS Secrets Manager con AMS, vedereUtilizzo di AWS Secrets Manager con risorse AMS.Imposta i parametri richiesti in AWS SSM Parameter Store (PS). In questo esempio, le

VPCIdsottoreti private e pubbliche vengono archiviate nel PS SSM in percorsi come/app/DemoApp/PublicSubnet1a,,PublicSubnet1ce.Subnet-IdPrivateSubnet1aPrivateSubnet1cVPCCidrAggiorna i percorsi, i nomi e i valori dei parametri in base alle tue esigenze.Crea un ruolo di EC2 istanza Amazon IAM con autorizzazioni di lettura per i percorsi AWS Secrets Manager e SSM Parameter Store (il ruolo IAM creato e utilizzato in questi esempi è

customer-ec2_secrets_manager_instance_profile). Se crei policy standard IAM come il ruolo del profilo dell'istanza, il nome del ruolo deve iniziare con.customer-Per creare un nuovo ruolo IAM, (puoi dargli un nome o un altro nome)customer-ec2_secrets_manager_instance_profile, usa il comando AMS change type Management | Applications | IAM instance profile | Create (ct-0ixp4ch2tiu04) CT e allega le policy richieste. Puoi esaminare le policy standard di AMS IAMcustomer_secrets_manager_policyecustomer_systemsmanager_parameterstore_policyutilizzarle così come sono o come riferimento nella console AWS IAM.

Inserisci un CloudFormation modello per un'applicazione Web standard a 3 livelli

Carica il modello CloudFormation JSON di esempio allegato come file zip, tier-cfn-ingest3-.zip in un bucket S3 e genera un URL S3 firmato da utilizzare nella RFC di CFN Ingest. Per ulteriori informazioni, consulta presign. Il modello CFN può anche essere incluso copy/pasted nella RFC di CFN Ingest quando invii la RFC tramite la console AMS.

Crea un RFC di CloudFormation inserimento (Deployment | Ingestion | Stack from CloudFormation template | Create (ct-36cn2avfrrj9v)), tramite la console AMS o la CLI AMS. Il processo di automazione dell' CloudFormation inserimento convalida il modello per garantire che disponga di risorse valide supportate da AMS e rispetti gli standard di sicurezza. CloudFormation

Utilizzo della console: per il tipo di modifica, selezionate Deployment -> Ingestion -> Stack from CloudFormation Template -> Create, quindi aggiungete i seguenti parametri come esempio (tenete presente che l'impostazione predefinita per Multi è false): AZDatabase

CloudFormationTemplateS3Endpoint: "https://s3-ap-southeast-2.amazonaws.com/amzn-s3-demo-bucket/3-tier-cfn-ingest.json?AWSAccessKeyId=#{S3_ACCESS_KEY_ID}&Expires=#{EXPIRE_DATE}&Signature=#{SIGNATURE}" VpcId: "VPC_ID" TimeoutInMinutes:120IAMEC2InstanceProfile: "customer_ec2_secrets_manager_instance_profile" MultiAZDatabase: "true" WebServerCapacity: "2"Utilizzo di AWS CLI - Per informazioni dettagliate sulla creazione RFCs utilizzando il, consultate Creazione. AWS CLI RFCs Ad esempio, esegui il comando seguente:

aws --profile=saml amscm create-rfc --change-type-id ct-36cn2avfrrj9v --change-type-version "2.0" --title "TEST_CFN_INGEST" --execution-parameters "{\"CloudFormationTemplateS3Endpoint\":\"https://s3-ap-southeast-2.amazonaws.com/my-bucket/3-tier-cfn-ingest.json?AWSAccessKeyId=#{S3_ACCESS_KEY_ID}&Expires=#{EXPIRE_DATE}&Signature=#{SIGNATURE}\",\"TimeoutInMinutes\":120,\"Description\":\"TEST\",\”VpcId”\”:\”VPC_ID\”,\"Name\":\"MY_TEST\",\"Tags\":[{\"Key\":\"env\",\"Value\":\"test\"}],\"Parameters\":[{\"Name\":\"IAMEC2InstanceProfile\",\"Value\":\"customer_ec2_secrets_manager_instance_profile\"},{\"Name\":\"MultiAZDatabase\",\"Value\":\"true\"},{\"Name\":\"VpcId\",\"Value\":\"VPC_ID\"},{\"Name\":\"WebServerCapacity\",\"Value\":\"2\"}]}" --endpoint-urlhttps://amscm.us-east-1.amazonaws.com/operational/--no-verify-ssl

Trova l'URL dell'Application Load Balancer nell'output di esecuzione CloudFormation RFC per accedere al sito Web. Per informazioni sull'accesso alle risorse, consulta Accesso alle istanze.