Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Comprendi la gestione delle patch in AMS Accelerate

Importante

Accelerate Patch Reporting implementa periodicamente una policy basata sulle AWS Glue risorse. Tieni presente che gli aggiornamenti AMS al sistema di patching sovrascrivono le politiche esistenti basate sulle risorse. AWS Glue

Importante

È possibile specificare repository di patch alternativi per i nodi gestiti. Sebbene AMS implementi le configurazioni di patch richieste, l'utente è responsabile della selezione e della convalida della sicurezza dei repository scelti. È inoltre necessario accettare tutti i rischi derivanti dall'utilizzo di questi archivi, come i rischi della catena di approvvigionamento.

Di seguito sono riportate le migliori pratiche per la sicurezza del processo di gestione delle patch:

-

Utilizzate solo fonti di repository affidabili e verificate

-

L'impostazione predefinita è costituita dagli archivi standard dei fornitori di sistemi operativi, quando possibile

-

Controlla regolarmente le configurazioni dei repository personalizzati

Puoi utilizzare il sistema di patching di AMS Accelerate, Patch Add-On, per applicare patch alle istanze con aggiornamenti relativi alla sicurezza e di altro tipo. Accelerate Patch Add-On è una funzionalità che fornisce patch basate su tag per le istanze AMS. Sfrutta la funzionalità AWS Systems Manager (SSM) in modo da poter etichettare le istanze e applicare le patch a tali istanze utilizzando una linea di base e una finestra configurate dall'utente. L'AMS Accelerate Patch Add-On è un'opzione di onboarding. Se non l'hai ottenuto durante l'onboarding del tuo account Accelerate, contatta il tuo cloud service delivery manager (CSDM) per richiederlo.

La gestione delle patch di AMS Accelerate utilizza la funzionalità di base delle patch di Systems Manager per controllare la definizione delle patch applicate su un'istanza. La patch baseline contiene l'elenco delle patch preapprovate, ad esempio tutte le patch di sicurezza. La conformità dell'istanza viene misurata rispetto alla linea di base della patch ad essa associata. AMS Accelerate, per impostazione predefinita, installa tutte le patch disponibili per mantenere l'istanza aggiornata.

Nota

AMS Accelerate applica solo le patch del sistema operativo (OS). Ad esempio, per Windows, vengono applicati solo gli aggiornamenti di Windows, non gli aggiornamenti di Microsoft.

Per informazioni sui report, vedereRapporti sulla gestione degli host AMS.

AMS Accelerate offre una gamma di servizi operativi per aiutarti a raggiungere l'eccellenza operativa su AWS. Per comprendere rapidamente come AMS aiuta i team a raggiungere l'eccellenza operativa complessiva Cloud AWS grazie ad alcune delle nostre funzionalità operative chiave, tra cui l'helpdesk 24 ore su 24, 7 giorni su 7, il monitoraggio proattivo, la sicurezza, l'applicazione di patch, la registrazione e il backup, consulta i diagrammi dell'architettura di riferimento di AMS.

Argomenti

Consigli per l'applicazione delle patch

Se ti occupi di operazioni applicative o infrastrutturali, comprendi l'importanza di una soluzione di patching del sistema operativo (OS) sufficientemente flessibile e scalabile da soddisfare i diversi requisiti dei tuoi team applicativi. In un'organizzazione tipica, alcuni team applicativi utilizzano un'architettura che prevede istanze immutabili, mentre altri distribuiscono le proprie applicazioni su istanze mutabili.

Per ulteriori informazioni sulla guida AWS prescrittiva per l'applicazione di patch, consulta Applicazione automatica delle patch per istanze mutabili nell'utilizzo del cloud ibrido. AWS Systems Manager

Nota

Accelerate Patch Add-On è una funzionalità che fornisce patch basate su tag per le istanze AMS. Sfrutta la funzionalità AWS Systems Manager (SSM) in modo da poter etichettare le istanze e applicare le patch a tali istanze utilizzando una linea di base e una finestra configurate dall'utente. L'AMS Accelerate Patch Add-On è un'opzione di onboarding. Se non l'hai ottenuto durante l'onboarding del tuo account Accelerate, contatta il tuo cloud service delivery manager (CSDM) per richiederlo.

Consigli sulla responsabilità delle patch

Il processo di applicazione delle patch per le istanze persistenti dovrebbe coinvolgere i seguenti team e le seguenti azioni:

I team applicativi (DevOps) definiscono i gruppi di patch per i propri server in base all'ambiente applicativo, al tipo di sistema operativo o ad altri criteri. Definiscono inoltre le finestre di manutenzione specifiche per ciascun gruppo di patch. Queste informazioni devono essere memorizzate nei tag allegati alle istanze. I nomi di tag consigliati sono «Patch Group» e «Maintenance Window». Durante ogni ciclo di patch, i team applicativi si preparano all'applicazione delle patch, testano l'applicazione dopo l'applicazione e risolvono eventuali problemi relativi alle applicazioni e al sistema operativo durante l'applicazione.

Il team addetto alle operazioni di sicurezza definisce le linee di base delle patch per vari tipi di sistema operativo utilizzate dai team delle applicazioni e rende le patch disponibili tramite Systems Manager Patch Manager.

La soluzione di patching automatizzata viene eseguita regolarmente e distribuisce le patch definite nelle patch baseline, in base ai gruppi di patch e alle finestre di manutenzione definiti dall'utente.

-

I team di governance e conformità definiscono le linee guida per l'applicazione delle patch e i processi e i meccanismi di eccezione.

Per ulteriori informazioni, consulta Progettazione di soluzioni di patching per istanze EC2 mutabili.

Guida per i team addetti alle applicazioni

Rivedi e acquisisci familiarità con la creazione e la gestione delle finestre di manutenzione; consulta Finestre di AWS Systems Manager manutenzione e Creazione di una finestra di manutenzione SSM per l'applicazione delle patch per saperne di più. Comprendere la struttura generale e l'uso delle finestre di manutenzione ti aiuta a capire quali informazioni fornire se non sei tu a crearle.

Per le configurazioni High Availability (HA), si prevede di avere una finestra di manutenzione per zona di disponibilità e per ambiente (Dev/Test/Prod). Ciò garantirà la disponibilità continua durante l'applicazione delle patch.

La durata della finestra di manutenzione consigliata è di 4 ore con un limite di 1 ora, più 1 ora aggiuntiva ogni 50 istanze

Applicate le patch Dev e Test con un intervallo di tempo sufficiente tra una e l'altra per consentire di identificare eventuali problemi prima dell'applicazione delle patch di produzione.

Automatizzate le attività più comuni precedenti e successive all'applicazione delle patch tramite l'automazione SSM ed eseguitele come attività della finestra di manutenzione. Tieni presente che per le attività successive all'applicazione delle patch devi assicurarti che sia assegnato un tempo sufficiente, poiché le attività non verranno avviate una volta raggiunto il limite.

Acquisisci familiarità con le Patch Baseline e le relative funzionalità, in particolare per quanto riguarda i ritardi di approvazione automatica per i tipi di gravità delle patch, che possono essere utilizzati per garantire che solo le patch applicate Dev/Test vengano applicate in produzione in un secondo momento. Per ulteriori dettagli, consulta Informazioni sulle linee di base delle patch.

Guida per i team addetti alle operazioni di sicurezza

Rivedi e acquisisci familiarità con le linee di base delle patch. L'approvazione delle patch viene gestita in modo automatizzato e prevede diverse opzioni di regole. Per ulteriori informazioni, consulta Informazioni sulle linee di base delle patch.

Discutete le esigenze relative all'applicazione delle patch Dev/Test/Prod con i team delle applicazioni e sviluppate più linee di base per soddisfare queste esigenze.

Linee guida per i team di governance e conformità

L'applicazione delle patch dovrebbe essere una funzione di «Opt Out». Dovrebbero esistere una finestra di manutenzione predefinita e un'etichettatura automatica per garantire che nulla rimanga senza patch. AMS Resource Tagger può aiutarti in questo senso; discuti di questa opzione con il tuo cloud architect (CA) o il cloud service delivery manager (CSDM) per ricevere indicazioni sull'implementazione.

Le richieste di esenzione dall'applicazione di patch dovrebbero richiedere la documentazione che giustifichi l'esenzione. Un Chief Information Security Officer (CISO) o altro responsabile dell'approvazione dovrebbe approvare o rifiutare la richiesta.

La conformità delle patch deve essere verificata regolarmente tramite la console Patch Manager, Security Hub o uno scanner di vulnerabilità.

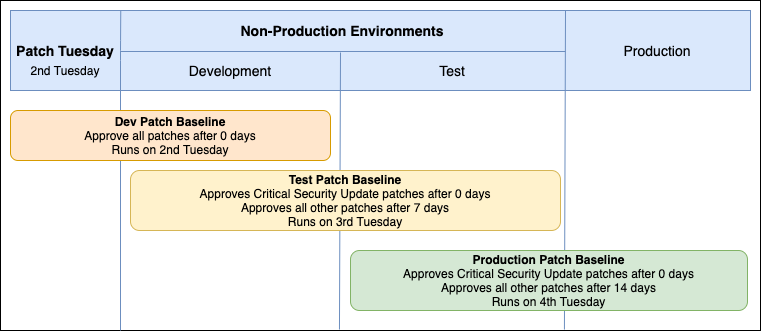

Esempio di progettazione per un'applicazione Windows ad alta disponibilità

Panoramica:

Una finestra di manutenzione per AZ.

Un set di finestre di manutenzione per ambiente.

Una patch di base per ambiente:

-

Sviluppo: approva tutta la severità e la classificazione dopo 0 giorni.

Test: approva le patch di aggiornamento di sicurezza critiche dopo 0 giorni e tutte le altre classificazioni e livelli di gravità dopo 7 giorni.

Prodotto: Approva le patch di aggiornamento fondamentali per la sicurezza dopo 0 giorni e tutte le altre classificazioni e livelli di gravità dopo 14 giorni.

-

CloudFormation Script:

Questi script sono configurati per creare le finestre di manutenzione, le linee di base e le attività di applicazione delle patch per un' EC2 applicazione Windows HA con due zone di disponibilità utilizzando le impostazioni di approvazione di base sopra descritte.

Esempio di stack CFN per Windows Dev: HA-Patching-dev-Stack.json

Esempio di stack CFN di Windows Test: HA-Patching-Test-Stack.json

Esempio di stack CFN per Windows Prod: HA-Patching-Prod-Stack.json

Consigli sulle patch FAQs

D: Come si gestiscono le patch non pianificate per gli exploit che durano «0" giorni?

R: SSM supporta una funzionalità Patch Now che utilizza la linea di base predefinita corrente per il sistema operativo dell'istanza. AMS implementa un set predefinito di Patch Baseline che approva tutte le patch dopo 0 giorni. Tuttavia, quando si utilizza la funzionalità Patch Now, non viene eseguita un'istantanea prima della patch, poiché questo comando esegue il documento AWS- RunPatchBaseline SSM. Ti consigliamo di eseguire un backup manuale prima di applicare le patch.

D: AMS supporta l'applicazione di patch per le istanze in Auto-Scaling Groups ()? ASGs

R: No. Al momento, l'applicazione di patch ASG non è supportata per i clienti Accelerate.

D: Esistono limitazioni da tenere a mente per Maintenance Windows?

R: Sì, ci sono alcune limitazioni di cui dovresti essere a conoscenza.

Windows di manutenzione per account: 50

Attività per finestra di manutenzione: 20

Numero massimo di automazioni simultanee per finestra di manutenzione: 20

Numero massimo di finestre di manutenzione simultanee: 5

Per un elenco completo dei limiti SSM predefiniti, consulta AWS Systems Manager endpoint e quote.