Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Ruota i tasti manualmente

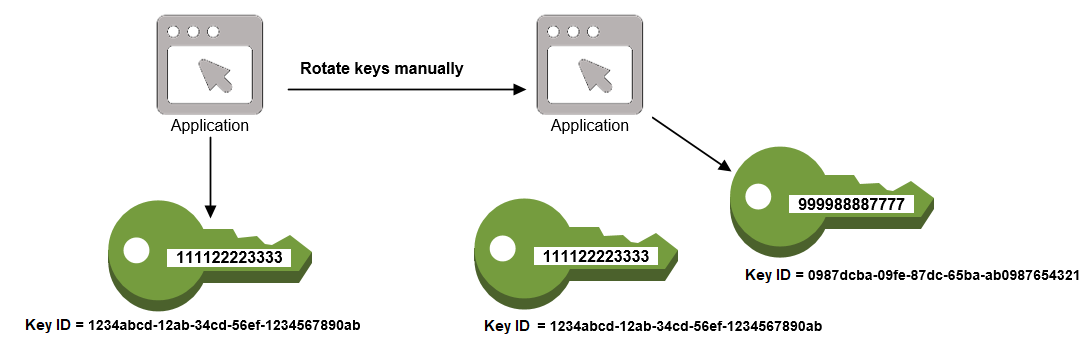

Potresti voler creare una nuova chiave KMS e utilizzarla al posto di una chiave KMS corrente invece di utilizzare la rotazione automatica o su richiesta. Quando la nuova chiave KMS ha materiale crittografico diverso rispetto a quello dell'attuale chiave KMS, l'utilizzo della nuova chiave KMS ha lo stesso effetto che si ottiene modificando la chiave di supporto in una chiave KMS esistente. Il processo di sostituzione di una chiave KMS con un'altra è noto come rotazione manuale delle chiavi.

Nota

Quando inizi a utilizzare la nuova chiave KMS, assicurati di mantenere attiva la chiave KMS originale in modo da poter decrittografare i dati crittografati dalla chiave KMS originale. AWS KMS

Quando ruoti manualmente le chiavi KMS, devi aggiornare anche i riferimenti all'ID o all'ARN della chiave KMS nelle applicazioni. Gli alias, che consentono di associare un nome descrittivo a una chiave KMS, agevolano questo processo. Usa un alias per fare riferimento a una chiave KMS nelle tue applicazioni. Quindi, se desideri modificare la chiave KMS utilizzata dall'applicazione, invece di modificare il codice dell'applicazione, modifica la chiave KMS di destinazione dell'alias. Per informazioni dettagliate, vedi Scopri come utilizzare gli alias nelle tue applicazioni.

Nota

Gli alias che rimandano alla versione più recente di una chiave KMS ruotata manualmente sono una buona soluzione per operazioni crittografiche come Encrypt DescribeKey,,,,, Sign GetPublicKeyand DeriveSharedSecretVerify. GenerateDataKeyGenerateDataKeyPairGenerateMacVerifyMac Gli alias non sono consentiti nelle operazioni che gestiscono le chiavi KMS, come o. DisableKeyScheduleKeyDeletion

Quando richiami l'operazione Decrypt su chiavi KMS di crittografia simmetrica ruotate manualmente, ometti il parametro dal comando. KeyId AWS KMS utilizza automaticamente la chiave KMS che ha crittografato il testo cifrato.

Il KeyId parametro è obbligatorio quando si chiama Decrypt o si verifica con una chiave KMS asimmetrica o si chiama con una chiave KMS HMAC. VerifyMac Queste richieste avranno esito negativo se il valore del parametro KeyId è un alias che non punta più alla chiave KMS che ha eseguito l'operazione di crittografia, ad esempio quando una chiave viene ruotata manualmente. Per evitare questo errore, è necessario tenere traccia e specificare la chiave KMS corretta per ciascuna operazione.

Per modificare la chiave KMS di destinazione di un alias, utilizza l'operazione nell'API. UpdateAlias AWS KMS

Ad esempio, questo comando aggiorna l'alias alias/TestKey per puntare a una nuova chiave KMS. Poiché l'operazione non restituisce alcun output, l'esempio utilizza l'ListAliasesoperazione per mostrare che l'alias è ora associato a una chiave KMS diversa e il LastUpdatedDate campo è aggiornato. I ListAliases comandi utilizzano il queryparametro in AWS CLI per ottenere solo l'alias/TestKeyalias.

$aws kms list-aliases --query 'Aliases[?AliasName==`alias/TestKey`]'{ "Aliases": [ { "AliasArn": "arn:aws:kms:us-west-2:111122223333:alias/TestKey", "AliasName": "alias/TestKey", "TargetKeyId": "1234abcd-12ab-34cd-56ef-1234567890ab", "CreationDate": 1521097200.123, "LastUpdatedDate": 1521097200.123 }, ] }$aws kms update-alias --alias-name alias/TestKey --target-key-id 0987dcba-09fe-87dc-65ba-ab0987654321$aws kms list-aliases --query 'Aliases[?AliasName==`alias/TestKey`]'{ "Aliases": [ { "AliasArn": "arn:aws:kms:us-west-2:111122223333:alias/TestKey", "AliasName": "alias/TestKey", "TargetKeyId": "0987dcba-09fe-87dc-65ba-ab0987654321", "CreationDate": 1521097200.123, "LastUpdatedDate": 1604958290.722 }, ] }