Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configurazione dell'accesso tra account ad Amazon Keyspaces senza un VPC condiviso

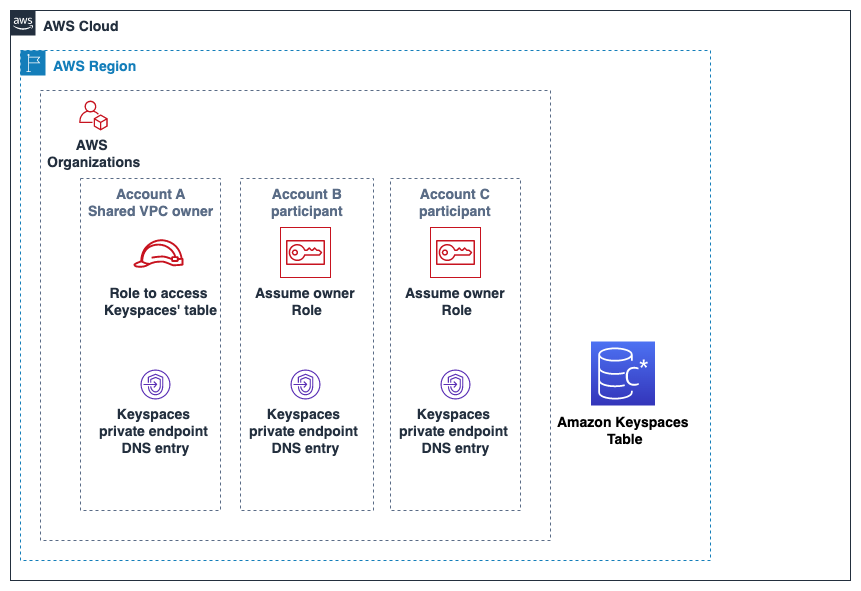

Se la tabella Amazon Keyspaces e l'endpoint VPC privato sono di proprietà di account diversi ma non condividono un VPC, le applicazioni possono comunque connettersi tra account diversi utilizzando endpoint VPC. Perché gli account non condividono gli endpoint VPC e Account C:333333333333 richiedono i Account A:111111111111 propri endpoint VPC. Account B:222222222222 Per il driver client Cassandra, Amazon Keyspaces appare come un singolo nodo anziché un cluster multinodo. Al momento della connessione, il driver client raggiunge il server DNS che restituisce uno degli endpoint disponibili nel VPC dell'account.

Puoi anche accedere alle tabelle Amazon Keyspaces da diversi account senza un endpoint VPC condiviso utilizzando gli endpoint pubblici o implementando un endpoint VPC privato in ogni account. Quando non si utilizza un VPC condiviso, ogni account richiede il proprio endpoint VPC. In questo esempio Account A:111111111111Account B:222222222222, Account C:333333333333 richiedono i propri endpoint VPC per accedere alla tabella in. Account A:111111111111 Quando si utilizzano gli endpoint VPC in questa configurazione, Amazon Keyspaces appare come un cluster a nodo singolo per il driver client Cassandra anziché un cluster multinodo. Al momento della connessione, il driver client raggiunge il server DNS che restituisce uno degli endpoint disponibili nel VPC dell'account. Ma il driver del client non è in grado di accedere alla system.peers tabella per scoprire endpoint aggiuntivi. Poiché ci sono meno host disponibili, il driver effettua meno connessioni. Per regolare questa impostazione, aumenta l'impostazione del pool di connessioni del driver di un fattore tre.

Account A:111111111111è l'account che contiene le risorse (una tabella Amazon Keyspaces) a Account C:333333333333 cui dobbiamo accedere, così come Account A:111111111111 l'account trusting. Account B:222222222222 Account B:222222222222e Account C:333333333333 sono gli account con i principali che devono accedere alle risorse (una tabella Amazon Keyspaces) Account A:111111111111 Account C:333333333333 e sono Account B:222222222222 quindi gli account affidabili. L'account trusting concede le autorizzazioni agli account fidati condividendo un ruolo IAM. La procedura seguente descrive i passaggi di configurazione richiesti in. Account A:111111111111

Configurazione per Account A:111111111111

Crea uno spazio di chiavi Amazon Keyspaces e una tabella in.

Account A:111111111111Crea un ruolo IAM con accesso completo alla tabella Amazon Keyspaces e accesso in lettura alle tabelle di sistema Amazon Keyspaces.

Account A:111111111111{ "Version":"2012-10-17", "Statement":[ { "Effect":"Allow", "Action":[ "cassandra:Select", "cassandra:Modify" ], "Resource":[ "arn:aws:cassandra:us-east-1:111111111111:/keyspace/mykeyspace/table/mytable", "arn:aws:cassandra:us-east-1:111111111111:/keyspace/system*" ] } ] }Configura una policy di fiducia per il ruolo IAM in

Account A:111111111111modo che i responsabili abbianoAccount B:222222222222eAccount C:333333333333possano assumere il ruolo di account affidabili. Questo viene mostrato nell'esempio seguente.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::222222222222:role/Cross-Account-Role-B", "arn:aws:iam::333333333333:role/Cross-Account-Role-C" ] }, "Action": "sts:AssumeRole", "Condition": {} } ] }Per ulteriori informazioni sulle policy IAM tra account, consulta le policy relative a più account nella IAM User Guide.

Configura l'endpoint VPC

Account A:111111111111e assegna all'endpoint le autorizzazioni che consentono ai ruoli daAccount B:222222222222eAccount C:333333333333di assumere il ruolo nell'utilizzoAccount Adell'endpoint VPC. Queste autorizzazioni sono valide per l'endpoint VPC a cui sono collegate. Per ulteriori informazioni sulle policy degli endpoint VPC, consulta. Controllo dell'accesso agli endpoint VPC di interfaccia per Amazon Keyspaces{{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowAccessfromSpecificIAMroles", "Effect": "Allow", "Action": "cassandra:*", "Resource": "*", "Principal": "*", "Condition": { "ArnEquals": { "aws:PrincipalArn": [ "arn:aws:iam::222222222222:role/Cross-Account-Role-B", "arn:aws:iam::333333333333:role/Cross-Account-Role-C" ] } } } ] }

Configurazione in e Account B:222222222222Account C:333333333333

In

Account B:222222222222andAccount C:333333333333, crea nuovi ruoli e allega la seguente politica che consente al principale di assumere il ruolo condiviso creato inAccount A:111111111111.{ "Version": "2012-10-17", "Statement": { "Effect": "Allow", "Action": "sts:AssumeRole", "Resource": "arn:aws:iam::111111111111:role/keyspaces_access" } }Consentire al principale di assumere il ruolo condiviso viene implementato utilizzando l'

AssumeRoleAPI di AWS Security Token Service (AWS STS). Per ulteriori informazioni, consulta Fornire l'accesso a un utente IAM in un altro Account AWS di tua proprietà nella Guida per l'utente IAM.In

Account B:222222222222andAccount C:333333333333, puoi creare applicazioni che utilizzano il plug-in di SIGV4 autenticazione, che consente a un'applicazione di assumere il ruolo condiviso per connettersi alla tabella Amazon Keyspaces situata in.Account A:111111111111Per ulteriori informazioni sul plug-in di SIGV4 autenticazione, consulta. Crea credenziali per l'accesso programmatico ad Amazon Keyspaces Per ulteriori informazioni su come configurare un'applicazione in modo che assuma un ruolo in un altro AWS account, consulta Autenticazione e accesso nella Guida di riferimento agli strumenti AWS SDKs e agli strumenti.