Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Propagazione affidabile delle identità con ETL AWS Glue

Con IAM Identity Center, puoi connetterti ai provider di identità (IdPs) e gestire centralmente l'accesso per utenti e gruppi attraverso AWS i servizi di analisi. È possibile integrare gestori di identità digitali come Okta, Ping e Microsoft Entra ID (in precedenza Azure Active Directory) con il Centro identità IAM per consentire agli utenti nell'organizzazione di accedere ai dati utilizzando un'esperienza di accesso singolo. Il Centro identità IAM supporta anche la connessione con altri gestori dell'identità digitali di terze parti.

Con la AWS Glue versione 5.0 e versioni successive, puoi propagare le identità degli utenti da IAM Identity Center a AWS Glue sessioni interattive. AWS Glue Le sessioni interattive propagheranno ulteriormente l'identità fornita a servizi downstream come Amazon S3 Access Grants AWS Lake Formation e Amazon Redshift, consentendo l'accesso sicuro ai dati tramite l'identità utente in questi servizi downstream.

Panoramica

Identity Center è l'approccio consigliato per l'autenticazione e l'autorizzazione della forza lavoro per organizzazioni di qualsiasi dimensione e tipo. AWS Con Identity Center, puoi creare e gestire le identità degli utenti o connettere la tua fonte di identità esistente, tra cui Microsoft Active Directory, Okta, Ping Identity JumpCloud, Google Workspace e Microsoft Entra ID (precedentemente Azure AD). AWS

La propagazione affidabile delle identità è una funzionalità di IAM Identity Center che gli amministratori dei AWS servizi connessi possono utilizzare per concedere e controllare l'accesso ai dati del servizio. L'accesso a questi dati si basa su attributi utente come le associazioni di gruppo. La configurazione di una propagazione affidabile delle identità richiede la collaborazione tra gli amministratori dei AWS servizi connessi e gli amministratori di IAM Identity Center.

Funzionalità e vantaggi

L'integrazione delle sessioni AWS Glue interattive con IAM Identity Center Trusted Identity Propagation offre i seguenti vantaggi:

La capacità di applicare l'autorizzazione a livello di tabella e il controllo granulare degli accessi con le identità del Centro identità sulle tabelle del catalogo dati gestite da AWS Glue di Lake Formation.

La capacità di applicare l'autorizzazione con le identità del Centro identità sui cluster Amazon Redshift.

Consente il monitoraggio completo delle azioni degli utenti per il controllo.

La capacità di applicare l'autorizzazione a livello di prefisso di Amazon S3 con le identità del Centro identità sui prefissi Amazon S3 gestiti da Amazon S3 Access Grants.

Casi d'uso

Esplorazione e analisi interattive dei dati

I data engineer utilizzano le proprie identità aziendali per accedere e analizzare senza problemi i dati su più account. AWS Tramite SageMaker Studio, lanciano sessioni Spark interattive tramite AWS Glue ETL, collegandosi a varie fonti di dati tra cui Amazon S3 e AWS Glue Data Catalog. Mentre gli ingegneri esplorano i set di dati, Spark applica controlli granulari degli accessi definiti in Lake Formation in base alle loro identità, assicurando che possano visualizzare solo i dati autorizzati. Tutte le query e le trasformazioni dei dati vengono registrate con l'identità dell'utente, creando un audit trail chiaro. Questo approccio semplificato consente la prototipazione rapida di nuovi prodotti di analisi, mantenendo al contempo una rigorosa governance dei dati in tutti gli ambienti client.

Preparazione dei dati e ingegneria delle caratteristiche

Gli scienziati dei dati di diversi team di ricerca collaborano su progetti complessi utilizzando una piattaforma di dati unificata. Accedono a SageMaker Studio con le proprie credenziali aziendali, accedendo immediatamente a un vasto data lake condiviso che si estende su più account. AWS Quando iniziano a progettare funzionalità per nuovi modelli di apprendimento automatico, le sessioni Spark lanciate tramite AWS Glue ETL applicano le politiche di sicurezza a livello di colonne e righe di Lake Formation basate sulle loro identità diffuse. Gli scienziati possono preparare in modo efficiente i dati e progettare le funzionalità utilizzando strumenti familiari, mentre i team addetti alla conformità hanno la certezza che ogni interazione con i dati venga tracciata e verificata automaticamente. Questo ambiente sicuro e collaborativo accelera le pipeline di ricerca mantenendo al contempo i rigorosi standard di protezione dei dati richiesti nei settori regolamentati.

Come funziona

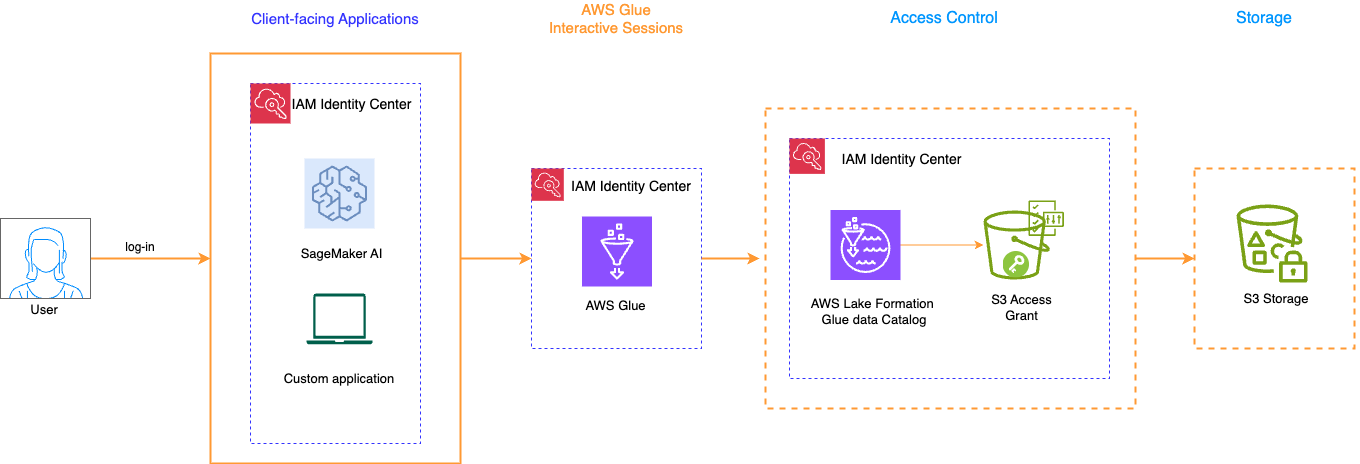

Un utente accede alle applicazioni rivolte ai clienti (SageMaker AI o applicazioni personalizzate) utilizzando la propria identità aziendale tramite IAM Identity Center. Questa identità viene quindi propagata attraverso l'intera pipeline di accesso ai dati.

L'utente autenticato avvia le sessioni AWS AWS Glue interattive, che fungono da motore di calcolo per l'elaborazione dei dati. Queste sessioni mantengono il contesto dell'identità dell'utente durante tutto il flusso di lavoro.

AWS Lake Formation e AWS Glue Data Catalog collaborano per applicare controlli di accesso granulari. Lake Formation applica policy di sicurezza basate sull'identità propagata dell'utente, mentre Amazon S3 Access Grants fornisce livelli di autorizzazione aggiuntivi, garantendo agli utenti di accedere solo ai dati che sono autorizzati a visualizzare.

Infine, il sistema si connette ad Amazon S3 Storage dove risiedono i dati effettivi. Tutti gli accessi sono regolati dalle policy di sicurezza combinate, che mantengono la governance dei dati e consentono l'esplorazione e l'analisi interattive dei dati. Questa architettura consente un accesso sicuro e basato sull'identità ai dati attraverso più AWS servizi, mantenendo al contempo un'esperienza utente senza interruzioni per i data scientist e gli ingegneri che lavorano con set di dati di grandi dimensioni.

Integrazioni

AWS ambiente di sviluppo gestito

Le seguenti applicazioni AWS gestite rivolte ai client supportano la propagazione affidabile delle identità con AWS Glue sessioni interattive:

Sagemaker Unified Studio

Per utilizzare la propagazione attendibile delle identità con Sagemaker Unified Studio:

Configurare il progetto Sagemaker Unified Studio con la propagazione attendibile delle identità abilitata come ambiente di sviluppo rivolto al cliente.

Configura Lake Formation per abilitare il controllo granulare degli accessi per le AWS Glue tabelle in base all'utente o al gruppo in IAM Identity Center.

Configurare Amazon S3 Access Grants per consentire l'accesso temporaneo alle posizioni dei dati sottostanti in Amazon S3.

Apri lo spazio JupyterLab IDE di Sagemaker Unified Studio e AWS Glue selezionalo come elaborazione per l'esecuzione su notebook.

Ambiente del notebook ospitato autonomamente e gestito dal cliente

Per abilitare la propagazione affidabile delle identità per gli utenti di applicazioni sviluppate su misura, consultate Access AWS services using trusted identity propagation nel Security Blog.