Contribuisci a migliorare questa pagina

Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Per contribuire a questa guida per l'utente, scegli il GitHub link Modifica questa pagina nel riquadro destro di ogni pagina.

Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Concetti di rete per nodi ibridi

Questa sezione descrive in dettaglio i concetti di rete principali e i vincoli da considerare durante la progettazione della topologia di rete per EKS Hybrid Nodes.

Concetti di rete per EKS Hybrid Nodes

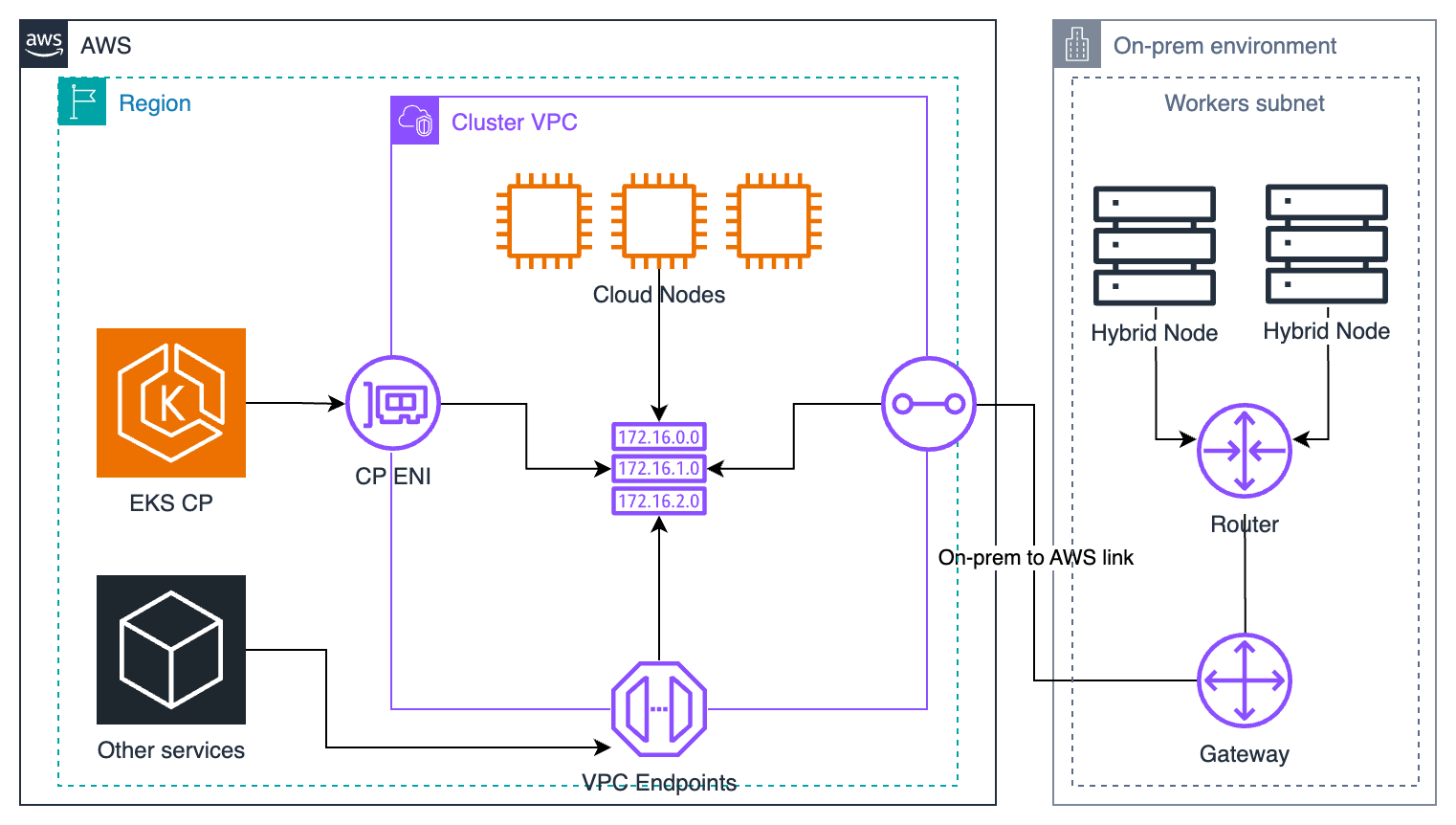

VPC come hub di rete

Tutto il traffico che supera i limiti del cloud viene instradato attraverso il tuo VPC. Ciò include il traffico tra il piano di controllo EKS o i pod che arrivano AWS ai nodi ibridi o ai pod in esecuzione su di essi. Puoi considerare il VPC del cluster come all’hub di rete tra i nodi ibridi e il resto del cluster. Questa architettura offre pieno controllo del traffico e del relativo instradamento, ma ti impone anche la responsabilità di configurare correttamente instradamenti, gruppi di sicurezza e firewall per il VPC.

Dal piano di controllo (control-plane) EKS al VPC

Il piano di controllo EKS collega Elastic Network Interfaces (ENIs) al tuo VPC. Questi ENIs gestiscono il traffico da e verso il server API EKS. È possibile controllare il posizionamento del piano di controllo EKS ENIs durante la configurazione del cluster, poiché EKS si collega ENIs alle sottoreti passate durante la creazione del cluster.

EKS associa i gruppi di sicurezza a quelli ENIs che EKS collega alle sottoreti. Questi gruppi di sicurezza consentono il traffico da e verso il piano di controllo EKS attraverso il. ENIs Questo è importante per i nodi ibridi EKS perché è necessario consentire il traffico dai nodi ibridi e dai pod in esecuzione su di essi al piano ENIs di controllo EKS.

Reti di nodi remoti

Le reti a nodi remoti, in particolare il nodo remoto CIDRs, sono gli intervalli IPs assegnati alle macchine utilizzate come nodi ibridi. Quando esegui il provisioning dei nodi ibridi, questi risiedono nel data center on-premises o nella posizione edge, che è un dominio di rete diverso dal piano di controllo (control-plane) EKS e dal VPC. Ogni nodo ibrido ha uno o più indirizzi IP da un CIDR del nodo remoto distinto dalle sottoreti del tuo VPC.

Il cluster EKS viene configurato con questi nodi remoti CIDRs in modo che EKS sappia come indirizzare tutto il traffico destinato ai nodi ibridi IPs attraverso il VPC del cluster, ad esempio le richieste all'API kubelet. Le connessioni all'kubeletAPI vengono utilizzate nei comandikubectl attach,, kubectl cpkubectl exec, kubectl logs e. kubectl port-forward

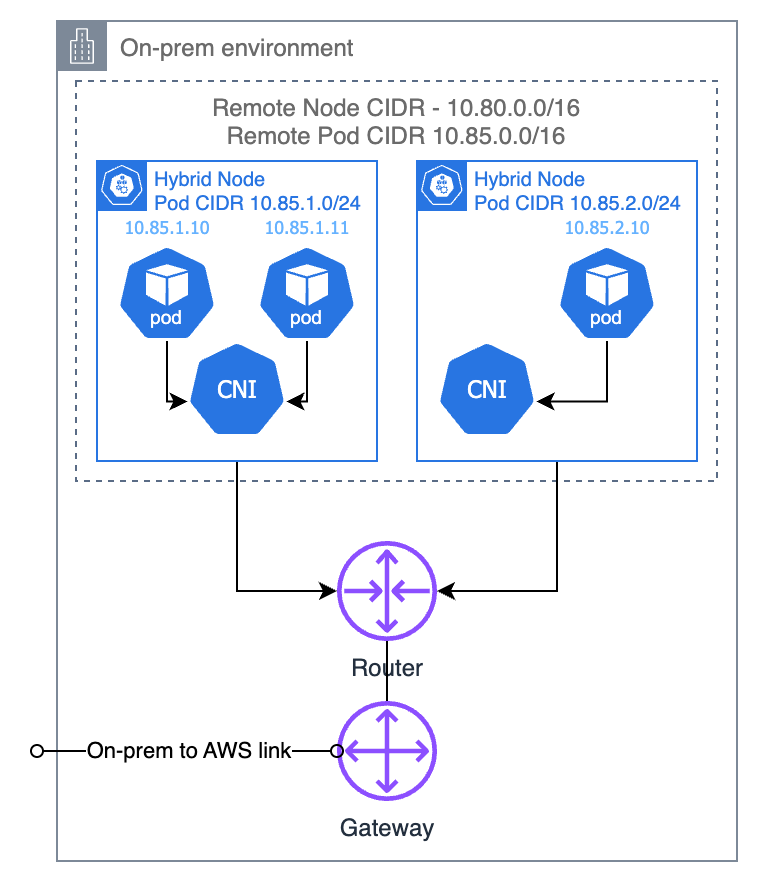

Reti di pod remoti

Le reti di pod remoti sono gli intervalli IPs assegnati ai pod in esecuzione sui nodi ibridi. In genere, bisogna configurare la Container Network Interface (CNI) con questi intervalli e la funzionalità di Gestione indirizzi IP (IPAM) della CNI si occupa di assegnare una parte di tali intervalli a ciascun nodo ibrido. Quando crei un pod, la CNI assegna un IP al pod dalla sezione allocata al nodo in cui il pod è stato pianificato.

Puoi configurare il cluster EKS con questi pod remoti CIDRs in modo che il piano di controllo EKS sappia instradare tutto il traffico destinato ai pod in esecuzione sui nodi ibridi attraverso il VPC del cluster, ad esempio la comunicazione con i webhook.

Dall’ambiente on-premises al VPC

La rete on-premises utilizzata per i nodi ibridi deve essere indirizzata al VPC usato per il cluster EKS. Sono disponibili diverse opzioni di connettività Network-to-Amazon VPC per connettere la rete locale a un VPC. Inoltre, puoi utilizzare la tua soluzione VPN.

È importante configurare correttamente il routing sul lato AWS cloud nel VPC e nella rete locale, in modo che entrambe le reti instradino il traffico giusto attraverso la connessione per le due reti.

Nel VPC, tutto il traffico diretto alle reti di nodi e pod remoti deve essere instradato attraverso la connessione alla rete on-premises (denominata “gateway”). Se alcune sottoreti hanno tabelle di routing diverse, devi configurare ogni tabella con gli instradamenti per i nodi ibridi e i pod in esecuzione su di essi. Questo vale per le sottoreti a cui è collegato il piano di controllo EKS e per ENIs le sottoreti che contengono EC2 nodi o pod che devono comunicare con i nodi ibridi.

Nella rete locale, è necessario configurare la rete per consentire il traffico da e verso il VPC del cluster EKS e AWS gli altri servizi richiesti per i nodi ibridi. Il traffico per il cluster EKS attraversa il gateway in entrambe le direzioni.

Vincoli di rete

Rete completamente instradata

Il vincolo principale è che il piano di controllo (control-plane) EKS e tutti i nodi, cloud o ibridi, devono formare una rete completamente instradata. Ciò significa che tutti i nodi devono essere in grado di raggiungersi a vicenda al terzo livello, tramite indirizzo IP.

Il piano di controllo (control-plane) EKS e i nodi cloud sono già raggiungibili a vicenda perché si trovano in una rete piatta (il VPC). I nodi ibridi, tuttavia, si trovano in un dominio di rete diverso. Ecco perché è necessario configurare un routing aggiuntivo nel VPC e nella rete on-premises per instradare il traffico tra i nodi ibridi e il resto del cluster. Se i nodi ibridi sono raggiungibili a vicenda e dal VPC, i nodi ibridi possono trovarsi in un’unica rete piatta o in più reti segmentate.

Pod remoto indirizzabile CIDRs

Affinché il piano di controllo (control-plane) EKS comunichi con i pod in esecuzione su nodi ibridi (ad esempio, webhook o Metrics Server) o affinché i pod in esecuzione su nodi cloud comunichino con quelli in esecuzione su nodi ibridi (comunicazione est-ovest del carico di lavoro), il CIDR del pod remoto deve essere instradabile dal VPC. Ciò significa che il VPC deve essere in grado di indirizzare il traffico verso il pod CIDRs attraverso il gateway verso la rete locale e che la rete locale deve essere in grado di indirizzare il traffico di un pod verso il nodo giusto.

È importante notare la distinzione tra i requisiti di routing dei pod nel VPC e on-premises. Il VPC deve solo sapere che tutto il traffico diretto a un pod remoto deve passare attraverso il gateway. Se disponi di un solo CIDR del pod remoto, è necessario un solo instradamento.

Questo requisito è valido per tutti gli hop della rete on-premises fino al router locale nella stessa sottorete dei nodi ibridi. Questo è l’unico router che deve conoscere la sezione CIDR del pod assegnata a ciascun nodo, assicurandosi che il traffico per un pod specifico venga recapitato al nodo in cui è stato pianificato.

Puoi scegliere di propagare queste route per il pod locale CIDRs dal router locale locale alle tabelle di routing VPC, ma non è necessario. Se il tuo pod locale CIDRs cambia frequentemente e le tabelle di routing VPC devono essere aggiornate per rispecchiare la modifica del CIDRs pod, ti consigliamo di propagare il pod locale CIDRs alle tabelle di routing VPC, ma questo non è comune.

Nota, il vincolo per rendere instradabile il pod locale è facoltativo. CIDRs Se non è necessario eseguire webhook sui nodi ibridi o disporre di pod sui nodi cloud, dialoga con i pod sui nodi ibridi, non è necessario configurare il routing per il pod sulla rete locale. CIDRs

Perché il pod locale CIDRs deve essere instradabile con nodi ibridi?

Quando si utilizza EKS con il VPC CNI per i nodi cloud, il VPC CNI esegue l'assegnazione direttamente IPs dal VPC ai pod. Ciò significa che non è necessario alcun routing speciale, poiché sia i cloud pod che il piano di controllo EKS possono raggiungere direttamente il Pod. IPs

Quando vengono eseguiti in locale (e insieme ad altri CNIs nel cloud), i pod vengono in genere eseguiti in una rete overlay isolata e il CNI si occupa della distribuzione del traffico tra i pod. Ciò avviene in genere tramite l'incapsulamento: il CNI converte il pod-to-pod traffico in node-to-node traffico, occupandosi dell'incapsulamento e del deincapsulamento su entrambe le estremità. In questo modo, non è necessaria alcuna configurazione aggiuntiva sui nodi e sui router.

La rete con nodi ibridi è unica perché presenta una combinazione di entrambe le topologie: il piano di controllo (control-plane) EKS e i nodi cloud (con la CNI del VPC) si aspettano una rete piatta che includa nodi e pod, mentre i pod in esecuzione su nodi ibridi si trovano in una rete sovrapposta utilizzando VXLAN per l’incapsulamento (impostazione predefinita in Cilium). I pod in esecuzione su nodi ibridi possono raggiungere il piano di controllo (control-plane) EKS e i pod in esecuzione su nodi cloud, presupponendo che la rete on-premises possa essere instradata verso il VPC. Tuttavia, senza il routing del pod CIDRs sulla rete locale, qualsiasi traffico che ritorna a un IP del pod locale alla fine verrà interrotto se la rete non sa come raggiungere la rete overlay e indirizzarlo ai nodi corretti.