Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Logica di valutazione delle policy

Quando un principale tenta di utilizzare l' Console di gestione AWS, l' AWS API o il AWS CLI, quel principale invia una richiesta a. AWS Quando un AWS servizio riceve la richiesta, AWS completa diversi passaggi per determinare se consentire o rifiutare la richiesta.

-

Autenticazione: autentica AWS innanzitutto il principale che effettua la richiesta, se necessario. Questo passaggio non è necessario per alcuni servizi, ad esempio Amazon S3, che consentono alcune richieste da parte di utenti anonimi.

-

Elaborazione del contesto della richiesta— AWS elabora le informazioni raccolte nella richiesta per determinare quali politiche si applicano alla richiesta.

-

In che modo la logica del codice di applicazione AWS valuta le richieste per consentire o negare l'accesso— AWS valuta tutti i tipi di policy e l'ordine delle policy influisce sul modo in cui vengono valutate. AWS quindi elabora le politiche in base al contesto della richiesta per determinare se la richiesta è consentita o rifiutata.

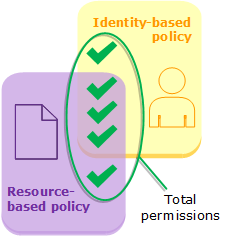

Valutazione delle policy basate su identità con policy basate su risorse

Le policy basate su identità e le policy basate su risorse concedono autorizzazioni alle identità o alle risorse a cui sono collegate. Quando un'entità IAM (utente o ruolo) richiede l'accesso a una risorsa all'interno dello stesso account, AWS valuta tutte le autorizzazioni concesse dalle politiche basate sull'identità e sulle risorse. Le autorizzazioni risultanti sono le autorizzazioni totali dei due tipi. Se un'azione è consentita da una policy basata sull'identità, una policy basata sulle risorse o entrambe, allora consente l'azione. AWS Un rifiuto esplicito in una di queste policy sostituisce l'autorizzazione.

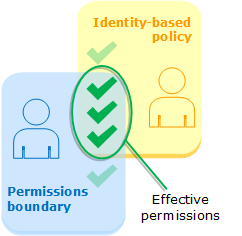

Valutazione delle policy basate su identità con i limiti delle autorizzazioni

Quando si AWS valutano le politiche basate sull'identità e i limiti delle autorizzazioni per un utente, le autorizzazioni risultanti sono l'intersezione delle due categorie. Ciò significa che quando aggiungi un limite delle autorizzazioni a un utente con policy basate su identità esistenti, potresti ridurre il numero di operazioni che l'utente può eseguire. Di contro, quando rimuovi un limite delle autorizzazioni da un utente, potresti aumentare il numero di operazioni che può eseguire. Un rifiuto esplicito in una di queste policy sostituisce l'autorizzazione. Per informazioni su come altri tipi di policy vengono valutati con i limiti delle autorizzazioni, consulta Valutazione delle autorizzazioni valide con i limiti.

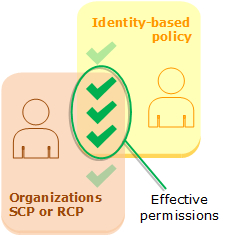

Valutazione delle AWS Organizations SCPs politiche basate sull'identità con o RCPs

Quando un utente appartiene a un account membro di un'organizzazione e accede a una risorsa per la quale non è configurata una politica basata sulle risorse, le autorizzazioni risultanti sono l'intersezione tra le politiche dell'utente, le politiche di controllo dei servizi () e le politiche di controllo delle risorse (SCPsRCP). Ciò significa che un'azione deve essere consentita da tutti e tre i tipi di policy. Un rifiuto esplicito nella policy basata sull'identità, una SCP o una RCP ha la precedenza sull'autorizzazione.

Puoi scoprire se il tuo account è un membro di un'organizzazione in AWS Organizations. I membri dell'organizzazione potrebbero essere influenzati da una SCP o una RCP. Per visualizzare questi dati utilizzando il AWS CLI comando o l'operazione AWS

API, è necessario disporre delle autorizzazioni per l'organizations:DescribeOrganizationazione per l'entità. AWS Organizations È necessario disporre di autorizzazioni aggiuntive per eseguire l'operazione nella AWS Organizations console. Per sapere se un SCP o RCP sta negando l'accesso a una richiesta specifica o per modificare le autorizzazioni effettive, contatta l'amministratore. AWS Organizations